Alexa'daki sorun neydi? Amazon Echo ve Kindle Nasıl KRACK Saldırısına Uğradı?

Alexa'daki sorun neydi? Amazon Echo ve Kindle Nasıl KRACK Saldırısına Uğradı?

Miloš Čermák

24.10.2019

Son yıllarda, birçok popüler ev asistanından birinin kullanıldığı yüz milyonlarca ev, "daha akıllı" ve internet destekli hale geldi. Bazı satıcıların güvenliği düşünerek bu cihazları geliştirme çabalarına karşın, ESET Akıllı Ev Araştırma Ekibi popüler Amazon Echo'nun (Amazon Alexa'nın orijinal donanımı) bile Anahtar Yeniden Yükleme Saldırısına (KRACK) yönelik güvenlik açıklarına karşı savunmasız olduğunu keşfetti. Bu, geniş kitlelerce kullanılan Amazon Kindle e-okuyucularının en az bir nesli için de geçerliydi.

Saptanan tüm sorunlar Amazon'un güvenlik ekibine bildirildi ve sonrasında bu ekip güvenlik yamalarını yayımladı.

KRACK saldırıları

2017 yılında, iki Belçikalı araştırmacı Mathy Vanhoef ve Frank Piessens şaşırtıcı bir duyuru yaptı. O zamanlarda neredeyse tüm modern Wi-Fi ağlarını koruyan bir protokol olan WPA2 standardında ciddi zayıflıklar keşfetmişlerdi. Raporlarında da açıklandığı üzere, KRACK saldırıları çoğunlukla dört yönlü tokalaşma mekanizmasını hedef alıyordu. Bu mekanizma, hem istemcinin hem de erişim noktasının doğru kimlik bilgilerine sahip olduğunu doğrulama ve trafiğin şifrelenmesi için kullanılan anahtarı uzlaştırma olmak üzere iki amaçla kullanılıyor.

Vanhoef'in ekibi, kötü amaçlı birisinin kriptografik tokalaşma mesajları hazırlayıp tekrarlayarak kurbanın cihazını mevcut oturumda kullanılan ikili anahtarı (bu, Wi-Fi parolası değildir) yeniden başlatacak şekilde kandırabildiğini saptadı. Bir saldırgan, bu eksikliği suistimal ederek kademeli şekilde şifreleme XOR akışını yeniden oluşturabilir ve daha sonra da kurbanın ağından bilgi toplayabilir.

Alexa'daki sorun neydi?

Bu olayın üzerinden iki yıl geçmiş olmasına rağmen, birçok Wi-Fi özellikli cihaz, hâlâ KRACK saldırılarına karşı savunmasız durumda. ESET Akıllı Ev Araştırma Ekibinin de gösterdiği gibi, buna bazı Amazon cihazları da dahildir. Amazon'un sadece ABD'de on milyonlarca Amazon Echo ve dünya çapında on milyonlarca Amazon Kindle sattığı düşünüldüğünde, bu durum geniş kapsamlı bir güvenlik riski teşkil ediyor.

Araştırmamız kapsamında, 1. nesil Amazon Echo (Amazon Alexa'nın orijinal donanımı) ve 8. nesil Amazon Kindle'ı test ettik. Vanhoef’in ekibi tarafından sağlanan komut dosyalarını kullanarak yaptığımız deneylerimizde, cihazların çeşitli KRACK saldırılarına karşı dayanıklılıklarına odaklandık.

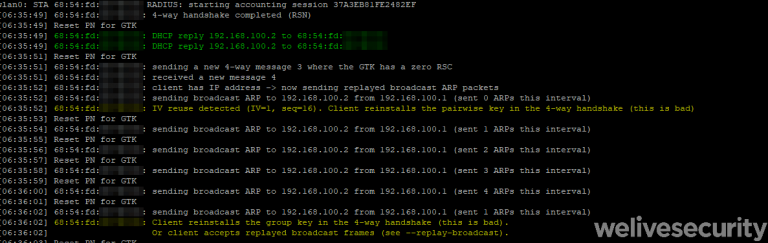

1.nesil Echo ve 8. nesil Amazon Kindle cihazlarının iki KRACK güvenlik açığına karşı savunmasız olduğu belirlendi. Vanhoef’in komut dosyalarını kullanarak dört yönlü tokalaşmada ikili şifreleme anahtarının (PTK-TK) yeniden yüklenme (CVE-2017-13077) ve yine dört yönlü tokalaşmada grup anahtarının (GTK) yeniden yüklenme (CVE-2017-13078) işlemlerini tekrarlayabildik.

Şekil 1. 1. nesil Amazon Echo, şifreleme anahtarlarını yeniden yüklüyor (CVE-2017-13077)

Şekil 1. 1. nesil Amazon Echo, şifreleme anahtarlarını yeniden yüklüyor (CVE-2017-13077)

Bu güvenlik açıkları, bir saldırganın aşağıdakileri yapmasına olanak sağladığı için oldukça ciddidir:

- DoS saldırısı düzenlemek için eski paketleri tekrarlamak, ağ iletişimini kesmek ya da saldırıyı tekrarlamak

- Kurban tarafından iletilen veri ya da bilgilerin şifresini çözmek

- Ağ yapılandırmasına bağlı olarak: veri paketlerinin taklitlerini üretmek, cihazın paketleri atmasına ve hatta yeni paketler eklemesine neden olmak

- Parolalar ya da oturum çerezleri gibi hassas bilgileri engellemek

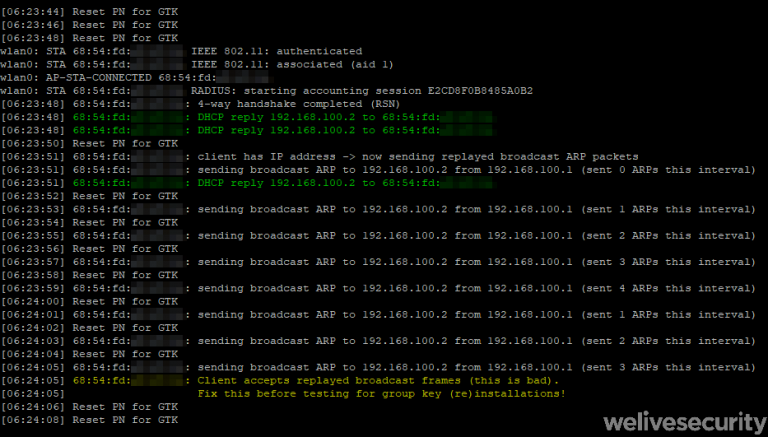

Amazon ev asistanı KRACK ile ilgisiz bir başka ağ güvenlik açığı olan yayın tekrarlama saldırısına karşı da savunmasızdı. Bu, geçerli bir yayın iletiminin hileli olarak tekrarlandığı ve daha sonra hedef alınan cihaz tarafından kabul edildiği bir ağ saldırısıdır. Kötü niyetli bir tarafın hizmet engelleme (DoS) saldırısı başlatmak veya gelecekte kripto analiz ya da kaba kuvvet saldırısı için paketler toplamak amacıyla suistimal edebileceği, düşük düzeyli bir saldırıdır.

Şekil 2. Tekrarlanan yayın mesajını kabul eden 1. nesil Amazon Echo

Şekil 2. Tekrarlanan yayın mesajını kabul eden 1. nesil Amazon Echo

Rapor etme ve yama yayımlama

ESET araştırmasıyla Echo ve Kindle'da saptanan tüm güvenlik açıkları 23 Ekim 2018 tarihinde Amazon'a rapor edildi ve aynı gün sorunun kabul edildiği bilgisi alındı. ESET, 8 Ocak 2019 tarihinde, Amazon’un güvenlik ekibinin rapor edilen sorunları kopyaladığı, yamaları hazırladığı ve sonraki haftalarda bu yamaların kullanıcılara dağıtılacağı onayını aldı.

Milyonlarca 1. nesil Echo ve 8. nesil Amazon Kindle cihazındaki CVE-2017-13077 ve CVE-2017-13078 güvenlik açıklarına yama uygulamak için Amazon, istemci cihazında bulunan ve Wi-Fi ağında kimlik denetiminin doğru yapılmasından sorumlu bir yazılım uygulaması olan wpa_supplicant yazılımının yeni sürümünü yayımlayıp dağıttı.

Sonuç

ESET Akıllı Ev Araştırma Ekibi, 1. nesil Amazon Echo ve 8. nesil Amazon Kindle cihazların çeşitli KRACK saldırılarına karşı savunmasız olduğunu saptadı. Saptanan tüm sorunlar, yama yayımlaması için üreticiye rapor edildi.

Wi-Fi ağlarını hedef alan diğer saldırılar gibi, KRACK saldırılarının etkili olabilmesi için de yakınlık olması gerektiği unutulmamalıdır. Bu da, suistimalin gerçekleştirilebilmesi için saldırgana ve kurbana ait cihazların aynı Wi-Fi radyo ağının menzilinde olması gerektiği anlamına gelir.

Amazon cihazlarına ve büyük ihtimalle diğer cihazlara yönelik saldırıların, ağ üzerinden gönderilen bilgilerin güvenliğini önemli ölçüde etkileme ihtimali düşüktür. Bunu mümkün kılan şey, hassas verilerin standart WPA/WPA2 şifrelemesinin üzerinde ek güvenlik önlemleriyle, yani TLS şifrelemesini kullanan HTTPS protokolü ile korunmasıdır.

Yukarıda belirtilen suistimaller sadece WPA/WPA2 protokollerinin güvenliğini etkilemektedir. Başarılı olması durumunda bunların etkisi, korumasız bir Wi-Fi ağı kullanan kurbanın üzerindeki etki ile benzer olacaktır. Bu nedenle, uygulamadaki etkileri TLS gibi diğer ağ katmanları tarafından düzgün şekilde korunmayan verilerle ya da diğer suistimallerle bir araya geldiği durumlarla ilgilidir ve bu makalenin kapsamı dışında kalır.

Her durumda, tüm Amazon kullanıcılarına, Echo uygulamaları ve Kindle ayarları aracılığıyla, en son Echo ve Kindle ürün yazılımını kullandıklarından emin olmalarını öneriyoruz.

Miloš Čermák, ESET Kötü Amaçlı Yazılım Araştırmacısı

Güvenlik Farkındalığı Uzmanı Ondrej Kubovič ile iş birliği içinde hazırlanmıştır