Bugünkü saldırılar 20 yıl öncesiyle bağlantılı

Bugünkü saldırılar 20 yıl öncesiyle bağlantılı

“Moonlight Maze” adlı siber casusluk saldırıları 1990’ların sonlarında ABD’yi sallamıştı. Yirmi yıl sonra, araştırmacılar orijinal saldırının araçlarını ve modern bir APT (Gelişmiş Kalıcı Tehdit) ile olan bağlantılarını ortaya çıkardı.

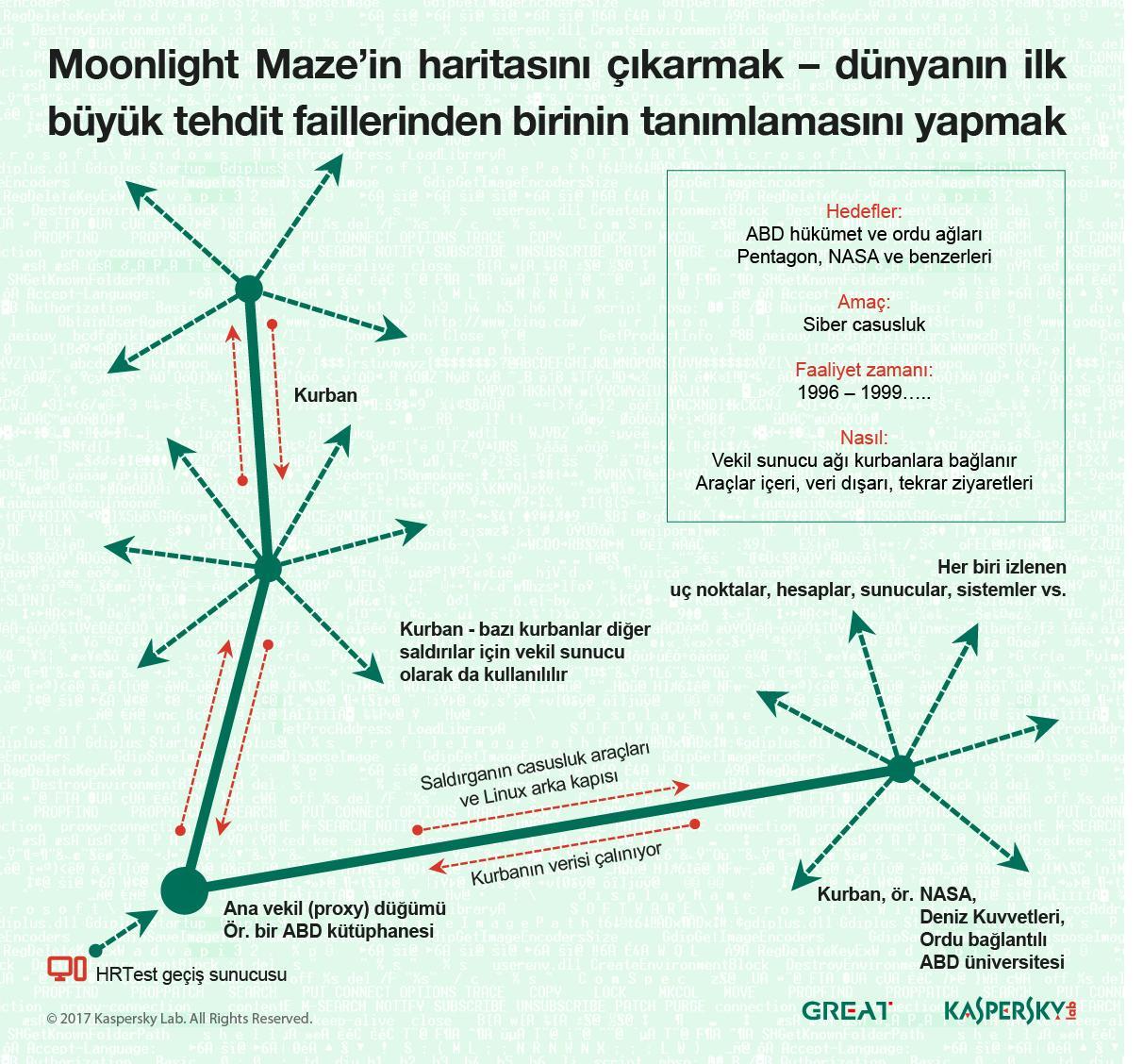

1990’ların sonlarında Pentagon, NASA ve daha birçok kurumu hedef alan Moonlight Maze saldırılarıyla modern bir tehdit faili arasında bir bağlantı arayan Kaspersky Lab ve Londra Kings College araştırmacıları, bu eski APT’ye ait örnekleri, kayıtları ve kalıntıları gün yüzüne çıkardı. Buluntular, Moonlight Maze tarafından 1998’de kurban ağlardan bilgi hortumlamak için kullanılmış olan bir arka kapının, 2011’de ve muhtemelen 2017’de Turla tarafından kullanılmış olan bir arka kapıya bağlandığını gösteriyor. Turla ve Moonlight Maze arasındaki bağlantının kanıtlanması, söz konusu tehdit failinin, bazı komuta ve kontrol sunucuları 1996’ya kadar uzanan Equation Group ile uzun ömürlülük açısından neredeyse aynı seviyede olduğu anlamına gelecek.

Moonlight Maze hakkındaki güncel raporlar, ABD ordu ve devlet ağlarının, üniversitelerin, araştırma kurumlarının ve hatta enerji bakanlığının, 1996’dan başlamak üzere sistemlerinde ihlaller tespit ettiğini gösteriyor. FBI ve Savunma Bakanlığı 1998’de büyük bir inceleme başlatmış ve konu 1999’da halka duyurulmuştu, fakat delillerin büyük çoğunluğu gizli tutulduğundan Moonlight Maze’in detayları gizemini korumaya devam etmişti.

Yıllar içerisinde, vakayı inceleyen üç farklı ülkeden araştırmacılar, Moonlight Maze’in evrimleşerek Turla’ya, yani Rusça konuşan ve Snake, Uroburos, Venomous Bear ve Krypton adlarıyla bilinen bir faile dönüştüğünü belirtti. Turla’nın 2007’den bu yana faal olduğu düşünülüyor.

Geçmişin izleri sürüldü

Londra Kings College’dan Thomas Rid, 2016’da Rise of the Machines (Makinelerin Yükselişi) adlı kitabı için araştırma yaparken, çalıştığı şirketin sunucusu Moonlight Maze saldırganları tarafından bir vekil sunucu olarak ele geçirilen eski bir sistem yöneticisinin izlerine rastladı. ‘HRTest’ adlı bu sunucu, ABD’ye karşı düzenlenen saldırılarda kullanılmıştı. Söz konusu sunucuyu ve saldırılarla ilgili her şeyin bir kopyasını saklamış olan emekli IT profesyoneli, analiz edilmeleri için elindekileri Kings College ve Kaspersky Lab’a teslim etti.

Kaspersky Lab araştırmacıları Juan Andres Guerrero-Saade ve Costin Raiu, Kings College’dan Thomas Rid ve Danny Moore ile birlikte 9 ay boyunca detaylı teknik analizler yaptılar. Sonuç olarak, saldırganların faaliyetlerini, araçlarını ve tekniklerini yeniden oluşturdular ve yaptıkları paralel bir araştırmayla da, iddia edilen Turla bağlantısını kanıtlayıp kanıtlayamayacaklarına baktılar.

Moonlight Maze, Solaris sistemlerini hedef alan, açık kaynaklı, Unix tabanlı bir saldırıydı ve buluntular (1996’da kullanıma sunulan ve kullanıcıların saklı kanallardan veri çekmesini sağlayan bir yazılım olan) LOKI2’yi temel alan bir arka kapıdan faydalandığını gösteriyor. Bu sebeple araştırmacılar, 2014’te Kaspersky Lab tarafından keşfedilen ve Turla tarafından kullanılmış olan nadir Linux kod örneklerini ikinci bir kere incelediler. Penquin Turla adı verilen bu örnekler de LOKI2 temelliydi. Dahası, yapılan yeniden inceleme sonucunda, hepsinin 1999 ve 2004 yılları arasında yazılmış olan kodlar kullandığı anlaşıldı.

Dikkate değer bir diğer nokta ise, söz konusu kodun halen saldırılarda kullanılıyor olması. 2011’de, İsviçreli bir savunma sanayii şirketi olan Ruag’a düzenlenen bir saldırının arkasından Turla çıkmış ve bu saldırıda da aynı kodun kullanıldığı görülmüştü. Ardından, Mart 2017’de, Kaspersky Lab uzmanları Penquin Turla arka kapısının Almanya’da bir sistemden gönderilen yeni bir örneğine rastladılar. Turla’nın, standart Windows araçları kullanarak sızılması zor olan yüksek güvenlikli sistemlere girmeye çalışırken bu eski kodu kullanıyor olması muhtemel.

Kaspersky Lab Küresel Araştırma ve Analiz Ekibi’den Kıdemli Güvenlik Araştırmacısı Juan Andres Guerrero-Saade, konuyla ilgili olarak şöyle diyor: “1990’ların sonlarında kimse koordine bir siber casusluk kampanyasının erişebileceği alanı ve kalıcı olacağını ön göremedi. Kendimize saldırganların nasıl olup da hala bu tarihi kodları başarıyla kullanarak modern saldırılar düzenleyebildiklerini sormamız gerek. Moonlight Maze örneklerini analiz etmek harika bir arkeolojik inceleme gibi olmasının yanı sıra, aynı zamanda işini bilen saldırganların inatçı olduğunu ve hiçbir yere gitmediğini bizlere gösteriyor. Bize düşense onlarınkilere denk bir ustalık gösterip sistemleri korumak.”

Yeni gün yüzüne çıkarılmış olan Moonlight Maze dosyaları, vekil sunuculardan (proxy) oluşan karmaşık bir ağ kullanılarak yürütülen saldırılar, saldırganların yetenek düzeyi ve kullandıkları araçlar hakkında birçok etkileyici detayı gözler önüne seriyor. Saldırıların düzeni ve tipolojisi hakkında daha fazla bilgiye buradan ulaşılabilir: https://youtu.be/9RorL9y70GU