Cring Fidye Yazılımı, VPN Sunucularındaki Güvenlik Açığı Yoluyla Endüstriyel Hedeflere Bulaşıyor

Cring Fidye Yazılımı, VPN Sunucularındaki Güvenlik Açığı Yoluyla Endüstriyel Hedeflere Bulaşıyor

2021'in başlarında tehdit aktörleri Cring fidye yazılımını kullanarak bir dizi saldırı gerçekleştirdi. Bu saldırılardan Swisscom CSIRT sırasında söz edilse de, fidye yazılımının kuruluşun ağına nasıl bulaştığı belirsizliğini korudu. Devamında Kaspersky ICS CERT uzmanları tarafından saldırıya uğrayan kuruluşlardan birinde yürütülen bir araştırma, Cring fidye yazılımı saldırılarının VPN sunucularındaki bir güvenlik açığından yararlandığını ortaya çıkardı. Bu saldırıların kurbanları arasında Avrupa ülkelerindeki endüstriyel işletmeler de yer alıyor. En az bir vakada fidye yazılımının saldırısı üretim tesisinin geçici olarak kapatılmasına neden oldu.

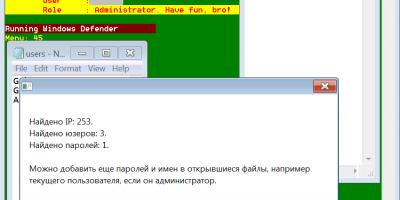

2019 yılında Fortigate VPN sunucularında CVE-2018-13379 güvenlik açığı ortaya çıkarıldı. Sorun giderildi ve düzeltildi, ancak tüm cihazlar güncellenmedi. 2020 sonbaharından itibaren de karanlık web forumlarında internete açık savunmasız cihazların IP adreslerini içeren hazır listeler dolaşmaya başladı. Bununla kimliği doğrulanmamış bir saldırgan, cihaza internet üzerinden bağlanabilir ve açık metin olarak saklanan kullanıcı adı ve şifreyi içeren oturum dosyalarına uzaktan erişebilir.

Kaspersky ICS CERT uzmanları tarafından yürütülen bir olay müdahalesi, Cring fidye yazılımı saldırıları serisinde saldırganların kurumun ağına erişim için CVE-2018-13379 güvenlik açığından yararlandığını ortaya çıkardı.

Detaylı incelemeler, operasyonun ana aşamasından bir süre önce saldırganların VPN için çalınan kullanıcı kimlik bilgilerinin hala geçerli olduğundan emin olmak için VPN ağ geçidine test bağlantıları gerçekleştirdiğini gösterdi.

Saldırı günü kurumsal ağdaki ilk sisteme erişim sağlandıktan sonra, saldırganlar sisteme Mimikatz yardımcı programını yükledi. Yardımcı program, daha önce söz konusu sistemde oturum açan Windows kullanıcılarının hesap kimlik bilgilerini çalmak için kullanıldı.

Saldırganlar daha sonra etki alanı yöneticisi hesabını ele geçirerek, yöneticinin tek kullanıcı hesabıyla ağdaki tüm sistemlere erişim haklarına sahip olduğu fark ettiler ve bunu kötüye kullanarak kuruluşun ağındaki diğer sistemlere yayılmaya başladılar.

Saldırganlar, keşif sürecinin ardından endüstriyel operasyonlar için değerli sistemlerin kontrolünü ele geçirip Cring fidye yazılımını indirerek çalıştırdılar.

Uzmanlara göre saldırıya uğrayan sistemlerde kullanılan güvenlik çözümü için zamanında veritabanı güncellemelerinin yapılmaması da çözümün tehdidi algılamasında ve engellemesinde önemli bir rol oynadı. Ayrıca antivirüs çözümünün bazı bileşenleri devre dışı bırakıldı ve koruma niteliği düşürüldü.

Kaspersky ICS CERT Güvenlik Uzmanı Vyacheslav Kopeytsev, şunları ifade etti: “Saldırının çeşitli ayrıntıları, saldırganların hedeflenen organizasyonun altyapısını dikkatlice analiz ettiklerini ve keşif aşamasında toplanan bilgilere dayanarak kendi araç setlerini hazırladıklarını gösteriyor. Örneğin Cring fidye yazılımının indirildiği kötü amaçlı yazılım için kullanılan ana sunucu, yalnızca birkaç Avrupa ülkesinden gelen isteklere yanıt verecek şekilde özelleştirilmişti. Saldırganların hazırladığı komut dosyaları kötü amaçlı yazılımın etkinliğini kurumun antivirüs çözümünün bir işleviymiş gibi gizledi, şifreleme için seçilen sistemlerde kullanılan veritabanı sunucuları (Microsoft SQL Server) ve yedekleme sistemleri (Veeam) tarafından gerçekleştirilen işlemleri sonlandırdı. Saldırganların davranışlarına ilişkin yapılan analiz, saldırıya uğrayan kuruluşun ağında gerçekleştirilen keşif sonuçlarına göre, saldırganların şirketin operasyonlarına en büyük zararı vereceğine inandıkları sunucuları şifrelemeyi seçtiklerini gösteriyor."

Kaspersky uzmanları, sistemleri bu gibi tehditlerden korumak için şunları öneriyor:

- VPN Gateway aygıt yazılımını güncel tutun.

- Uç nokta koruma çözümlerini ve veritabanlarını en son sürümlerine güncelleyin.

- Tüm uç nokta koruma çözüm modüllerinin her zaman etkinleştirildiğinden emin olun.

- Aktif dizin ilkesiyle, kullanıcıların yalnızca operasyonel ihtiyaçlarının gerektirdiği sistemlerde oturum açmalarına izin verdiğinizden emin olun.

- Tesisler arasında VPN erişimini kısıtlayın ve operasyonel ihtiyaçlar için gerekli olmayan tüm bağlantı noktalarını kapatın.

- Yedekleme sistemini ayrılmış bir sunucuda yedek kopyaları depolayacak şekilde yapılandırın.

- Kuruluşunuzun olası fidye yazılımı saldırılarına karşı direncini daha da artırmak için hem BT hem de OT ağlarınızda Uç Nokta Tehdit Algılama ve Yanıt odaklı güvenlik çözümleri uygulamayı düşünün.

- Profesyonel güvenlik uzmanlarından en üst düzey bilgi ve becerilere anında erişim sağlamak için Yönetilen Tespit ve Müdahale hizmetlerini uyarlamak da iyi bir fikirdir.

- Endüstriyel sistemler için özel koruma kullanın. Kaspersky Industrial CyberSecurity, endüstriyel düğümleri korur ve OT ağını izleyerek kötü amaçlı etkinlikleri ortaya çıkarmasına ve durdurmasına olanak tanır.