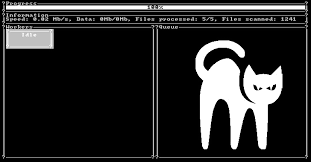

Güvenlik Açığı Olan Sistemlerin Etrafında “Kara Kedi” Dolaşıyor

Güvenlik Açığı Olan Sistemlerin Etrafında “Kara Kedi” Dolaşıyor

Sophos’un kısa süre önce tespit ettiği yeni saldırı dalgası, BlackCat fidye yazılımının yama uygulanmamış güvenlik duvarlarında ve VPN hizmetlerinde yer alan açıkları kullanarak dünyanın dört bir yanındaki sistemleri tehdit ettiğini ortaya koydu. Sophos, “BlackCat Ransomware Attacks Not Merely a Byproduct of Bad Luck” başlıklı makalesinde BlackCat fidye yazılımı çetesinin sistemlere sızmak için kullandığı tekniklere bir penetrasyon testi aracı olan Brute Ratel'i de eklediğine dikkat çekti. Makale, BlackCat'in dünya genelindeki farklı endüstrilerde savunmasız ağlara ve sistemlere sızmak için yama uygulanmamış ve güncellenmemiş güvenlik duvarlarını ve VPN hizmetlerini nasıl istismar ettiğine etraflıca yer veriyor.

Sophos, “BlackCat Ransomware Attacks Not Merely a Byproduct of Bad Luck” başlıklı makalesinde BlackCat fidye yazılımı çetesinin sistemlere sızmak için kullandığı tekniklere bir penetrasyon testi aracı olan Brute Ratel'i de eklediğine dikkat çekti. Makale, BlackCat'in dünya genelindeki farklı endüstrilerde savunmasız ağlara ve sistemlere sızmak için yama uygulanmamış ve güncellenmemiş güvenlik duvarlarını ve VPN hizmetlerini nasıl istismar ettiğine etraflıca yer veriyor.

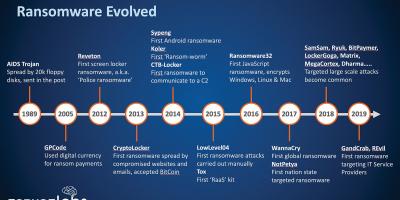

BlackCat fidye yazılımı, ilk olarak Kasım 2021'de kendini “hizmet olarak sunulan fidye yazılımlarının yeni lideri" ilan etmesiyle dikkat çekmişti. Araç alışılmadık bir kodlama dili olan Rust kullanıyor. BlackCat’ın hedeflediği kuruluşlar, Aralık 2021’den itibaren Sophos Rapid Response ekibiyle beş saldırı raporu paylaştı. Bu olayların dördünde ilk bulaşmanın farklı güvenlik duvarı sağlayıcılarının ürünlerindeki güvenlik açıklarından yararlanılarak gerçekleştiği ortaya çıktı. Söz konusu güvenlik açıklarından biri 2018 yılından, bir diğeri geçtiğimiz yıldan kalmaydı. Saldırganlar ağa girdikten sonra kullanıcı yetkilerini yükseltmek için güvenlik duvarlarında saklanan VPN kimlik bilgilerini ele geçirdi ve uzak masaüstü protokolü (RDP) kullanarak sistemler arasında yanal olarak hareket etti.

BlackCat’ın hedeflediği kuruluşlar, Aralık 2021’den itibaren Sophos Rapid Response ekibiyle beş saldırı raporu paylaştı. Bu olayların dördünde ilk bulaşmanın farklı güvenlik duvarı sağlayıcılarının ürünlerindeki güvenlik açıklarından yararlanılarak gerçekleştiği ortaya çıktı. Söz konusu güvenlik açıklarından biri 2018 yılından, bir diğeri geçtiğimiz yıldan kalmaydı. Saldırganlar ağa girdikten sonra kullanıcı yetkilerini yükseltmek için güvenlik duvarlarında saklanan VPN kimlik bilgilerini ele geçirdi ve uzak masaüstü protokolü (RDP) kullanarak sistemler arasında yanal olarak hareket etti.

Daha önceki BlackCat olaylarında da görüldüğü üzere saldırganlar, hedeflenen sistemlere uzaktan erişim için ek arka kapılar ve alternatif yollar oluşturmak için açık kaynaklı ve ticari araçlardan yararlanıyor. Bunlar arasında TeamViewer, nGrok, Cobalt Strike ve Brute Ratel yer alıyor.

Sophos Tehdit Araştırma Birimi Kıdemli Yöneticisi Christopher Budd, “Son zamanlarda BlackCat ve diğer tehdit aktörlerinin saldırılarında çok daha verimli ve etkili olduklarını görüyoruz. Savunmasız güvenlik duvarlarına ve VPN'lere saldırmak gibi daha önce kanıtlanmış yöntemleri kullanıyorlar, çünkü bunların hala işe yaradığının farkındalar. Ancak saldırılarında C2 çerçevesine sahip Brute Ratel'e geçmek gibi güvenlik önlemlerinden kaçınmalarına yardımcı olacak yeni inovatif teknikleri kullandıklarını ilk defa görüyoruz" diyor.

Saldırılar genel olarak ABD, Avrupa ve Asya'da farklı endüstriyel segmentlerinde büyük şirketleri hedefliyor. Saldırıya uğrayan şirketlerin ortak noktasını artık güncellenemeyen eski sistemleri kullanmaları, VPN altyapılarında çok katmanlı kimlik doğrulamayı aktif hale getirmemeleri ve herkesin her şeyi görebildiği düz ağ yapısına sahip olmaları gibi zafiyetler oluşturuyor. Budd, bu gibi tehditlerden korunmak için iyi güvenlik uygulamalarını takip etmenin ne kadar önemli olduğuna dikkat çekiyor.