Lazarus’un Peşinde: Büyük Banka Soygunlarını Engellemek İçin Bir Hacker Avı

Lazarus’un Peşinde: Büyük Banka Soygunlarını Engellemek İçin Bir Hacker Avı

Kaspersky Lab bir yıldan uzun süren Lazarus araştırmasının raporlarını yayınladı. Lazarus, 2016’da Bangladeş Merkez Bankası’ndaki 81 milyon dolarlık soygunu gerçekleştiren hacker grubu. Grubun Güney-Doğu Asya ve Avrupa bankalarında bıraktığı izlerin adli analizi sırasında, Kaspersky Lab, bu grubun hangi kötü amaçlı araçları kullandığını; finansal kurumlara, kumarhanelere, yatırım şirketlerinin yazılım geliştiricilerine ve şifreli para birimi işletmelerine saldırırken nasıl bir yol izlediğini ortaya çıkardı.

Şubat 2016’da, o zamanlar henüz kim oldukları bilinmeyen bir grup hacker, Bangladeş Merkez Bankası’ndan 851 milyon dolar çalmaya çalışmış ve 81 milyon dolar transfer etmeyi başarmıştı. Bu, en büyük ve en başarılı siber soygunlardan biri olarak kabul edildi. İçlerinde Kaspersky Lab’in de bulunduğu farklı bilişim güvenlik firmalarının araştırmaları, bu saldırıların sorumlusunun yüksek ihtimalle, 2009’dan beri 18 ülkede medya ve finansal kurumlara, üretim firmalarına saldırmasıyla bilinen, olağan ve tahrip edici saldırılardan sorumlu siber casusluk ve sabotaj grubu Lazarus olduğu yönünde birleşti.

Bangladeş saldırısından sonraki birkaç aylık sessizlikte Lazarus grubu hala aktifti. Diğer bankalardan para çalmak için yeni bir operasyona hazırlanıyorlardı ve hazır olur olmaz, Güney Doğu Asya’daki bir finansal kuruma sızdılar. Kaspersky Lab ürünleri tarafından engellenmelerinden sonra yapılan araştırmalarda, birkaç ay daha pasif kaldılar ve sonradan operasyonlarını değiştirme kararı alarak Avrupa’ya taşıdılar. Ancak burada da girişimleri Kaspersky Lab’ın güvenlik yazılımları, hızlı olay müdahale taktikleri, adli analiz ve araştırmacıların tersine mühendislik girişimleri sayesinde engellendi.

Lazarus Formülü

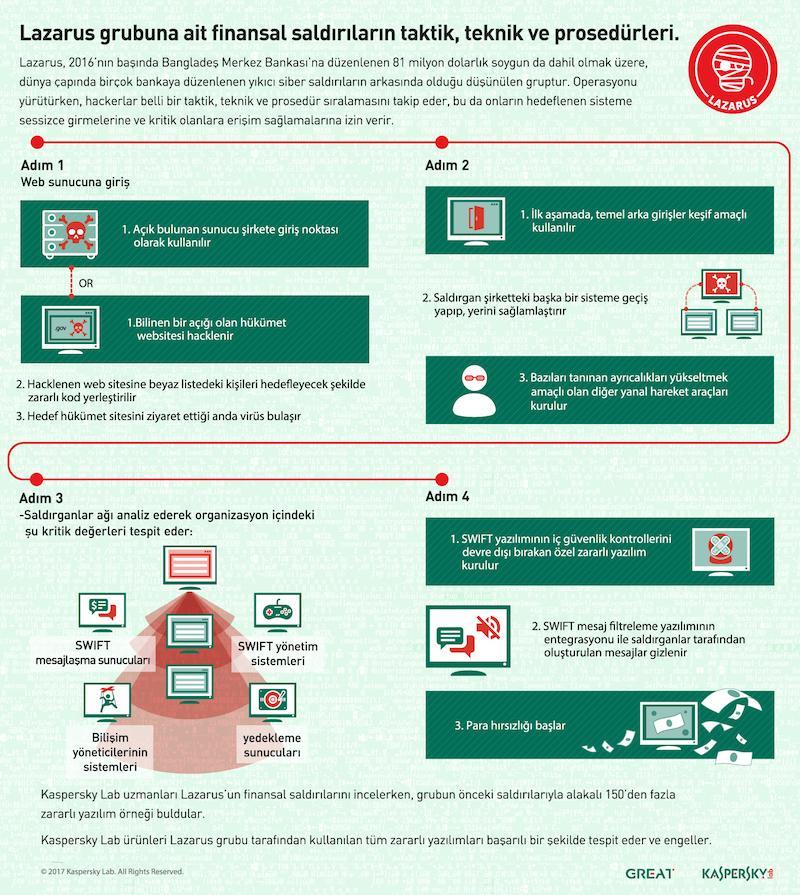

Saldırılar hakkında yapılan adli analizlerin sonucunda Kaspersky Lab, grubun izlediği yöntemleri ortaya çıkarabildi:

- İlk açık: Bir bankanın içindeki tek bir sistem, uzaktan erişilebilir bir kodla (bir web sunucu üzerinde) veya iyi huylu bir web sitesinde kurulmuş bir istismara yönelik “sulama deliği” saldırısı ile ihlal edilir. Böyle bir site ziyaret edildiğinde, mağdurun (banka çalışanı) bilgisayarı, ek bileşenler getiren kötü amaçlı yazılımı almaya başlar.

- Sağlam yer kurma: Ardından grup diğer banka ana makinelerine taşınır ve zararlı yazılım sayesinde istedikleri zaman gelip gidebilmelerini sağlayan sürekli bir kapı açar.

- İç Keşif: Daha sonra grup ağları öğrenmek ve korunmasız kaynakları belirlemek için günler ve haftalar geçirir. Böyle bir kaynak, kimlik doğrulama bilgisi depolanan bir yedek sunucu, bir posta sunucusu ya da şirketteki her "kapının" anahtarının yanı sıra finansal işlem kayıtlarını saklayan veya işleme koyan tüm etki alanı denetleyicisi olabilir.

- Elde et ve çal: Sonunda, mali yazılımın dahili güvenlik özelliklerini ekarte ederek banka adına kötü niyetli işlemler yapabilen özel zararlı yazılımlar kullanılır.

Coğrafya ve Saldırıların Atfı

Kaspersky Lab araştırmacıları tarafından incelenen saldırılar haftalarca sürdü ancak saldırganlar aylar boyu yakalanmadan hareket edebilmişti. Örnek olarak, Güney Doğu Asya’daki olayın analizi sırasında uzmanlar, hackerların bankanın güvenlik ekibinin olaya müdahale talep ettiği andan en az yedi ay öncesinde banka ağına girmiş olduklarını keşfetti. Aslında, grubun Bangladeş olayından önceki günlerde bile ağa erişimi vardı.

Kaspersky Lab kayıtlarına göre, Aralık 2015’ten itibaren Lazarus grubunun eylemleri Kore, Bangladeş, Hindistan, Vietnam, Endonezya, Kosta Rika, Malezya, Polonya, Irak, Etiyopya, Kenya, Nijerya, Uruguay, Gabon, Tayland ve birkaç diğer ülkede finansal kurumlar, kumarhaneler ve yatırım şirketlerinin yazılım geliştiricilerine karşı gerçekleşti. Kaspersky Lab’in tespit ettiği son bilinen örnek ise Mart 2017’de ortaya çıktı, bu da saldırganların durmaya niyetli olmadıklarını gösteriyor.

Her ne kadar saldırganlar izlerini silecek kadar dikkatli olsa da, sızdıkları en az bir sunucuda, ciddi bir hata arkalarında sonucu önemli bir iz bıraktılar. Operasyona hazırlıkta, sunucu, yazılım için komuta kontrol merkezi olarak seçilmişti. O gün yapılan ilk bağlantılar, komuta kontrol sunucusunu test için birkaç VPN/proxy sunucusu üzerinden gelmişti. Ancak, Güney Kore’den gelen nadir bir IP adresinin bağlantısı başarısız kalmıştı. Bu Lazarus grubunun veya üyelerinin kökeni hakkında muhtemel bir ipucu olabilir. Ancak, tek başına bu yanıltma taktiği olabileceğinden, sağlam bir kanıt olarak yeterli görülmüyor.

Araştırmacılara göre bunun birkaç anlamı olabilir:

- Saldırganlar Kuzey Kore’deki, söz konusu IP adresinden bağlandı

- Bu bir başkasının dikkatlice düzenlediği yanıltıcı bir operasyondu

- Kuzey Kore’den biri yanlışlıkla komuta control adresini (URL) ziyaret etti

Lazarus grubu yazılımlarının yeni versiyonlarına güçlü yatırımlar yapıyor: Aylarca güvenlik çözümlerine karşı görünmez olacak kötü amaçlı araçlar yaratmaya çalıştılar ancak bunu her yaptıklarında Kaspersky Lab’in uzmanları, onların kodu nasıl yarattıkları hakkında özel bilgiler edinerek ortaya çıkan yeni örnekleri takip edebildi. Şimdi, saldırganlar tekrar sessizlik halinde, bu da silahları üzerinde yeniden çalışmak için ara verdikleri anlamına geliyor.

Kaspersky Lab’den Global Araştırma ve APAC Analiz Ekibi Yöneticisi Vitaly Kamluk’un yorumu şöyle: “Eminiz ki yakında geri gelecekler. Lazarus grubunun yaptığı saldırılar ufak bir hatanın büyük bir güvenlik ihlaline yol açabileceğini, bunun da hedeflenen kuruma yüzlerce milyon dolar kayıp yaşatabileceğini gösterdi. Umarız ki, bankaların, kumarhanelerin ve yatırım firmalarının yöneticileri Lazarus’a karşı dikkatli olurlar.”

Kaspersky Lab ürünleri Lazarus tarafından kullanılan zararlı yazılımları başarıyla ve aşağıdaki isimlerle tespit ediyor:

- HEUR:Trojan-Banker.Win32.Alreay.gen

- Trojan-Banker.Win32.Agent.zvr