Macos Casus Yazılımı Cloudmensis Kullanıcıları Gözetliyor

Macos Casus Yazılımı Cloudmensis Kullanıcıları Gözetliyor

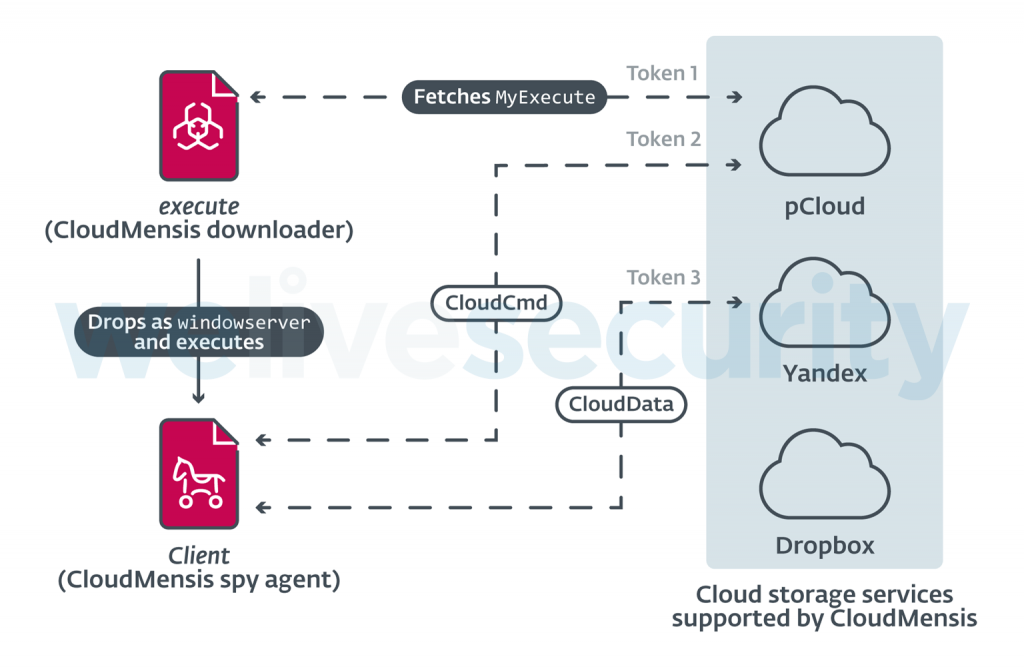

ESET Araştırma Birimi, gizliliği ihlal edilmiş Mac bilgisayarların kullanıcılarını gözetleyen, operatörleriyle iletişimi sağlamak için yalnızca herkese açık bulut depolama hizmetlerini kullanan ve önceden bilinmeyen bir macOS arka kapısı keşfetti. ESET, operatörlerle iletişime geçmek için bulut depolama hizmetlerini ve dizin isimleri olarak da ayların isimlerini kullandığı için söz konusu kötü amaçlı yazılıma CloudMensis adını verdi. Bu kötü amaçlı macOS yazılımı, komuta kontrol kanalı olarak bulut depolamayı kullanırken pCloud, Yandex Disk ve Dropbox olmak üzere üç farklı hizmet sağlayıcısını destekliyor. CloudMensis, gizliliği ihlal edilmiş Mac’lerden belgeleri, tuş vuruşlarını ve ekran görüntülerini dışarı sızdırmak da dahil olmak üzere 39 adet komut verebiliyor. Kullanılan bulut depolama hizmetlerinden alınan meta veriler, bu saldırının ilk kez 4 Şubat 2022’de bir Mac’in gizliliğini ihlal ettiğini gösteriyor. CloudMensis dağıtımının sınırlı sayıda olması, kötü amaçlı yazılımın hedeflenmiş bir operasyonun parçası olarak kullanıldığına işaret ediyor.

ESET, operatörlerle iletişime geçmek için bulut depolama hizmetlerini ve dizin isimleri olarak da ayların isimlerini kullandığı için söz konusu kötü amaçlı yazılıma CloudMensis adını verdi. Bu kötü amaçlı macOS yazılımı, komuta kontrol kanalı olarak bulut depolamayı kullanırken pCloud, Yandex Disk ve Dropbox olmak üzere üç farklı hizmet sağlayıcısını destekliyor. CloudMensis, gizliliği ihlal edilmiş Mac’lerden belgeleri, tuş vuruşlarını ve ekran görüntülerini dışarı sızdırmak da dahil olmak üzere 39 adet komut verebiliyor. Kullanılan bulut depolama hizmetlerinden alınan meta veriler, bu saldırının ilk kez 4 Şubat 2022’de bir Mac’in gizliliğini ihlal ettiğini gösteriyor. CloudMensis dağıtımının sınırlı sayıda olması, kötü amaçlı yazılımın hedeflenmiş bir operasyonun parçası olarak kullanıldığına işaret ediyor. Ne yaptığını görüyorum

Ne yaptığını görüyorum

CloudMensis Mac kullanıcıları için bir tehdit olsa da dağıtımının sınırlı sayıda olması, bunun hedeflenmiş bir operasyonun parçası olarak kullanıldığına işaret ediyor. ESET’e göre bu kötü amaçlı yazılım ailesinin operatörleri, CloudMensis’i ilgi duydukları belirli hedeflere dağıtıyor. macOS önlemlerini atlatmak için güvenlik açıklarının kullanılması, kötü amaçlı yazılımın operatörlerinin casusluk operasyonlarından alınacak başarıyı arttırmak için aktif olarak çaba harcadıklarını gösteriyor. Araştırma, bu grubun açıklanmayan güvenlik açıklarını (sıfır gün saldırısı) da kullanmadığını ortaya koydu. Bu yüzden, en azından önlemlerin ihlal edilmesinden kaçınmak için güncel bir Mac kullanmanız tavsiye edilir.

CloudMensis’i inceleyen ESET araştırmacısı Marc-Etienne Léveillé durumu şu şekilde açıklıyor: “CloudMensis’in ilk başta nasıl dağıtıldığını ve kimlerin hedef alındığını halen bilmiyoruz. Kodun genel kalitesi ve bir gizleme yönteminin bulunmayışı, CloudMensis yazarlarının Mac geliştirme konusuna çok aşina olmadıklarını ve pek de ileri seviyede olmadıklarını gösteriyor. Yine de CloudMensis’i güçlü bir casusluk aracı yapmak ve potansiyel hedefler için bir tehdit oluşturmak amacıyla çok fazla kaynak kullanıldığı görülüyor.”

Ekran görüntülerini, e-posta eklerini ve hassas verileri hedefliyor

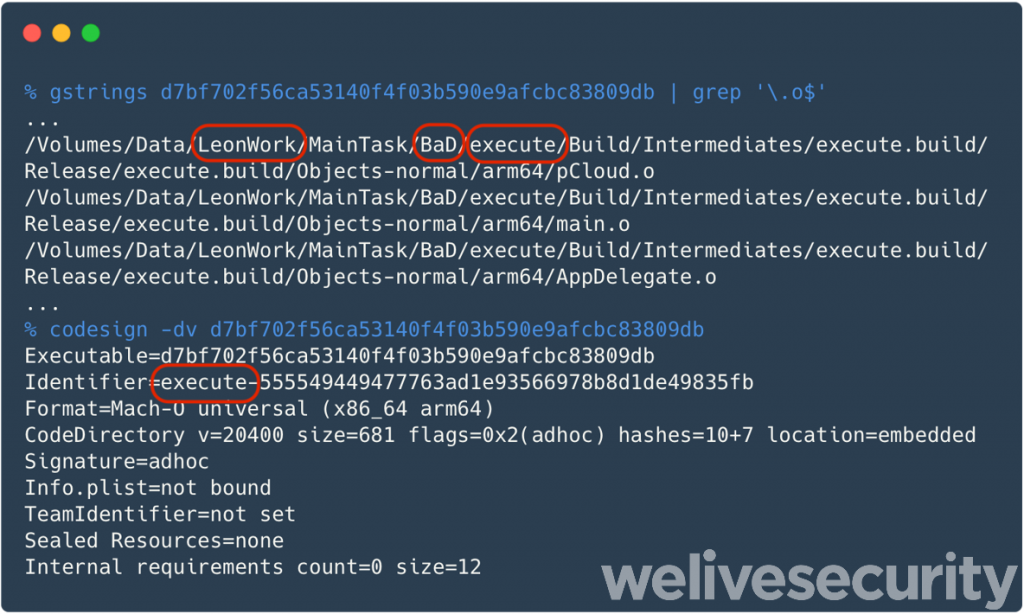

CloudMensis, kod yürütme ve yönetici ayrıcalıkları elde ettiğinde, daha fazla özelliğe sahip ikinci aşamayı bir bulut depolama hizmetinden ele geçirerek ilk aşama kötü amaçlı yazılımı çalıştırıyor. Bu ikinci aşama, gizliliği ihlal edilmiş Mac’ten bilgi toplamak için birçok özelliğe sahip daha büyük bir bileşeni temsil ediyor. Saldırganlar burada açıkça belgeleri, ekran görüntülerini, e-posta eklerini ve diğer hassas verileri dışarı çıkarmayı amaçlıyor. Şu anda mevcut 39 komut bulunuyor.

CloudMensis, hem operatörlerinden gelen komutları almak hem de dosyaları dışarı çıkarmak için bulut depolamayı kullanıyor. pCloud, Yandex Disk ve Dropbox olmak üzere 3 farklı hizmet sağlayıcısını destekliyor. İncelenen örnekte yer alan yapılandırma, pCloud ve Yandex Disk’e yönelik kimlik doğrulama belirteçleri içeriyor.

Kullanılan bulut depolama hizmetlerinden alınan meta veriler, 4 Şubat 2022 tarihinden itibaren botlara komut iletilmeye başlanması gibi, operasyonla ilgili ilginç detaylar sunuyor.

Ürünlerini kullananları hedefleyen bir casus yazılımın olduğunu yakın bir zamanda açıklayan Apple, iOS, iPadOs ve macOS cihazları üzerinde kod yürütme ayrıcalığı kazanmak ve kötü amaçlı yazılım dağıtmak için sıklıkla suistimal edilen özellikleri devre dışı bırakan Lockdown Mode’un ön çalışmalarını gerçekleştiriyor.