Mobil Kullanıcılar Yeni Bir Finansal Dolandırıcılık İle Karşı Karşıya

Mobil Kullanıcılar Yeni Bir Finansal Dolandırıcılık İle Karşı Karşıya

Dijital güvenlik şirketi ESET mobil kullanıcıları hedef alan nadir bir kimlik avı kampanyası türü keşfetti. Gözlemlenen uygulamaların çoğu Çek bankalarının müşterilerini hedef alıyor ancak ESET hem Macaristan hem de Gürcistan'daki bankaları hedef alan uygulamaları da tespit etti. ESET, mağdurları korumak için bankalarını bilgilendirdi. ESET Research, mobil kullanıcıları hedef alan nadir bir kimlik avı kampanyası türü keşfetti ve önde gelen bir Çek bankasının müşterilerini hedef alan bir vakayı analiz etti. Bu teknik, kullanıcının üçüncü taraf uygulama yüklemesine izin vermesine gerek kalmadan üçüncü taraf bir web sitesinden bir kimlik avı uygulaması yüklediği için dikkat çekici. Bu yöntem Android platformunda Google Play mağazasından yüklenmiş gibi görünen özel bir APK türünün sessizce yüklenmesiyle sonuçlanabilir.

Dijital güvenlik şirketi ESET mobil kullanıcıları hedef alan nadir bir kimlik avı kampanyası türü keşfetti. Gözlemlenen uygulamaların çoğu Çek bankalarının müşterilerini hedef alıyor ancak ESET hem Macaristan hem de Gürcistan'daki bankaları hedef alan uygulamaları da tespit etti. ESET, mağdurları korumak için bankalarını bilgilendirdi. ESET Research, mobil kullanıcıları hedef alan nadir bir kimlik avı kampanyası türü keşfetti ve önde gelen bir Çek bankasının müşterilerini hedef alan bir vakayı analiz etti. Bu teknik, kullanıcının üçüncü taraf uygulama yüklemesine izin vermesine gerek kalmadan üçüncü taraf bir web sitesinden bir kimlik avı uygulaması yüklediği için dikkat çekici. Bu yöntem Android platformunda Google Play mağazasından yüklenmiş gibi görünen özel bir APK türünün sessizce yüklenmesiyle sonuçlanabilir.

Tehdit iPhone (iOS) kullanıcılarını da hedef alıyor.

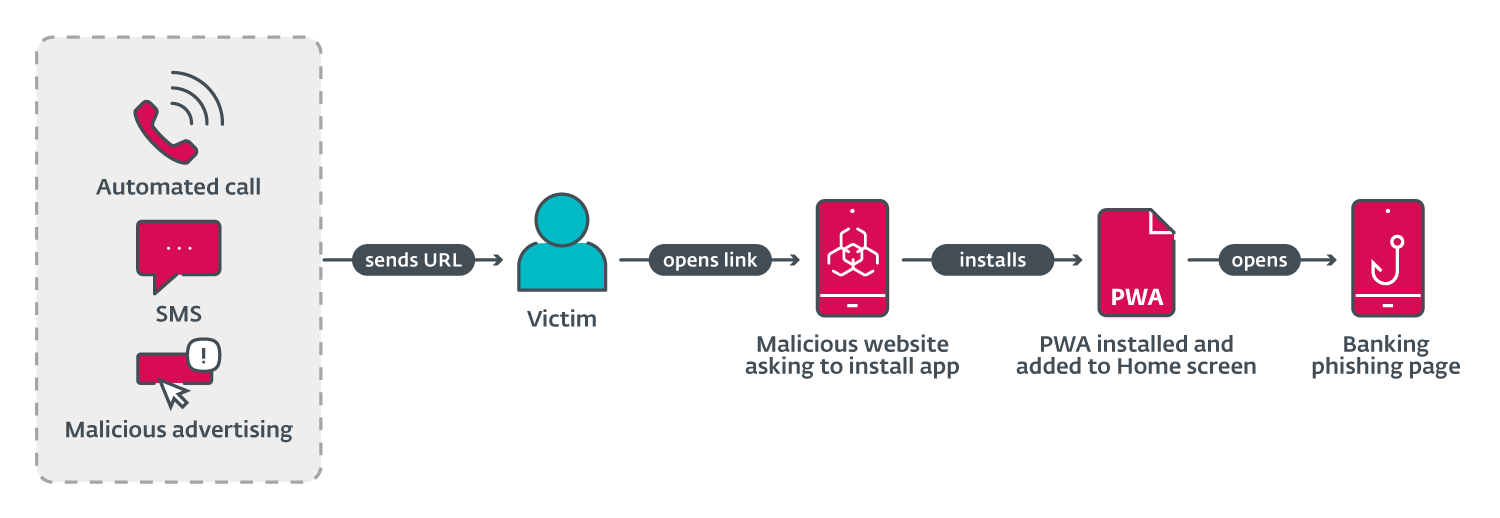

iOS'u hedef alan kimlik avı web siteleri, kurbanlara ana ekranlarına bir Aşamalı Web Uygulaması (PWA) eklemeleri talimatını verirken Android'de PWA, tarayıcıda özel açılır pencereleri onayladıktan sonra yükleniyor. Her iki işletim sisteminde de bu kimlik avı uygulamaları, taklit ettikleri gerçek bankacılık uygulamalarından ayırt edilemiyor. PWA'lar aslında tek başına bir uygulama hissi veren web siteleri ve bu his yerel sistem istemlerinin kullanımıyla güçlendirilmiştir. Tıpkı web siteleri gibi PWA'lar da platformlar arasıdır; bu da PWA kimlik avı kampanyalarının hem iOS hem de Android kullanıcılarını nasıl hedef alabildiğini açıklıyor. Bu yeni teknik, bir müşterinin markasını hedef alan tehditlerin izlenmesini sağlayan ESET Marka İstihbarat Hizmeti üzerinde çalışan ESET analistleri tarafından Çekya'da gözlemlendi. iPhone’da güvenlikle ilgili tüm varsayımlar yıkılabilir

iPhone’da güvenlikle ilgili tüm varsayımlar yıkılabilir

Tehdidi analiz eden ESET araştırmacısı Jakub Osmani, "iPhone kullanıcıları için böyle bir eylem, güvenlikle ilgili tüm 'kapalı ekosistem' varsayımlarını yıkabilir" dedi. ESET analistleri, mobil kullanıcıları hedef alan bir dizi kimlik avı kampanyasının üç farklı URL dağıtım mekanizması kullandığını keşfetti. Bu mekanizmalar arasında otomatik sesli aramalar, SMS mesajları ve sosyal medyada kötü amaçlı reklamlar yer alıyor. Sesli arama gönderimi, kullanıcıyı güncel olmayan bir bankacılık uygulaması hakkında uyaran ve kullanıcıdan sayısal klavyede bir seçeneği seçmesini isteyen otomatik bir arama yoluyla yapılıyor. Doğru düğmeye basıldıktan sonra, bir tweet'te bildirildiği gibi, SMS yoluyla bir kimlik avı URL'si gönderiliyor. SMS ile ilk gönderim, Çek telefon numaralarına gelişigüzel mesajlar gönderilerek gerçekleştiriliyor. Gönderilen mesajda bir kimlik avı bağlantısı ve kurbanların bağlantıyı ziyaret etmeleri için sosyal mühendislik yapmak üzere bir metin yer alıyor. Kötü amaçlı kampanya Instagram ve Facebook gibi Meta platformlarında kayıtlı reklamlar aracılığıyla yayıldı. Bu reklamlar, "aşağıdaki güncellemeyi indiren" kullanıcılar için sınırlı bir teklif gibi bir eylem çağrısı içeriyor. İlk aşamada gönderilen URL'yi açtıktan sonra Android kurbanlarına iki farklı kampanya sunulur: Hedeflenen bankacılık uygulamasının resmi Google Play mağaza sayfasını taklit eden yüksek kaliteli bir kimlik avı sayfası veya bu uygulama için taklitçi bir web sitesi. Buradan, kurbanlardan bankacılık uygulamasının "yeni bir sürümünü" yüklemeleri istenir. Kimlik avı kampanyası ve yöntemi yalnızca aşamalı web uygulamaları teknolojisi sayesinde mümkün. PWA'lar birden fazla platform ve cihazda çalışabilen geleneksel web uygulama teknolojileri kullanılarak oluşturulmuş uygulamalardır. Chrome tarayıcısı bir PWA'dan yerel bir Android uygulaması yani başka bir deyişle bir APK ürettiği için WebAPK'lar aşamalı web uygulamalarının yükseltilmiş bir versiyonu olarak düşünülebilir. Bu WebAPK'lar normal yerel uygulamalar gibi görünür. Ayrıca bir WebAPK yüklemek "güvenilmeyen bir kaynaktan yükleme" uyarılarından herhangi birini üretmez. Üçüncü taraf kaynaklardan yüklemeye izin verilmiyorsa bile uygulama yüklenecektir. Bir grup, girilen tüm bilgileri resmi Telegram API'si aracılığıyla bir Telegram grup sohbetine kaydetmek için bir Telegram botu kullanırken diğeri bir yönetim paneline sahip geleneksel bir Komuta ve Kontrol (C&C) sunucusu kullanmıştır. Osmani, "Kampanyaların iki farklı C&C altyapısı kullandığı gerçeğinden yola çıkarak bankalara karşı PWA/WebAPK kimlik avı kampanyalarını iki ayrı grubun yürüttüğünü tespit ettik" dedi. Bilinen vakaların çoğu Çekya'da gerçekleşmiş olup, özellikle Macaristan ve Gürcistan'da iki oltalama uygulaması ortaya çıktı. Bu konuda ESET Research tarafından bulunan tüm hassas bilgiler, işlenmek üzere derhal etkilenen bankalara gönderildi. ESET ayrıca çok sayıda kimlik avı alanının ve C&C sunucusunun kaldırılmasına da yardımcı oldu.