PRİNTDEMON GÜVENLİK AÇIĞI TÜM WİNDOWS SÜRÜMLERİNİ ETKİLİYOR

PRİNTDEMON GÜVENLİK AÇIĞI TÜM WİNDOWS SÜRÜMLERİNİ ETKİLER

İki güvenlik araştırmacısı, bugün Windows yazdırma hizmetindeki, 1996'da yayınlanan Windows NT 4'e geri dönen tüm Windows sürümlerini etkilediğini söyledikleri bir güvenlik açığıyla ilgili ayrıntıları yayınladı.

PrintDemon olarak kodladıkları güvenlik açığı, yazdırma işlemlerini yönetmekten sorumlu birincil Windows bileşeni olan Windows Yazdırma Biriktiricisi'nde bulunmaktadır .

Hizmet, yazdırılacak verileri fiziksel olarak bağlı yazıcılar için bir USB / paralel bağlantı noktasına gönderebilir; yerel ağda veya internette bulunan yazıcılar için bir TCP bağlantı noktasına; veya yerel bir dosyaya, nadir durumlarda kullanıcı bir yazdırma işini daha sonra kullanmak üzere kaydetmek istemektedir.

SON DERECE İSTİSMAR EDİLEBİLİR YEREL AYRICALIK YÜKSELMESİ

Bugün yayınlanan bir raporda , güvenlik araştırmacıları Alex Ionescu ve Yarden Shafir bu eski bileşende Yazıcı Biriktiricisi iç mekanizmasını kötüye kullanılabilecek bir hata bulduğunu söyledi.

Bu hata, internet üzerinden bir Windows istemcisine uzaktan girmek için kullanılamaz, bu nedenle Windows sistemlerini internet üzerinden rastgele kesmek için kullanılabilecek bir şey değildir.

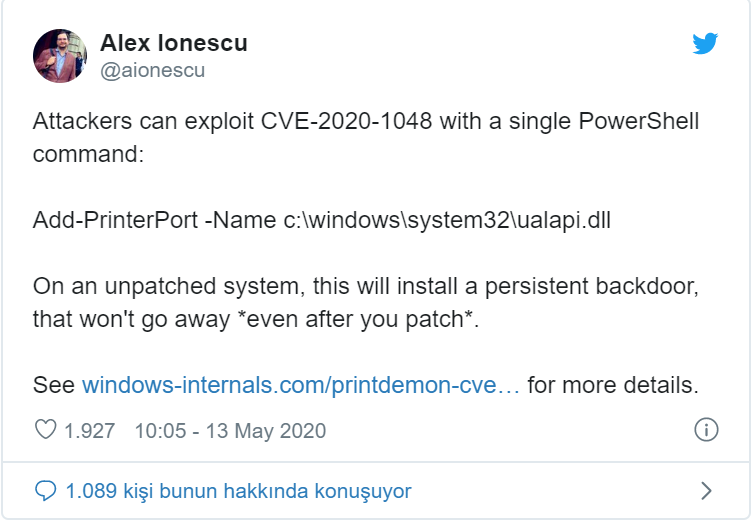

PrintDemon, araştırmacıların "yerel ayrıcalık yükseltme" (LPE) güvenlik açığı olarak adlandırdığı şeydir. Bu, bir saldırganın bir uygulama veya Windows makinesinin en küçük tabanına bile sahip olması durumunda, kullanıcı modu ayrıcalıklarıyla bile, saldırganın tüm işletim sistemi üzerinde yönetici düzeyinde ayrıcalıklar kazanmak için bir PowerShell komutu kadar basit bir şeyi çalıştırabileceği anlamına gelir.

Ionescu ve Shafir, Bunun Yazdırma Biriktiricisi hizmetinin çalışacak şekilde tasarlanması nedeniyle mümkün olduğunu söyledi.

Bu, bir dosyayı yazdırmak isteyen herhangi bir uygulama için kullanılabilecek bir hizmet olduğundan, sistemde çalışan tüm uygulamalar için herhangi bir kısıtlama olmaksızın kullanılabilir. Saldırgan, bir dosyaya yazdırma işlemi oluşturabilir - örneğin işletim sistemi veya başka bir uygulama tarafından kullanılan yerel bir DLL dosyası.

Saldırgan yazdırma işlemini başlatabilir, Yazdırma Biriktiricisi hizmetini kasıtlı olarak çökertebilir ve sonra işin devam etmesine izin verebilir, yazdırma işlemi SİSTEM ayrıcalıklarıyla çalışır ve işletim sistemi üzerindeki herhangi bir dosyanın üzerine yazmasına izin verir.

Bugün bir tweet'te Ionescu, mevcut işletim sistemi sürümlerinden yararlanmanın tek bir PowerShell hattı gerektirdiğini söyledi. Eski Windows sürümlerinde, bunun için biraz ayar yapılması gerekebilir.

Ionescu "Eşleşmeyen bir sistemde, bu, yama yaptıktan sonra bile kalıcı bir arka kapı kuracak," dedi.

YAMALAR MEVCUT

İyi haber şu ki, PrintDemon düzeltmeleri dün Microsoft Mayıs 2020 Yaması ile birlikte yayınlandı .

SafeBreach Labs'den iki güvenlik araştırmacısı, Peleg Hadar ve Tomer Bar, sorunu ilk keşfeden ve Microsoft'a rapor eden ilk kişilerdi. İkili, Ağustos ayında Black Hat güvenlik konferansında konuyla ilgili kendi raporlarını sunacak.

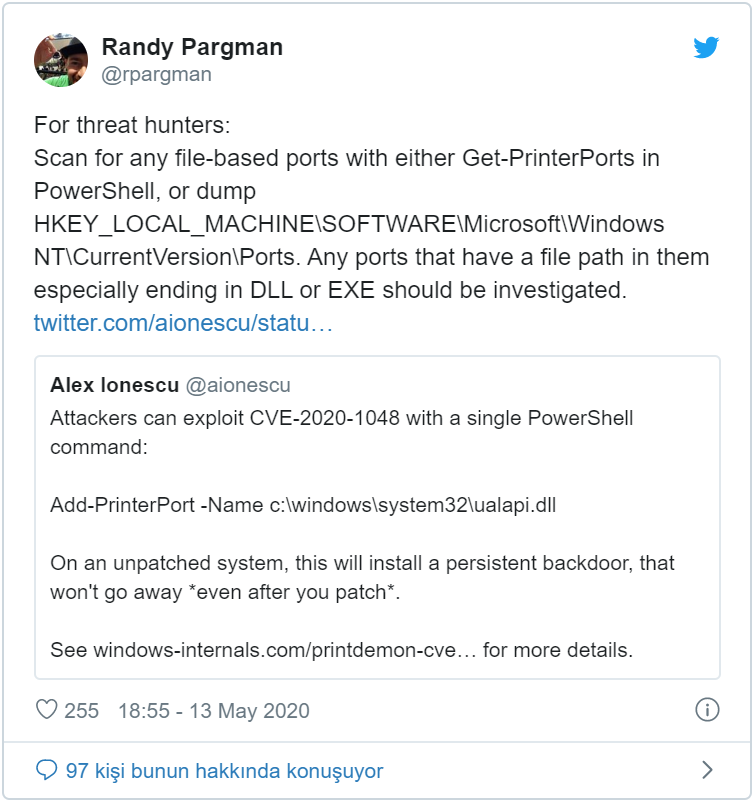

Ionescu ayrıca güvenlik araştırmacılarına ve sistem yöneticilerine güvenlik açığını araştırmak ve azaltım ve tespit yetenekleri hazırlamak amacıyla GitHub'da kavram kanıtı kodu yayınladı .

Geçen ay Ionescu ve Shafir ayrıca FaxHell adını verdikleri benzer bir güvenlik açığıyla ilgili ayrıntıları ve kavram kanıtı kodunu yayınladılar.

FaxHell, PrintDemon'a benzer şekilde çalışır, araştırmacılar Windows sistemlerine kabukları ve arka kapıları yüklemek için yerel (DLL) dosyaların üzerine yazmak ve çalmak için Windows Faks hizmetinden yararlanırlar.