Siber Casuslar İş Başında

Siber Casuslar İş Başında

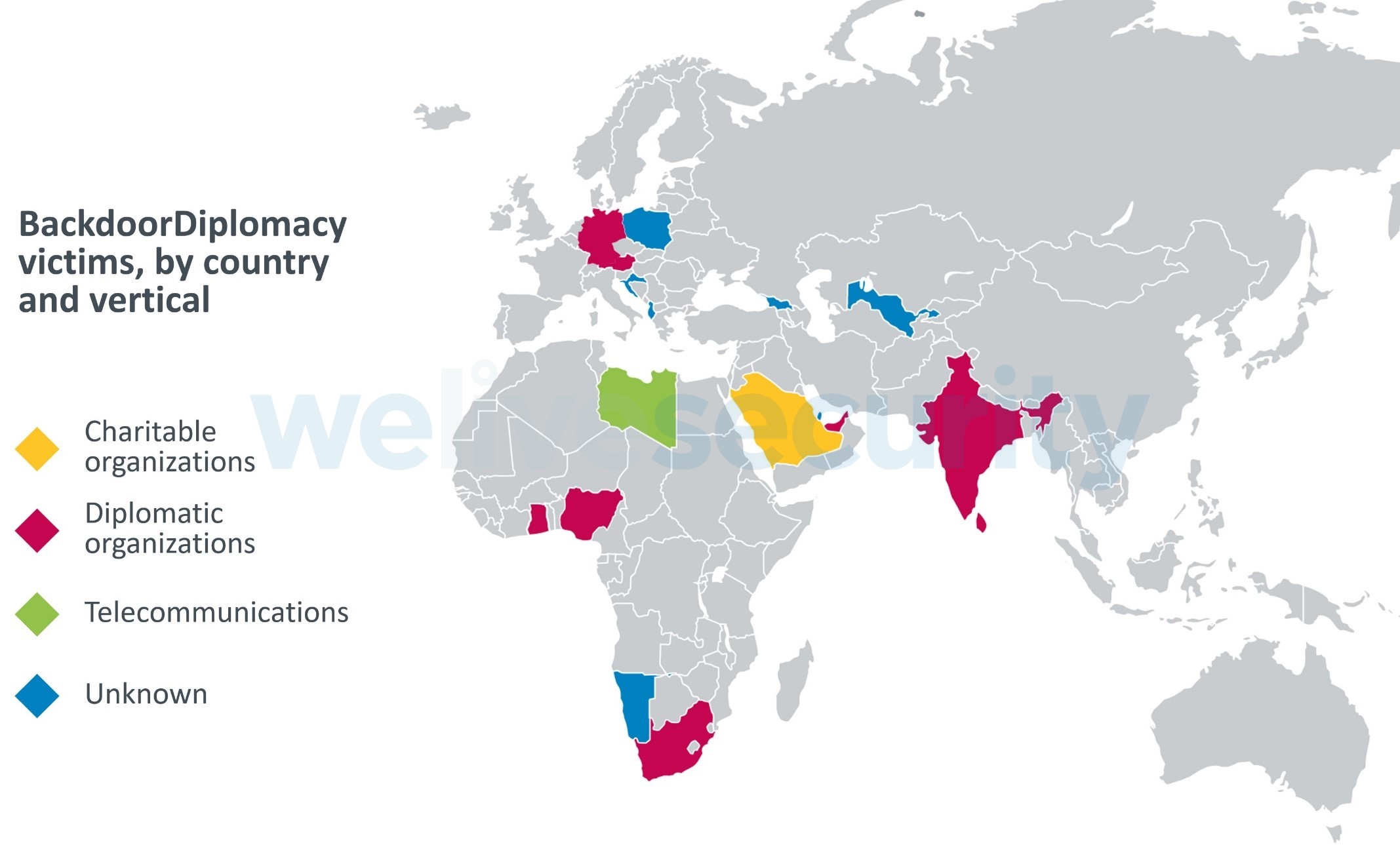

Siber güvenlikte dünya lideri olan ESET, yeni APT (Gelişmiş Kalıcı Tehdit) grubu BackdoorDiplomacy’yi gün yüzüne çıkardı. Bu grup, Orta Doğu’daki ve Afrika’daki dış ilişkiler bakanlıklarını ve telekomünikasyon şirketlerini hedef alıyor.

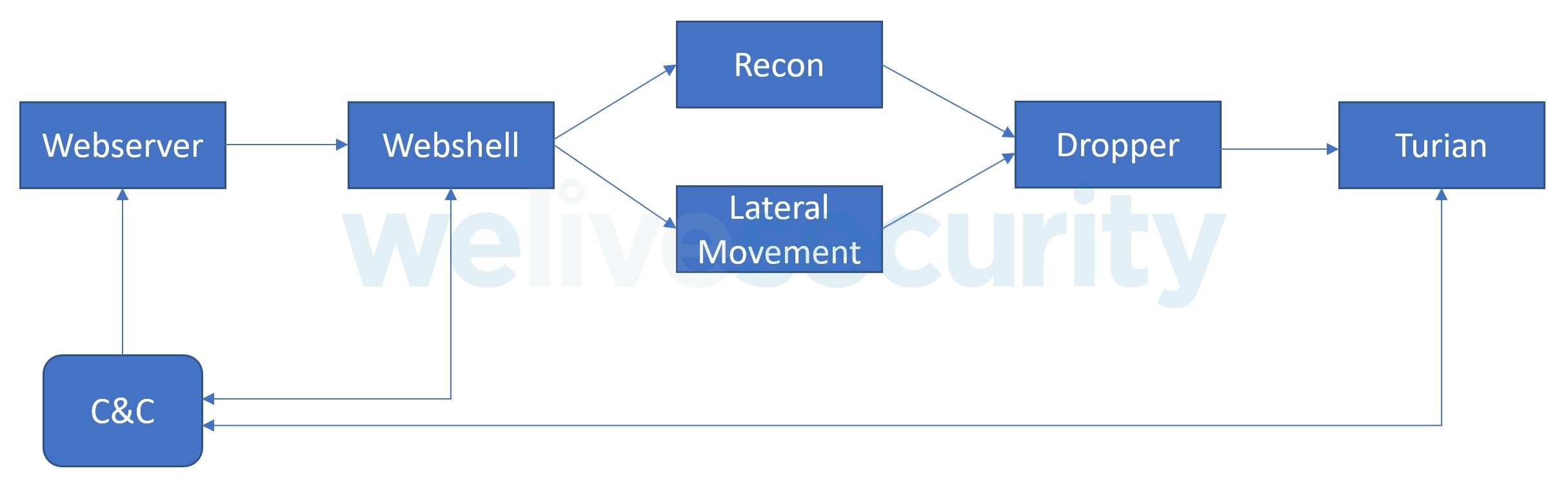

BackdoorDiplomacy, özellikle USB flash sürücüler başta olmak üzere çıkarılabilir ortamı algılayabiliyor ve bu ortamdaki içerikleri ana sürücünün geri dönüşüm kutusuna kopyalayabiliyor. Web sunucularında internete açık olan, kolay ihlal edilebilir uygulamalara sızıyor ve bu uygulamalara ESET’in Turian adını verdiği özel bir arka kapı yüklüyor.

APT, bir kişi veya grubun bir ağa yetkisiz erişim sağladığı ve uzun bir süre boyunca algılanamadığı bilgisayar ağı saldırısı olarak tanımlanıyor. APT grupları, sofistike siber saldırılar gerçekleştirebilecek hackerlardan oluşuyor. Büyük bir kurum, kuruluş veya politik grupları hedefliyorlar. Genellikle devlet destekli olan gelişmiş tehditlerde son birkaç yıl içerisinde devlet desteğinde olmayan APT saldırıları da görülmeye başlandı.

Diplomatik Kuruluşlara Sızıyorlar

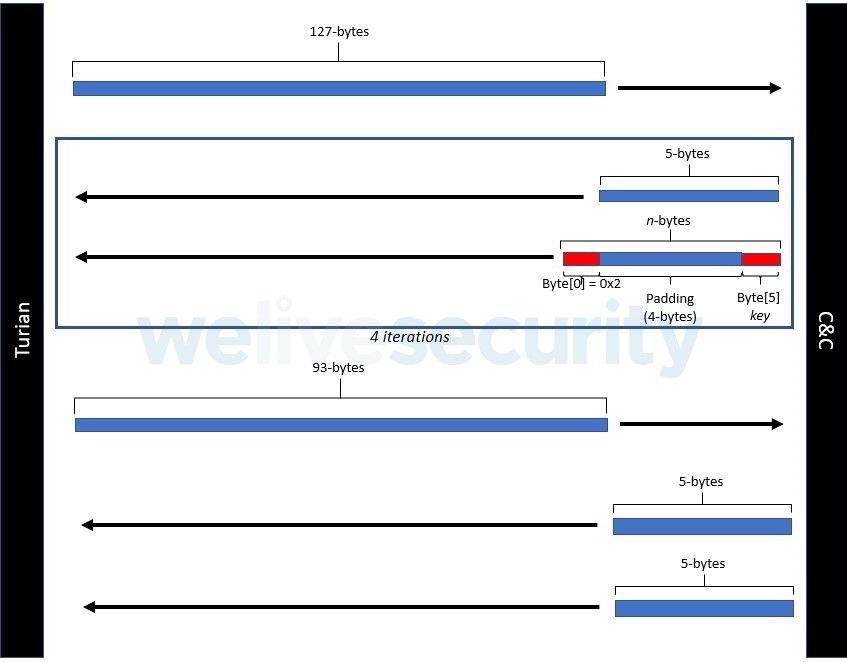

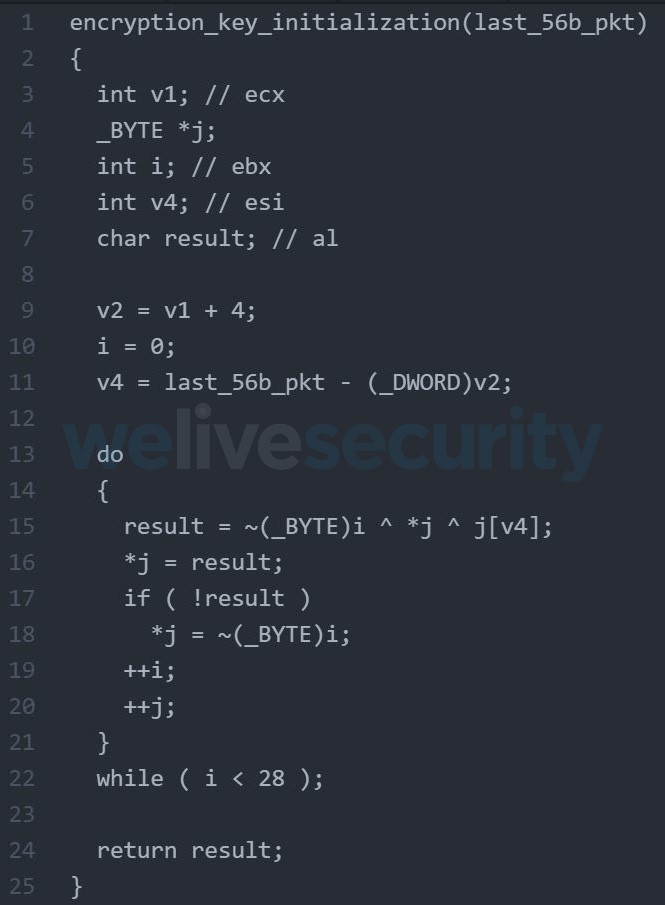

ESET Araştırma uzmanları, 08 Haziran’da gerçekleştirilen ESET World konferansı kapsamında düzenlenen online basın toplantısında yeni APT grubu BackdoorDiplomacy ile ilgili raporları sundu. ESET’te Tehdit Araştırma Bölümü Başkanı olan ve ESET’te Kıdemli Tehdit İstihbarat Analisti Adam Burgher ile bu araştırmada birlikte çalışan Jean-Ian Boutin bu konudaki görüşlerini şöyle ifade etti: “BackdoorDiplomacy, Asya’da bulunan diğer gruplarla aynı taktikleri, teknikleri ve prosedürleri kullanıyor. Turian, Suriye’deki ve Amerika’daki diplomatları hedef alan ve en son 2013 yılında görülen Quarian arka kapısının evrim geçirmiş, yeni aşamasına benziyor.” Turian’ın ağ şifreleme protokolü, Asya’da bulunan başka bir grup olan Calypso’nun yönettiği Whitebird arka kapısının kullandığı ağ şifreleme protokolü ile neredeyse aynı. Whitebird, BackdoorDiplomacy (2017-2020) ile aynı zaman aralığında Kazakistan’daki ve Kırgızistan’daki diplomatik kuruluşlarla sızdı.

Telekomünikasyon Şirketleri de Hedefte

Avrupa, Orta Doğu ve Asya’nın yanı sıra çeşitli Afrika ülkelerinin dış işleri bakanlıklarında BackdoorDiplomacy’nin kurbanları olduğu keşfedildi. Ayrıca Afrika’daki ve Orta Doğu ülkelerinin en az birindeki telekomünikasyon şirketleri de hedefler arasında. Tüm olaylarda operatörler benzer taktikleri, teknikleri ve prosedürleri (TTP’ler) kullansa da kullanılan araçlar farklılık gösteriyordu, hatta coğrafi açıdan birbirine yakın bölgelerde grubun izini sürmek daha zordu.

Aynı zamanda BackdoorDiplomacy, Windows ve Linux sistemlerini hedef alan platformlar arası bir grup. Grup, internete açık bağlantı noktalarına sahip sunucuları hedef alıyor ve genellikle zayıf bir şekilde şifrelenmiş dosya yükleme güvenliğinden veya yamalanmamış güvenlik açıklarından yararlanıyor. Veri toplama yürütülebilir dosyaları, kurbanların alt kümelerini hedef alır. Bu dosyalar çıkarılabilir ortamı (çoğunlukla USB flash sürücüler) aramak üzere tasarlanmıştır. İmplant, rutin olarak bu gibi sürücüleri tarar ve bu taramalarda çıkarılabilir ortamın takıldığını algıladığında sürücülerdeki tüm dosyaları şifreyle korunan bir arşive kopyalamaya çalışır. BackdoorDiplomacy kurbanın sistem bilgilerini çalabilir, ekran görüntüsü alabilir, dosyaları yazabilir, dosyaların yerini değiştirebilir veya silebilir.