SİBER GÜVENLİKTE İKİ FAKTÖRLÜ DOĞRULAMA KULLANIMI KAÇINILMAZ HALE GELİYOR

SİBER GÜVENLİKTE İKİ FAKTÖRLÜ DOĞRULAMA KULLANIMI KAÇINILMAZ HALE GELİYOR

İKİ FAKTÖRLÜ KİMLİK DOĞRULAMASI İLE GÜVENLİĞİNİZİ ARTIRIN

İnternet tabanlı uygulamalara veya mobil uygulamalara giriş yaparken çoğu zaman sadece kullanıcı adı ve şifre ya da bunlara ek olarak anne kızlık soyadı, doğum tarihi ve TC Kimlik Numarası gibi bilgiler kullanılıyor. Ancak Komtera Teknoloji Genel Müdür Yardımcısı Ziya Gökalp’e göre sadece bu bilgilerle yapılan giriş işlemleri yeterince güvenli değil çünkü siber suçluların bu bilgileri ele geçirmesi oldukça kolay. Bu nedenle iki faktörlü doğrulama sistemlerine ihtiyaç duyulduğunu belirten Gökalp, bu teknolojinin günümüz siber saldırıları için en ciddi önlem olduğunun altını çiziyor.

Genellikle internet tabanlı uygulamalara, mobil uygulamalara veya Internet üzerinden erişim yaptığımız VPN ve SSL gibi sistemlere giriş yaparken kullanıcı adı ve şifre bilgileri ile doğrulama yapılıyor. Ancak bu bilgiler statik olmakla birlikte, kullanıcılar çoğu kez kolay hatırlanabilecek şifreler tercih ediyorlar. İnternet üzerinden finansal sistemlere erişim yaparken ise genellikle kullanıcı adı ve şifre ile birlikte bazı demografik bilgiler istenerek doğrulama yapılıyor. Ancak; TC Kimlik Numarası, anne kızlık soyadı, doğum tarihi ve ev/iş telefon numarası gibi demografik bilgiler de maalesef oldukça kolay ele geçebilecek bilgiler.

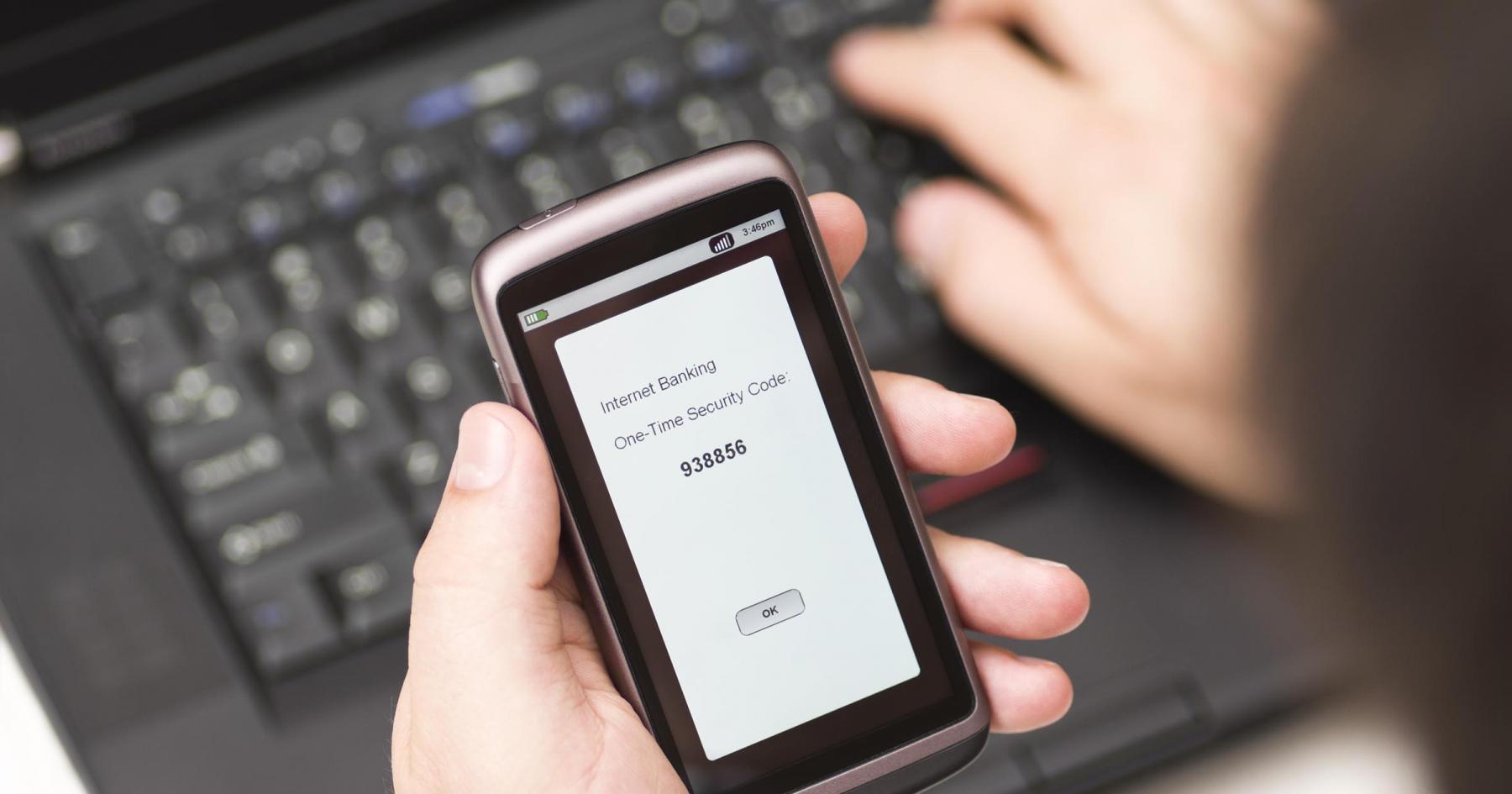

Öte yandan kullanıcı adları ve şifreler de genellikle kullanıcıların kolay hatırlayabilecekleri bilgilerden oluşmakta. Komtera Teknoloji Genel Müdür Yardımcısı Ziya Gökalp, bilgisayar korsanlarının, klavye veya ekran bilgilerini yakalayabilen araçlar ve programcıklar ile kişilerin bilgisayarlarına sızarak bu bilgileri kolaylıkla görüntüleyip ele geçirebildiklerini belirtiyor. Bu nedenle bilgi güvenliği açısından temel olarak iki faktörlü doğrulama teknolojilerine ihtiyaç duyuluyor. En bilindik iki faktörlü yöntem ise dinamik olarak tek kullanımlık şifre üreten (OTP - One Time Password) sistemler.

Tek kullanımlık şifre üreten (OTP) sistemler anahtarlık büyüklüğünde cihazlar olabilecekleri gibi akıllı cep telefonları üzerinde çalışabilen uygulamalar aracılığıyla da kullanılabiliyor. Günümüzde OTP sistemlerinde özellikle zaman tabanlı teknolojilerin tercih edildiğini ifaden eden Ziya Gökalp, “Bunun en büyük sebebi, bilgi güvenliği ve standartları açısından; üretilen tek kullanımlık şifrenin bir zaman dilimi içinde kullanılması ve kullanılmadığı takdirde zaman aşımına maruz kalarak kullanılamaz hale gelmesidir.” diyor.

Zaman tabanlı teknolojiler için gündeme gelen ve tartışılan sorun ise senkronizasyonlar ile ilgili. Fakat sunucu uygulama tarafında çalışan yönetim uygulamalarında yapılan geliştirmeler ile senkronizasyon sorunu da neredeyse yaşanmıyor. Birçok finans kuruluşu 25 - 35 saniyelik zaman dilimi içinde OTP cihazları veya uygulamaları üzerinden üretilen şifrenin kullanılması zorunluluğunu getirmiş olmalarına rağmen çok nadir senkronizasyon sorunları yaşamaktalar. Yaşanan senkronizasyon sorunları ise; sorun yaşayan token’e ait zaman aralığını kısa süreli olarak genişletip, kullanıcının senkronize olması ile birlikte eski zaman dilimlerine çekmeleri ile ortadan kaldırılmaktadır.

Oltalama Saldırılarından Zaman Tabanlı OTP Kullanımı ile Korunmak Mümkün

İnternet üzerinde yaşanan en büyük risklerden biri oltalama (phishing) saldırılarıdır. Bu açıdan bakıldığında, kullanılan OTP teknolojilerinin zaman tabanlı olması, oltalama saldırıları için bir önlem olarak gösterilebilir. Aynı şekilde ileri seviyedeki OTP cihazları ve uygulamaları challenge-response özelliği taşıyabilmekteler. Bu özellik sayesinde, uygulamalara ve sistemlere erişim yapılırken önce erişim yapılmak istenen uygulamanın bir challenge yapması gerekir. Challenge ile üretilen kod, token üzerinden girilerek bir şifre, yani response üretimi yapacaktır. Bu karşılıklı kontrol mekanizması ile güvenlik seviyesi artırılır. Token’e ait PIN numarasını bilmeyen kişi gelen challenge bilgisini token üzerine giremez ve OTP yaratamaz.

Bir ileri seviye koruma metodolojisi ise “transaction signing” özelliğidir. Transaction signing özelliği, ileri seviye koruma sağladığı gibi aradaki adam saldırıları (man in the middle) için başvurulan en güçlü güvenlik önlemlerinden biridir. Ziya Gökalp bu sistemi şu şekilde özetliyor: “PIN Pad’e sahip hard ve soft token üzerinden transaction signing özelliği seçilir ve kullanıcının karşısına 3 adet boş alan (field) gelir. Bu alanlara sunucu uygulama tarafından daha önce belirlenmiş olan bilgiler girilmelidir. Bu bilgiler; 1. alan için EFT hesap numarası veya IBAN, 2. alan için EFT yapılacak miktar/para tutarı ve 3. alan için referans numarası veya uygulamayı kullanan firmanın belirlemiş olduğu bir başka bilgi olabilir. Girilen bu bilgiler bir algoritmadan geçerek hashlenir ve bir şifre üretilir. Kullanıcı işlem yaparken bu şifreyi kullanır. Bu şifre sunucu uygulama tarafında da aynı algoritma ile kontrol edilerek doğrulama yapılır.”

En yalın hali ile kullanılan OTP teknolojilerinin zaman tabanlı, challenge-response ve transaction signing özellikleri taşıması günümüz siber saldırıları için ciddi önlemler olarak gösterilebilir.

Biometrik Fonksiyonlar Daha Güvenli Kimlik Doğrulaması Sağlıyor

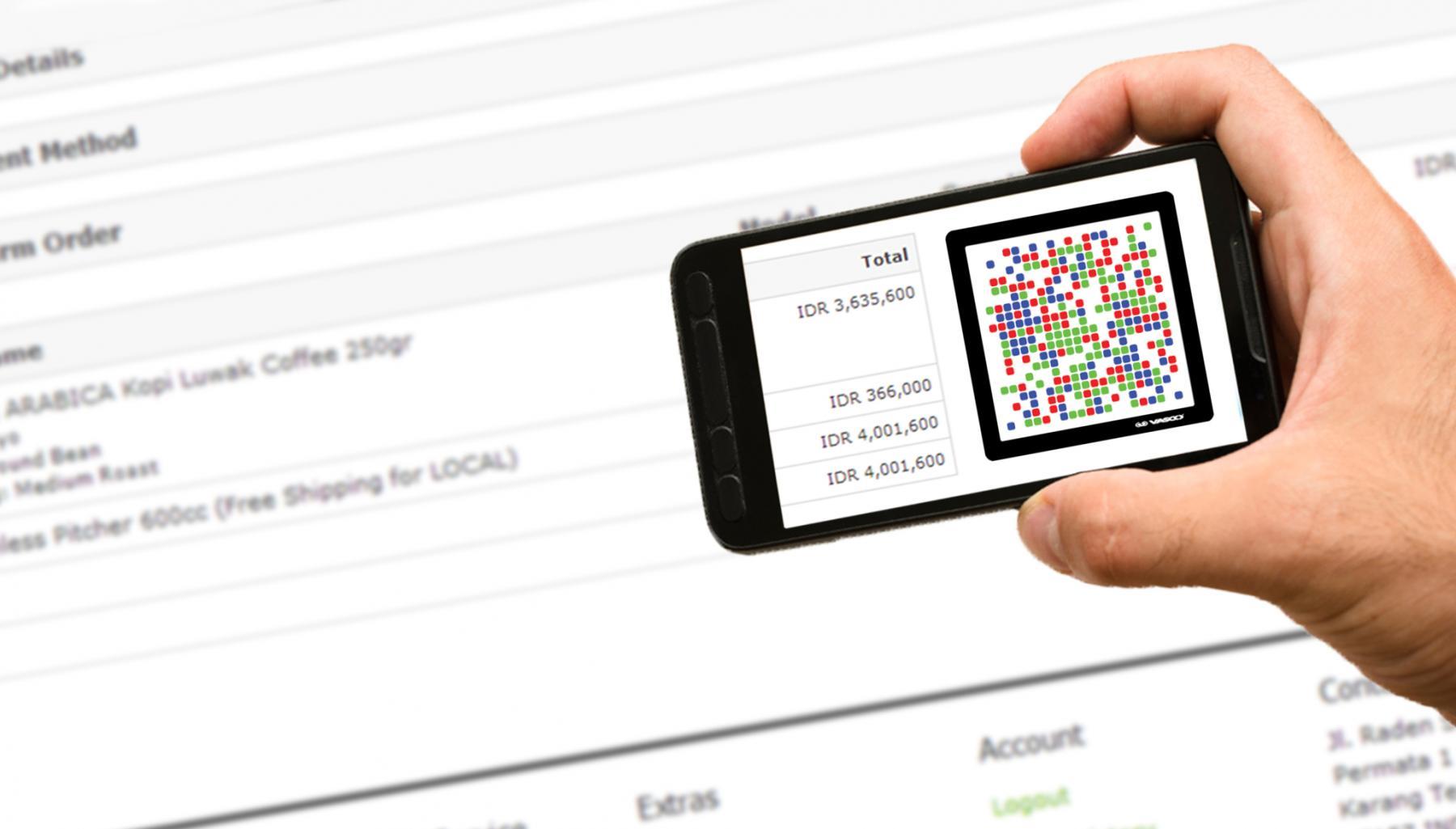

Günümüzde Vasco Data Security’nin geliştirdiği ve patenti altına aldığı CrontoSign teknolojisi ile kullanıcılar sistemlere giriş yaparken, kendi hesapları için oluşturulmuş, renkli şekilleri içeren bir etiketi telefonları üzerindeki uygulamaya okutarak doğrulama yapabilmektedir. Bu teknoloji hem işlemi onaylama hem de erişim doğrulama için kullanımı kolay ve güvenli bir mekanizma sağlamaktadır. 2016 yılı itibari ile Vasco yüz tanıma gibi biometrik fonksiyonları da uygulama içine eklemiş ve kimlik doğrulama pazarında fark yaratan bir döneme imza atmıştır.

Mobil cihazların üzerindeki işletim sistemlerinden kaynaklanan güvenlik zafiyetleri de önemli bir diğer konu olarak öne çıkıyor. Mobil cihazlar üzerinde çalışan uygulamalar ne kadar güvenli olurlarsa olsunlar, cihazın işletim sisteminden kaynaklı risklere maruz kalabilirler. Bu noktada iki faktörlü doğrulama yazılımları içinde gerçek zamanlı kötü amaçlı yazılım taraması yapabilen RASP (Runtime Application Self Protection) gibi fonksiyonlar da sağlanabilir. Türkiye’de birçok şirket web uygulamalarına erişirken iki faktörlü doğrulama çözümleri kullandıkları gibi, mobil uygulamalarının içine de iki faktörlü kimlik doğrulama çözümlerini entegre ederek hem kimlik doğrulama hem de işlem onaylama yapmaktadırlar.