Siber Savaşın Karakteristik Özellikleri

Siber Savaşın Karakteristik Özellikleri

Barış Egemen ÖZKAN

Y.Müh.Alb.

MSB Mu. ve Bil.Sis. D. Bşk.lığı

Siber Güvenlik D.Bşk.

Siber saldırılar her geçen gün daha da bağlı ve bağımlı hale geldiğimiz bilgi işlem ve internet teknolojilerine, kritik altyapılarımıza etkin zararlar verebilme potansiyeli ile politik, ekonomik, askeri, siyasi ve sosyal düzenimizde istikrara doğrudan etki edebilmektedir. Bir zamanlar Barbaros Hayreddin Paşa denizlere hâkim olanın cihana hâkim olacağını, 20’nci yüzyıla geldiğimizde ise 56’ncı ABD Dışişleri Bakanı Henry Kissinger petrol ile hükümetleri, para ile devletleri ve gıda ile insanlığın kontrol edilebileceğini ifade etmiştir. Fakat günümüzde artık sadece konvansiyonel silahlara, enerji, ticaret yollarına veya paraya sahip olanlar değil, veri ve bilgiyi daha iyi yöneten, bilgiye hâkim olan dünyayı daha iyi yönetir duruma gelmiştir. Dünün savaşlarında “kimin daha çok mermisi, gemisi, uçağı var, kimin kuvvet kompozisyonu daha etkin?” sorularına cevap aranırken, bugün bilgiyi kim daha iyi kontrol ediyor, gördüklerimiz, duyduklarımız, bildiklerimiz veya bildiğimizi sandığımız şeyler ne kadar gerçek sorularına daha doğru cevap verebilen, bilgi ile karşı tarafta istenilen algıyı oluşturabilen, krizin ve savaşın ritmi, ivmesi ve akışını bilgi ile belirleyen, bilgiyi kontrol ederek krizleri daha iyi yönetebilenler savaşın kazanan tarafı olmaktadır.

Siber savaş; politik, siyasi, ekonomik, askeri, sosyal düzen üzerinde bir etki yaratmak ve avantaj sağlamak için siber alanda hareket ve manevra üstünlüğünü elde etmek ve siber alanda etkin ve caydırıcı etkiler yaratarak karşı tarafın siber alanı etkin kullanmasına engel olmak üzere ülkeler tarafından bilgi işlem teknolojilerini kullanarak icra edilen faaliyetler bütünüdür.

Günümüzde sadece askeri sistemler değil; finans, üretim, fabrikalar, enerji ve güç altyapıları, su, nükleer santraller, sağlık, turizm, taşımacılık vb. gibi birçok sektör bilgisayar ve iletişim teknolojilerine bağlı ve bağımlı olarak çalışmak zorundadır. Önümüzdeki yıllarda yapay zekâ ve veri madenciliği gibi yeni teknolojilerin daha fazla kullanılmaya başlaması ile beraber siber alanda kullanılan araçlarda ve tehdit aktörlerinde de çok büyük değişim beklenmektedir. İlave olarak 5G teknolojisi sayesinde nesnelerin internetinin daha yaygın hale gelmesi ile beraber artık bilgi teknolojilerini kullanmayan herhangi bir kişi, nesne veya iştirak kalmayacaktır. Bu bağlamda siber savaş, dijitalleşerek küreselleşen dünyada teknolojiye aşırı bağımlı hale geldiğimiz ve daha da dijitalleşeceğimiz ortamda hem bir tehdit hem de bilgi harbi dâhil klasik harp doktrinlerinin yanında kullanılabilecek bir etki aracı olması nedeni ile bir fırsattır.

Soğuk savaş dönemi sonrası yüksek ivmeli tüketici elektroniği odaklı ilerleyen teknoloji ile birlikte ortaya çıkan dijital küreselleşme ortamında, ulusal güvenlik stratejilerindeki değişim ve güç odaklarının tekrar denge noktasını bulma çabaları devam ederken sıklıkla kullanılan asimetrik harp tekniklerinin beklenenden çok daha fazla etkili olduğunun görülmesinden dolayı internet üzerinden birbirine bağlı olan ve dünyadaki tüm kullanıcılara ve sistemlere en hızlı bir şekilde ulaşabilme imkânı sağlayan siber alan, hibrit harbin kaçınılmaz bir şekilde en çok uygulandığı alan olarak karşımıza çıkmaktadır.

Siber savaş, saldırıların kaynağının tespit edilmesindeki zorluklar, savaşın ışık hızında gerçekleşmesi, hasarın hemen tespit edilememesi, doğrudan hasarların yanı sıra dolaylı hasarların da çok büyük zararlar yaratabilmesi, düşük maliyetli olması, etkin olabilmek için zenginliğin bir gereklilik olmaması gibi nedenlerden dolayı irili ufaklı, küçük veya büyük bütün ülkeler tarafından kolaylıkla uygulanabilen, ileri teknolojiye çok fazla ihtiyaç duymayan ve doğru şekilde uygulandığında çok büyük etkiler yaratabilen bir savaş türüdür.

Bu makalede siber savaşın karakteristiklerini tarihsel süreç içinde öne çıkan siber saldırılar ve siber olaylar üzerinden anlatacağız. Fakat siber savaş kavramına ve geçmişten günümüze siber savaşa örnek olarak verilebilecek örneklere geçmeden önce savaşın icra edildiği siber coğrafyasını, habitatını tanımlamamız önem arz etmektedir.

Siber alan; bilişim ve iletişim ağlarını şekillendiren bir uzayı ifade eder. Fiziksel, dijital ve algı katmanlarında projeksiyonları vardır ve coğrafyadan bağımsız olarak tanımlanır. En altta fiziksel katmanda altyapıların, bilgi işlem ve iletişim donanımlarının bulunduğu bilgi teknolojileri ve operasyon teknolojileri yer almaktadır. Bu altyapılar üzerinde yer alan dijital katmanda ise ağlar, veri tabanları, verinin kendisi, servisler, bulut teknolojileri, işletim sistemleri, uygulama programları gibi dijital sentetik siber varlıklar bulunur. En üstte ise algı katmanı yer alır. Bu katman dijital tüzel ve kişisel kimlikler, davranış modelleri, düşüncelerden oluşan semantik siber varlıkları içerir. Bu tanıma göre siber savaş kapsamında korunması gereken siber varlıklar sadece fiziksel güvenlik kapsamındaki altyapılarla sınırlı değildir. Aynı zamanda dijital ve algı katmanındaki siber alan varlıklarının tamamı dünyanın neresinde olursa olsun korunmalıdır.

Siber savaşın tarihine baktığımızda karşımıza ilk çıkan doktrin “Karşı Komuta Kontrol (Counter Command and Control Warfare)” harekâtıdır. Bu harekâtta amaç, düşmanın komuta kontrol kabiliyetini ortadan kaldırmak veya performansını düşürerek manevra üstünlüğünü ele geçirmektir. Geçtiğimiz 30 sene içinde herhangi bir askerî harekât veya görevin ön hazırlık safhası veya ilk hedefi olan karşı tarafın komuta kontrol sisteminin işlemez hale getirilmesine ilişkin harekât doktrini uygulamaları siber savaş ile kabuk değiştirmiştir. Bunun örneklerini 1998-1999’da Kosova’da, 1990 ve 2003’teki her iki Irak savaşında, Rusya’nın 2008’de Gürcistan ve 2014’ten beri Ukrayna’ya müdahalelerinde açık bir şekilde gördük. Düşmanın komuta kontrol sistemleri ne kadar bilgi teknolojileri ile kurgulanmışsa, karşı komuta kontrol harekâtı da bir o kadar etkili bir şekilde harp planlarının parçası haline gelmeye başlamıştır. Tabii ki de aynı şekilde bizim komuta kontrol, muhabere, bilgi, istihbarat, keşif ve gözetleme sitemlerimizin de internet ve bilgi işlem teknolojilerine daha fazla bağımlı hale gelmesi, sistemlerimizin karşı tarafın karşı komuta kontrol harekâtının öncelikli hedefi haline gelmesine neden olmaktadır.

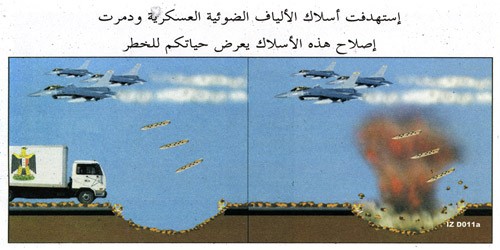

| Karşı komuta kontrol harekâtının ilk uygulaması 1990’da Birinci Körfez Harekâtında (çöl fırtınası) ABD tarafından Irak’a karşı icra edilmiştir. Saddam Hüseyin’in Kuveyt’e karşı başlattığı harekâtın öncesinde Irak Silahlı Kuvvetleri’nin komuta kontrol sisteminin iskeletini oluşturan altyapı için batılı bir firmaya Bağdat’tan Kuveyt’e kadar fiber optik kablo döşettiğini öğrenen Amerikan istihbaratı bütün iletişim anahtarlarının yerlerini bu firmadan öğrenmiş ve ABD ordusu harekâtın hemen başında ilk önce bu hedefleri bombalamışlardır. Ana komuta kontrol sistemini kaybeden Saddam Hüseyin alternatif komuta kontrol sistemi olan mikrodalga telsiz altyapısına döndüğünde ise ibre soğuk savaş döneminde Sovyetler Birliği ile mikrodalga altyapılar üzerinde yıllarca sinyal istihbaratı savaşı yaparak tecrübe kazanan Amerikalılara dönmüş ve savaşın seyri bir anda değişmiştir. Bilgi teknolojilerine bağlı komuta kontrol sisteminin en kritik altyapısını yabancı bir firmaya yaptırmak, Irak için savaşın beklenenden çok kısa sürede sona ermesi ile sonuçlanmıştır. |  |

09 Haziran 1997’de ABD’nin Milli Güvenlik Ajansı olan NSA’de kurulan 25 kişilik kırmızı takım ile yapılan bir tatbikatta, sadece internet üzerinden ticari olarak elde edilebilecek araçlarla ABD Savunma Bakanlığı’nın bilgi işlem altyapısına yapılan saldırılarda ABD üst düzey yetkililerinin, komutanlarının ve bütün dünyada kuvvet projeksiyonu kapsamında görev yapan EUCOM, CENTCOM, AFRICOM gibi muharip komutanlıkların siber saldırılara karşı hazır olup olmadığını test etmek amaçlanmıştır. İki hafta için planlanan tatbikatta, sadece dört gün içinde kırmızı takım tüm askeri ağlara girmiş, komuta kontrol mesajlarını dinleyip bazılarını değiştirmiş, üst düzey komutanlara sahte e-postalar göndermiş, veri tabanlarındaki bazı dosyaları silmiştir.

Tatbikatın ortaya çıkardığı en önemli sonuç; kapalı ve internete bağlı olmayan bir ağ olan ABD savunma ağının 1997 yılında internet üzerinden başlatılabilecek bir siber saldırıya karşı hazırlıksız ve zayıf olduğudur. Fakat bu sonuçtan daha da vahim olan bir sonucu ise bu tür bir siber saldırıyı kimin tespit etmesi, önlemesi ve reaksiyon göstermesi gerektiğine ilişkin görev ve sorumluluklarda komuta yapısı içinde bir tereddüt olduğunun ortaya çıkması, bu görevin tatbikatının sonuç brifingini dinleyen onlarca üst düzey diplomat ve asker, sivil yöneticinin bulunduğu bir odada kimsenin kendisini bu konuda sorumlu görmemesi nedeniyle ortada kalmış olmasıdır.

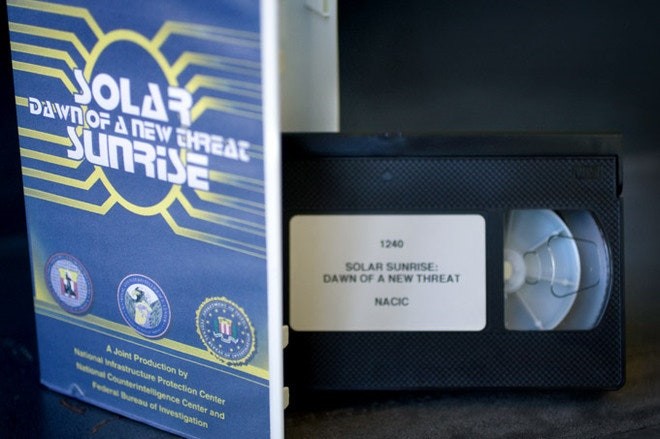

03 Şubat 1998’de San Antonia’daki ABD Hava Kuvvetleri Bilgi Harbi Merkezi tarafından Washington’da bulunan Andrews Hava Filosu’nun bilgisayarlarına siber saldırı yapıldığı tespit edilmiştir. Saldırılar genellikle ABD Doğu saati ile 18:00-23:00 saatleri arasında icra edildiği için saldırının dünyanın diğer bir bölgesinden Rusya, Kuzey Kore, İran gibi ülkeler tarafından yapıldığına ilişkin ön değerlendirmeler nedeniyle harekâta Solar Sunrise adı verilmiştir. Fakat kayıtlar incelendiğinde saldırıyı düzenleyenlerin ABD’nin batı yakasında İsrailli bir bilgisayar korsanından temin ettikleri yazılımları evlerinin odasında okuldan çıktıktan sonra kullanan 16 yaşındaki iki liseli çocuk tarafından gerçekleştirildiği ortaya çıkmıştır. Bu saldırılar sonucunda savunma sistemlerine tehdidin sadece yüksek kapasiteli devlet destekli siber tehdit aktörlerinden gelmeyebileceği, uygun araç ve yazılıma sahip olunması durumunda liseli gençler tarafından dahi başarılı bir siber saldırıya maruz kalınabileceği gerçeği ortaya çıkmıştır.

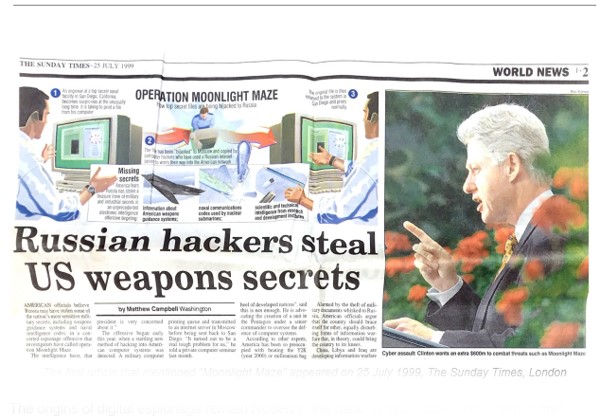

Peki, 16 yaşındaki çocuklar bunu yapabiliyorsa devlet destekli istihbarat teşkilatlarının ve siber tehdit aktörlerinin neler yapabildiğini öğrenmesi için ABD’nin bir ay daha beklemesi gerekmiştir. Mart 1998’de Ohio’da bulunan Wright-Petterson hava üssünün bilgi işlem sistemi siber saldırıya uğramıştır. Saldırganların gizlilik dereceli olmayan fakat hassas bilgilerin peşinde oldukları ve yüksek ölçekli askeri projelere ilişkin dokümanları araştırdıkları gözlemlenmiştir. Solar Sunrise’dan farklı olarak bu sefer saldırganların sabırlı ve ısrarlı bir şekilde ağın içinde kaldıkları, başarısız olsalar bile denemeye devam ettikleri görülmüştür. Saldırılar sadece askeri sistemler ile sınırlı kalmayıp, askeri projelerin yönetildiği sivil savunma sanayii firmalarının ağlarında da gözlemlenmiştir.

Saldırganın niyetini ve davranışlarını analiz eden NSA ajanlarının Moonlight Maze adını verdikleri harekâtta gittiği yerden NSA’e bulunduğu yerin IP adresini göndermek için geliştirilen birkaç satırlık kodu içeren ve bal küpü (honeypot) içine bırakılan dokümanlar sayesinde saldırının komuta kontrol merkezinin Moskova’da bulunan Rusya Bilim Akademisi olduğu ortaya çıkmıştır. Bahse konu akademideki profesörlerin çok büyük bir çoğunluğunun saldırı öncesinde çalınan dokümanların konuları ile örtüşen konferanslara giderek sosyal mühendislik ile bilgi topladığı tespit edilmiştir. Daha sonra yapılan değerlendirmelerde, saldırıların akademik personel tarafından icra edilmiş gibi görünse de Rus istihbarat teşkilatının motivasyonu ve yönlendirmesi ile yapıldığı görüşü ağırlık kazanmıştır.

|

Bu olay bize istihbarat teşkilatlarının artık faaliyetlerini siber alana kaydırarak siber araç ve gereçlerini casusluk maksadıyla kullanmaya başladıklarını göstermiştir. NATO’nun Kosova’daki operasyonu sırasında Sırpların televizyon yayınlarını propaganda ve gösterileri organize etmek için etkin bir şekilde kullandıkları görülmüştür. Bunun üzerinde yapılan inceleme neticesinde televizyon yayınlarının %85’ini yayımlayan 5 adet verici için ABD ve İngiliz istihbarat teşkilatları tarafından özel bir sistem geliştirilmiştir. Bu kutular sayesinde tam propaganda başladığında televizyon anten vericileri yayınları uzaktan kesilerek yerine o zamanlar çok popüler olan sahil güvenlik (Baywatch) gibi Hollywood film ve dizileri verilmiş ve dizi diplomasisi ile insanların gösteri yapmak için sokaklara çıkması engellenmiştir. Müteakip safhada hava harekâtının başlamasından önce istihbarat birimleri tarafından Sırpların komuta kontrol sisteminin ülkenin ticari telefon hatları üzerinde işletildiğinin öğrenilmesi üzerine telefon hatlarına siber saldırı düzenlenerek Sırpların komuta kontrol sistemi çökertilmiştir. |

Bu saldırı sırasında en büyük yardım, telefon ağının ve teknolojisine ilişkin güvenlik kodları gibi gizli bilgileri ABD'ye sağlayan bahse konu telefon hatlarının ana yüklenicisi olan İsviçre telekomünikasyon firmasından gelmiştir. Kosova’da koalisyon tarafından icra edilen siber saldırılara dayalı bilgi harbinden öğrenilen önemli derslerden birisi, Birinci Körfez Harbi’nde olduğu gibi, ülkenin kritik altyapılarının yabancı bir şirket tarafından kurulması durumunda her ne kadar bilgi güvenliğine ilişkin ticari anlaşmalar yapılsa da savaş şartlarında bu anlaşmaların hiçbir anlamının olmayacağı, kritik altyapıların zafiyetlerine ilişkin bilgilerin eninde sonunda üçüncü kişilerin eline geçeceği, bu nedenle kritik milli altyapılara ilişkin siber kabiliyetlerin mutlaka milli firmalar tarafından milli ve özgün çözümler ile kurulması, tüm tedarik zincirinin siber güvenliğinin sağlanması gerekliliğidir.

Kosova’da her ne kadar bilgi harbinin çok başarılı sonuçlar vermesi, kullanılan siber saldırı araç ve gereçlerinden çok yüksek fayda sağlanmasına rağmen, savaş sonrasında yapılan değerlendirmede General James Ellis tarafından harekâtın gelmiş geçmiş en büyük başarısızlık olarak da nitelendirilebileceği, icra edilen bilgi harbi doktrininin eksik kalması ve harekâtın diğer unsurları ile tam entegre olunamaması nedeni ile gerçek potansiyeline ulaşılamadığı, asimetrik harbe cevap verebilmek için bilgi harbini harekâtın ana ağırlık merkezi haline getirilmesi gerektiği ve harekâtın diğer tüm unsurları ile tam bütünleşik icra edilmesi gerektiği belirtilmiştir. Siber taarruz imkân ve kabiliyetlerinin istihbarat teşkilatının tekelinde olması ve istihbarat teşkilatlarının doğası gereği imkân ve kabiliyetlerini diğer unsurlarla paylaşmak istememesi ve bu araç ve gereçleri ÇOK GİZLİ olarak nitelendirilmesi nedeni ile aslen bir destek fonksiyonu olan siber istihbaratın, askerî harekâtı yöneten komutanların erişimine tam açık olmamasının potansiyelinden daha az fayda getirdiği sonucu ortaya çıkmıştır.

Müteakip yıllarda Kosova’da elde edilen tecrübelere istinaden, 2007 yılında İkinci Körfez Savaşında ABD neredeyse yenilginin eşiğindeyken Orgeneral David Petraeus tarafından geliştirilen asilere karşı harekât konseptinde (Counter Insurgent Warfare) 2005 yılında NSA direktörlüğü görevine atanan Orgeneral Keith Alexander ile beraber ‘sahada istihbarat’ konsepti geliştirilmiştir. Daha önceki yıllarda merkezi olarak yürütülen tüm istihbarat faaliyetleri ve ilişkili siber taarruzların sahaya indirildiği, olağan dışı bir şekilde istihbaratçıları NSA binasından sahaya taşıyan bir süreç işletilerek istihbaratın toplanması, işlenmesi ve sahadaki harekât komutanı tarafından kullanılmasına kadar geçen toplam süre bir (1) dakikaya kadar düşürülmüştür. O zamana kadar çok gizli olduğu gerekçesi ile harp sahasının dışında destek unsuru olarak kullanılan siber istihbarat ve siber taarruz teknikleri böylece sahaya indirilerek müşterek etki süreci içinde kullanılan siber etkiler ile müşterek komutana doğrudan destek kabiliyeti olarak sağlanmıştır. Bu gelişmeler 2009 yılında açılacak olan ABD Savunma Bakanlığı’na bağlı siber kuvvet komutanlığının, siber istihbarat ve siber taarruz imkân ve kabiliyetlerinin muharip komutanlıklara daha faydalı olacak şekilde sağlanabilmesi için NSA ile sırt sırta hem NSA direktörü hem de siber kuvvet komutanı olan çift şapkalı bir komutanın komutasında müşterek bir yapıda kurulmasına yön vermiştir. Bu değişim halen devam etmektedir. ABD Siber Kuvvet Komutanlığı’na destek veren ABD Hava Kuvvetleri’nin siber harekâtlarından sorumlu 24’ncü hava kuvveti ve siber istihbarat harekâtından sorumlu 25’nci hava kuvveti birleştirilerek siber harekât ve siber istihbarat faaliyetlerini 16’ncı hava kuvveti altında tek bir komutanlıkta toplamıştır.

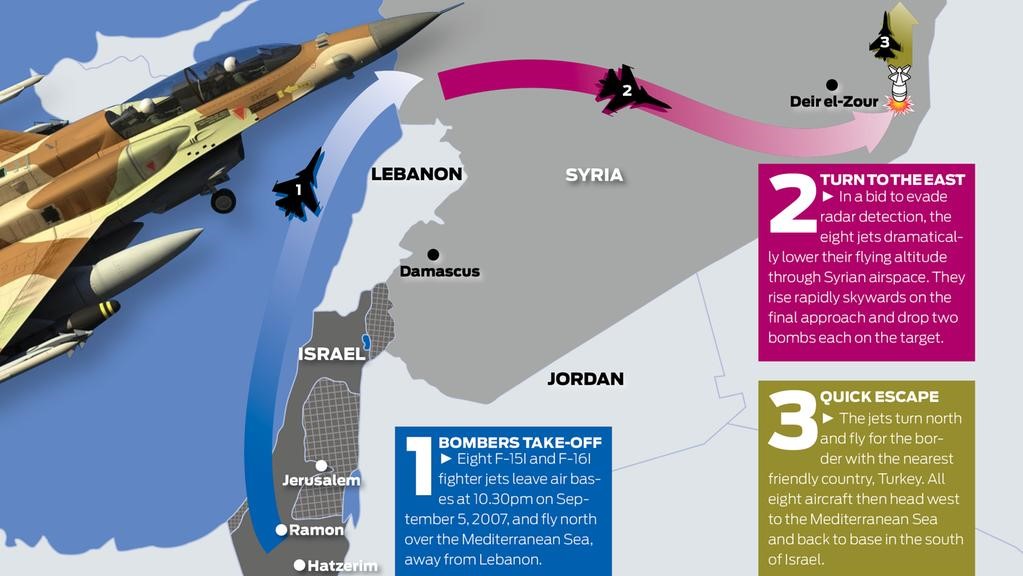

2007 yılı siber saldırılar için altın bir yıl olarak değerlendirilebilir. Siber taarruz tekniklerinin konvansiyonel savaşta bir destek unsuru olarak kullanıldığı bir diğer örnek İsrail’in 6 Eylül 2007’de Suriye’nin hava savunma bataryalarına yakalanmadan ülkenin batısındaki nükleer reaktörlerini bombalamasıdır. İşin ilginç tarafı ise İsrail F-15 uçaklarını yakalayamayan hava savunma bataryaları daha bir ay önce Suriye’de Ruslar tarafından kurulmuş, personel eğitimlerini tamamlamış ve Golan tepelerindeki yüksek tansiyon nedeni ile 7/24 devrede olan bir sistem olmasına rağmen nasıl olduysa tam İsrail uçakları geçerken devre dışı kalmışlardır. İsraillilerin orkide operasyonu ismini verdiği siber saldırıda, Unit 8200 ekibi Suter adı verilen bir program kullanarak radar görüntülerinin sergilendiği ekran arasındaki iletişim hatlarına girmiş, ekranlarda gerçek radar görüntüsü yerine daha önceden kaydedilmiş temiz bir radar görüntüsü sergilenmesini ve uçakların vardiyada bulunan personele fark edilmeden hava sahasından geçmesini, hedeflerini bombalamayı müteakip tekrar geri dönmelerini sağlamışlardır.

| 2007 yılı aynı zamanda e-devlet olarak kendisi ile haklı olarak övünen Estonya’da yüksek ölçekli bir Dağıtık Servis Dışı Bırakma (Denial of Service attack - DDoS) saldırısına da sahne olmuştur. İkinci dünya savaşından sonra Rusya’nın savaştığı şehirlerde ölen Rus askerleri anısına yapılan anıtlardan bir tanesi de Estonya’nın Talin şehrinde bulunmaktadır. Kızıl Asker adı verilen Bronz anıtın şehir merkezindeki yerinden sökülerek şehir dışında bir mezarlığa taşınması kararına ülkedeki Rus azınlık tepki göstermiş ve gösteriler başlamıştır. Neticede anıt sökülerek başka bir yere taşınır ama Rusya devlet başkanı Putin anıtın taşınmasına daha önceki Rus liderlerinden farklı bir şekilde askeri gücünü kullanmadan, sadece bir ve sıfırlar ile cevap vermeyi tercih etmiştir. Hemen hemen bütün dünyada kontrol altına alınan milyonlarca köle bilgisayar ile Estonya’da bulunan tüm servis sağlayıcılar, kritik altyapılar, günlük hayatın parçası olan servislerin bulunduğu sunucular DDoS saldırısına maruz kalmıştır. Rusya hiçbir zaman resmi olarak bu saldırıyı icra ettiğini kabul etmemiştir. |  |

İlave olarak batı ülkeleri saldırıyı Rusya’nın yaptığını gösterecek delilleri de tam olarak üretememiştir. Fakat sonuçta herkes bu saldırıyı Rusya’nın orkestra ettiğini çok iyi bilmektedir. Saldırıda Estonya’nın tüm kritik altyapıları, bankacılık sistemi, internet sunucuları kullanılamaz hale gelmiştir. Bir NATO ülkesi olan Estonya’daki 2007 saldırısı aynı zamanda NATO’nun kolektif savunmaya bakış açısını da değiştirmiştir. Daha sonraları 2014 yılında Galler zirvesinde onaylanan NATO’nun Siber Savunma Siyasa Belgesi’nde ‘Siber saldırıların kolektif savunmanın bir parçası olduğu ve herhangi bir üye ülkeye yapılabilecek siber saldırıların tüm ülkelere karşı yapıldığı değerlendirilerek kolektif cevap verilebileceğine’ ilişkin karar alınmıştır. 2007 Estonya saldırıları siber saldırıların bir ülkenin politik, ekonomik, sosyal düzen ve istikrarının bozulmasında bir araç olarak kullanılabileceğinin ilk örneği olması nedeni ile milat olarak kabul edilebilir.

Estonya’dan bir sene sonra Rusya bu sefer Gürcistan’da siber saldırı tekniklerinin diğer bir örneğini sergilemiştir. Gürcistan’a kara, deniz ve hava kuvvet unsurlarını içeren bir ordu ile askerî harekât düzenlerken aynı zamanda uyguladığı siber saldırıları ile konvansiyonel harekâta doğrudan ve dolaylı destek sağlamıştır. Harekâtın başlamasına saatler kala Gürcistan’ın bankacılık, medya, bakanlıklar, polis ve silahlı kuvvetlerinin kullandığı 54 internet sitesi kullanılmaz hale getirilmiştir. Ülkenin tüm internet trafiği Rusya üzerine yönlendirilerek dünya ile bağlantıları kesilmiştir.

| Dolayısı ile Rus birlikleri ülkenin içine doğru ilerlerken Gürcistan halkı ne olduğunu öğrenememiş, doğru haberlere ulaşamamış, silahlı kuvvetlerinin komuta kontrolünü sağlayamamış ve dünya bu olayları sadece Rus medyası aracılığı ile yanlı bir şekilde takip edebilmiştir. Bu harekâtta İsrail’in orkide operasyonu gibi siber etki araçları konvansiyonel askeri harekâtın doğrudan bir destek unsuru olarak kullanılmıştır. |  |

Buraya kadar siber savaş teknikleri genellikle konvansiyonel askeri harekâtın dışında müstakil bilgi harekâtı veya askerî harekâtı destekleyen bir fonksiyon olarak görülürken 2007 Mart ayında ABD Enerji Bakanlığı tarafından yapılan bir tatbikatta siber etkilerin normal konvansiyonel silahlar gibi askeri harekâtın bir parçası olarak yıkıcı etki yaratabildiği en açık şekilde sergilenmiştir. Aurora jeneratör testi adı verilen bu tatbikatta 27 ton ağırlığındaki 2.25 MegaWatt’lık bir jeneratörün kontrol sistemine toplamda 21 satırlık bir kod ile yapılan siber saldırı sonucunda jeneratörün çalışması kontrol dışına çıkartılmış ve bazı parçaların etrafa fırlamasını müteakip devasa jeneratör dakikalar içinde patlamıştır. Donanmamızda halen görev yapan yıldız sınıfı hücumbotlarımızın ana tahrik sisteminin temel unsuru olan 16V956TB91 MTU dizel makinalarımızın gücünün 3.3 MegaWatt olduğunu bir karşılaştırma yapılabilmesi için belirtmekte fayda vardır. Diğer bir deyişle hücumbot büyüklüğündeki bir platformu harekâttan sakıt bırakmak için gerekli olacak ateş gücüne ulaşmak maksadıyla kullanılacak silah envanteri ile 25 satırlık kodun geliştirilmesi ve bu platformda çalıştırılmasını sağlamak için gerekecek çaba arasında siber etki lehine göz ardı edilemeyecek kadar büyük bir fark vardır. Bahse konu tatbikat, Kosova’da, Irak’ta, Suriye’de, Estonya’da ve Gürcistan’da taktik bir destek silahı olarak kullanılan siber etkilerin stratejik seviyede etki yaratabilecek güçlü bir kinetik silah olabileceğini de göstermiştir.

Siber saldırıların kritik altyapılar üzerindeki muhtemel etkilerini anlayabilmek için şu örneği de göz önünde bulundurmak faydalı olacaktır. 11 Eylül saldırıları ABD ekonomisine çok büyük zarar vermiştir. Fakat teröristler iki uçağı kaçırıp ikiz binalara çarpmak yerine o tarihlerde New York’ta bulunan bankalardan herhangi bir veya ikisine siber saldırı düzenleyip sunuculardaki verileri değiştirmesi veya silmesi durumunda ABD ekonomisinin çok daha fazla zarar görebileceği ABD Başkanı yönetimindeki bir kabine toplantısında ABD’nin o zamanki maliye bakanı tarafından doğrulanmıştır.

Tarihler 2010 yılını gösterdiğinde dünya, başlangıç tarihi aslında 2006 yılına, Bush yönetimine kadar uzanan fakat saldırı emrini Obama’nın verdiği ve siber taarruz tekniklerinin epik örneklerinden biri olan Stuxnet ile tanışmıştır. Başkan Bush’un devir teslim sırasında Obama’dan devam ettirmesi için özellikle ricada bulunduğu iki harekâttan biri olan olimpiyat oyunları/Stuxnet’te amaç İran’ın uranyum zenginleştirdiğine inanılan Natanz’daki nükleer tesislerini işlemez duruma getirmektir. İran’ın elektrik ürettiğini iddia ettiği Natanz reaktörlerinde kullanılan santrifüjlerden belirli bir miktarı katmanlı olarak kullanıldığında nükleer silah yapabilme potansiyelini taşıdığına ilişkin ABD istihbarat raporuna istinaden Başkan Yardımcısı Cheney’in hava saldırısı yapma fikrine karşı; Afganistan ve Irak’tan sonra üçüncü bir Müslüman ülkeye askeri müdahalede bulunmak istemeyen Başkan Bush, o zamanlar NSA direktörü daha sonraları ABD siber kuvvet komutanı olacak olan Orgeneral Keith Alexander’ın teklifini kabul ederek siber saldırı yapılmasına onay vermiştir. NSA, siber istihbarat faaliyetlerini bahse konu santral üzerinde tamamlayarak Siemens firması tarafından tasarlanan santrifüj kontrol yazılımlarının zafiyetlerini tespit etmiş ve arzu edilen etkiyi yaratacak gerekli siber silahı birden fazla sıfırıncı-gün (zero-day vulnerability) açıklığını kullanarak geliştirmiştir. Yapılan küçük çaplı ama canlı saha ön denemelerinde NATANZ’daki güç kaynakları üzerinde başarılı olununca İran’lı yetkililer tarafından sabotajdan şüphelenilmiş, tedarik zinciri değiştirilerek güç kaynakları tedarik edilen yenileri ile değiştirilmiş ve sistemin tüm internet bağlantıları kesilerek hava boşluğu ile uzaktan erişilemez bir duruma getirilmiştir.

Beş adet sıfırıncı-gün açıklığını kullanan siber silah önce ABD’de test edilerek etkinliğinin görülmesini müteakip, santralin etrafındaki sivil yerleşim ve hastanelere zarar verilmemesi şartı ile Başkan Obama tarafından saldırıya onay verilmiş ve operasyon başlamıştır. İnternet bağlantıları kesilen, hava boşluğu ile bağımsız bir ağ üzerinde işletilen sisteme Mossad’ın bir birimi olan ‘8200’ numaralı biriminin sahadaki ajanları ve tedarik zincirindeki satın alınan bazı firmalar ve bunların elemanları kullanılarak bir USB ile girilmiştir. Neticede Natanz’da bulunan santrifüjler kontrol dışına çıkartılarak 2010 yılı itibari ile yaklaşık 8700 santrifüjden 2000 adedi kullanılamaz hale getirilmiştir. Fakat daha sonra virüs kontrol dışına çıkarak dünyada başka yerlere de yayılmaya başlayınca siber güvenlik firmaları tarafından tespit edilmeye başlanmış, Symantec, Kaspersky Lab, VirusBlocAda gibi firmalar tarafından o ana kadar görülen en gelişmiş virüs olarak tanımlanmıştır. Alman siber güvenlik analisti Ralph Langer tarafından virüsün Natanz için yaratıldığı ve ‘birilerinin(!)' Natanz’ı devre dışı bırakmaya çalıştığını iddia etmesi ile gizli olarak yürütülen olimpiyat oyunları operasyonu ifşa olmuştur. Harekatın ortaya çıkmasını müteakip Başkan Obama saldırıları durdurmak yerine daha da artırmayı tercih etmiş ve ilave 1000 adet daha santrifüj devre dışına çıkartılmıştır. Stuxnet, o zamana kadar düşmanın sadece siber alanındaki bilgi sistemlerine ve bilginin kendisine yapılmakta olan siber saldırı doktrinini bir üst noktaya getirerek fiziksel zarar verme seviyesine çıkartmış ve hava saldırısı gibi fakat bir mermi bile atmadan düşmanın kritik altyapıları üzerinde fiziksel zarar verebilmenin mümkün olduğunu göstermiştir.

Stuxnet, aynı zamanda o zamana kadar siber alanda hiçbir kabiliyeti olmayan İran’ı bir siber aktörü haline getirmiştir. İran kendisine yapılan siber saldırılarda kullanılan siber silahları bulup, inceleyip daha tehlikeli hale getirebilmeyi başarmış ve kendisine karşı yapılan saldırılardan dört ay sonra Shamoon virüsü ile Suudi Arabistan’ın Aramco petrol şirketine büyük bir siber saldırı gerçekleştirmiştir. Bu gelişme, siber taarruz kabiliyetlerine sahip olan ülkeler için bir gerçeği çok net bir şekilde ortaya koymuştur. Siber silahlar diğer kinetik silahlardan farklı olarak, kullanıldığında enerjisini ortama bırakıp yok olmamakta, formundan hiçbir şey kaybetmeden atıldığı yerde kalmakta ve bulunduğunda ve düşmanın eline geçtiğinde aynı şekilde geri atılabilmektedir. Diğer bir deyişle karşı sipere attığınız bir el bombası patlamış ve büyük zararlar vermiş olsa bile orada sağ kalanlar tarafından bulunduğunda tekrar geriye atılarak aynı zararın kendi siperimizde oluşabilmesine imkân vermektedir.

|

Dolayısı ile kendi siber silahınıza karşı bir savunma mekanizmanız yoksa bu silahınızı düşmana karşı kullanmak pek de akıllıca bir davranış değildir. Buradaki paradoks ise çok gizli bir siber silahını kırmızı siber alanda kullanmadan önce mavi siber alanda kendi emniyetinizi alabilmeniz için savunma mekanizmasını tüm dostlarınızla, milli diğer kamu ve özel sektör kuruluşları ile paylaşmanız ve onları uyarmanız gerekecektir. Ama bu uyarıyı gönderdiğiniz anda gizli silahınız deşifre olacak ve gizliliği kalmayacaktır. Bu nedenle siber saldırıları icra etmeden önce, kullanılacak siber silahın öznesi durumunda bulunan sıfırıncı gün zafiyetlerinin silah kullanıldıktan sonra karşı taraf silahı tespit edip, inceleyip bize veya dostlarımıza geri gönderene kadar kritik altyapılarımızda yamanması (patch), bir diğer ifade ile kapatılması gereklidir. Aksi takdirde gerekli önlemler alınmamışsa kendi siber silahımız ile vurulmamız veya dostlarımızın vurulması bir an meselesi olacaktır. |

2010’lu yıllardan itibaren devlet siber aktörlerine yeni bir üye katılmıştır: Çin. ABD merkezli bir siber güvenlik firması olan Mandiant tarafından yapılan analiz neticesinde; 2010’lu yılların başından itibaren Çin Halk Kurtuluş Ordusu’nun üçüncü bölümü olarak bilinen 61398’nci biriminin ABD’den esinlendiği bilgi harbi doktrinini uygulamaya başlayarak batı merkezli birçok hedefe saldırdığı, daha çok ticari sırları, telif hakkı koruması altındaki bilgileri çaldıkları, finansal fayda elde etme hedefli operasyonlar düzenledikleri tespit edilmiştir. Daha önceki yıllarda Çin’in Lockheed Martin firmasından F-35 uçaklarına ait dokümanları çaldığı da raporlanmıştır. Alınan dokümanların hiçbirisi gizli olmaması nedeni ile başlarda dikkat çekilmemiş fakat bu bilgiler birleştirildiklerinde gizlilik dereceli bilgi veya hassas bilgilerin ortaya çıktığı görülmüştür. Genellikle oltalama yöntemi ile başlattıkları saldırıları daha sonrasında “Remote Access Trojan – RAT” isimli bir kötücül yazılım (malware) ile devam ettirdikleri, özellikle 61398 numaralı birim tarafından ABD’nin gizli olmasa bile hassas bilgileri üzerinde bilgi hırsızlığına odaklandıkları görülmüştür. Çin’e atfedilen saldırılar üzerinde McAfee tarafından yapılan bir analiz neticesinde bu saldırı grubunun beş yıl süresince 14 ülkede 70’ten fazla kurumdan ticari ve askeri gizli ve hassas bilgi, belge çalındığı tespit edilmiştir.

Şubat 2014’te Las Vegas’taki Sand hoteller grubuna yine büyük ölçekli bir siber saldırı gerçekleştirilmiştir. Saldırı sonucunda sadece 150 satır kod ile 40 milyon dolar zarar verilmiştir. Fakat ilginç olan husus saldırganların kumarhanelerden bir kuruş bile çalmamış olması, sadece bilgisayarları silmeleridir. Saldırının sebebinin Sand grubunun başkanı Yahudi dostu Sheldon Adelson’un İran aleyhine söylediği sözler olduğu ortaya çıkmış ve saldırının İran tarafından yapıldığına dair büyük emareler bulunmuştur. Saldırının gerçekleştiğini hissedarlarından saklamaya çalışan şirkete ikinci darbe bir sonraki saldırıda gelmiş ve saldırı sonrası çalınan dosyalar, müşteri profilleri ve şifreleri YouTube üzerinden tüm dünyaya gösterilmiştir. Bu saldırıda hiçbir askeri veya ticari hedef gözetilmemiş, sadece politik motivasyonla yapılmıştır.

Aynı dönemde Sony stüdyoları da siber saldırıya uğramıştır. Mandiant firması tarafından yapılan analizde saldırganların kendilerini DarkSeoul olarak tanıtan bir grup olduğu ortaya çıkmıştır. Saldırı, Sony tarafından hazırlanan ve içinde Kuzey Kore liderini alaya alan bir sahnesi olan televizyon programı nedeni ile icra edilmiştir. ABD Başkanı Obama saldırıyı bir film stüdyosuna değil ifade özgürlüğüne ve dolayısı ile milli değerlerine yapılmış bir saldırı olarak nitelendirip tekrarı halinde misli ile karşılık verileceğini beyan etmiştir. Bu iki olay, siber saldırıların artık politik hedeflere ulaşmak, politik etkiler yaratmak için kullanılan birer araç olarak da kullanılmaya başlandığını göstermektedir.

ABD Başkanı Obama siber saldırılara bundan sonra göz yumulmayacağını açıkça beyan etmiş ve misli ile karşılık vereceğini ifade etmiştir etmesine ama buradaki en önemli soru siber saldırılara karşı nasıl bir karşılık verilmesi gerektiğidir. Siber saldırılara siber ile karşılık verilebileceği gibi kritik altyapılara zarar verildiği durumda veya ulusal güvenliği tehdit ettiğine kanaat getirildiğinde kinetik silahlarla da karşılık verilebilir veya kinetik saldırılara karşı siber saldırılar ile cevap verilebilir. Örnek olarak 2019 yılında ABD Başkanı Trump, İran tarafından düşürülen ABD İHA’sına karşılık İran güdümlü mermi sistemlerine karşı bir siber saldırıya onay vermiştir.

Peki, bir siber saldırı ne zaman ulusal güvenliği tehdit eder? Bir siber saldırı ne zaman anladığımız manada savaş nedenidir? Bu soruya cevap henüz net bir şekilde verilememiştir. Merkezi Talin/Estonya’da bulunan ve NATO’nun mükemmeliyet merkezlerinden biri olan kapsamlı siber savunma mükemmeliyet merkezi tarafından yazılan Tallinn Manual 2.09 bu soruya bir miktar açıklık getirse de uluslararası arenada bağlayıcılığı olmaması nedeni ile bu konu ortada kalmıştır. Siber saldırılar genellikle dijital, sanal dünyada gerçekleştiği için çoğunlukla beş duyu ile gözlemlenemez fakat bazı durumlarda etkileri maddi dünyada hissedilebilmektedir. Bu durumda siber saldırılara karşı verilebilecek bir cevap pekâlâ gerçek dünyada bilinen konvansiyonel savaşa dönebilir. İşin daha da ilginç tarafı kinetik savaşları düzenleyen ve çoğunluk tarafından kabul edilen normaller, konvansiyonlar varken siber savaşta neyin normal, neyin anormal, neyin ayıp, neyin suç olduğunu söyleyen uluslararası düzlemde üzerinde anlaşılmış bir kurallar kümesi yoktur. Dolayısı ile Başkan Obama’nın bu söylemi ve daha sonraları ABD’nin ulusal siber güvenlik stratejisi içinde de bulunan siber saldırılara karşı kinetik cevap verme hakkını saklı tutma söylemi kasıtlı olarak tesis edilmiş bir muallaklık olarak ulusal strateji tanımlamalarının içine girmiştir.

2019 yılından itibaren Çin ile ABD arasındaki ticaret savaşları artık yeni bir aşamaya gelerek 5G teknolojisinin dünya üzerindeki pazar savaşlarına dönmüştür. ABD açıkça ülkesinde 5G teknolojisinde Huawei kullanılmasını yasaklamış, Çin orijinli bazı mobil uygulamaların da yasaklanacağının işaretini vermiştir. ABD aynı zamanda aynı ittifak içinde bulundukları diğer ülkelere de benzer şekilde 5G teknolojisinde Huawei kullanılmamasına ilişkin politik baskı yapmaktadır. İngiltere başta bu baskılara direnmesine ve belirli oranda Huawei’ye izin verse bile bu kararından dönmüştür. Fakat diğer Avrupa ülkelerinin bazılarının Huawei ile bazı anlaşmalar yaptıkları bilinmektedir. ABD’nin Huawei üzerinde yürüttüğü Çin ile mücadelesinin temelinde yatan sebep, 5G teknolojisi ile önümüzdeki yıllarda nesnelerin internetinin çok yüksek bant genişliklerinde birbiri ile tamamı ile bağlı ve bağımlı hale geleceği ve bu nedenle 5G teknolojisine hâkim olan firmaların ve ülkelerin bu teknolojiyi kullanarak üretilen ve taşınan her türlü bilgi ve veriye doğrudan sahip olabilme imkanına sahip olacağının yarattığı endişedir. Hali hazırda kullandığımız internet alt yapısının ve teknolojisinin yaratıcısı durumunda olan ABD on yıllardır bu kabiliyetin nimetlerinden fazlasıyla yararlanmıştır. İnternet trafiğinin %80’nin ABD topraklarından geçtiği, en büyük iki mobil işletim sistemi üreticisinin veya kaynak kodlarının ABD menşeli olduğu göz önünde bulundurulduğunda dünyadaki internet trafiğinin bir kopyası PATRIOT kanunlarına istinaden yabancı istihbarat gözetleme kararnameleri (foreign ıntelligence surveillance act-fısa) ile PRISM projesi kapsamında internet servis sağlayıcıları, akıllı telefon ve mobil cihaz üreticileri, işletim sistemi ve dünyaca sıklıkla kullanılan Instagram, Facebook, Twitter gibi uygulama sahibi firmalar ile koordineli bir şekilde NSA veri tabanlarına alınmaktadır. 5G teknolojisi ile beraber dijital ve fiziksel katmanlarda siber alan varlıkların ABD merkezinden Çin merkezine doğru kayması ABD için kabul edilebilir bir durum değildir.

ABD ve Çin arasındaki bu teknoloji savaşı dijitalleşerek küreselleşen dünya düzeninde yakın geçmiş dönemde tedarik zinciri savaşlarına dönüşmüştür. Siber saldırılar ve siber tehdit aktörleri özellikle güvenlik standart ve kriterlerinin çok iyi kontrol edilemediği uzun ve karmaşık tedarik zincirlerinin en zayıf halkalarına yönelmeye başlamışlardır. Bu tür saldırılar özellikle kritik sistemlerin tedarik zincirinde yer alan yazılım ve donanımlar üzerinde daha fabrikasyon aşamasında iken gerçekleştirilebilmektedir. Milli olarak geliştirilen bir sistemin içindeki küçük bir yonga eğer yurt dışından tedarik ediliyor veya üretiliyorsa, içine yerleştirilecek fark edilmeyecek küçüklükteki kötücül bir yazılım sonradan aktive edildiğinde sistemin çalışmamasına ve hatta daha kötüsü yanlış çalışmasına neden olabilecektir. Siber savaş bilgi işlem teknolojilerinin tedarik zincirlerine etki ederek harp alanını sistemlerin kullanıldığı yerden üretildiği fabrikalara kadar uzatmıştır.

Siber savaşın son yıllarda dikkat çeken bir diğer etki alanı ise özellikle batı veya batı yanlısı gelişmekte olan ülkelerin demokratik seçimlerine müdahalelerdir. ABD’de 2016 yılında yapılan seçimlerde sosyal mühendislik yöntemi ile yapıldığı iddia edilen siber etkilere yönelik başta ABD istihbaratı olmak üzere birçok rapor yayımlanmıştır. Rusya bahse konu iddiaları yalanlamıştır. Suçlayan ve suçlanandan bağımsız olarak siber alanda söz konusu etkileri yaratmanın mümkün olduğunu belirtmek gerekir. Burada dikkat edilmesi gereken en önemli konu siber savaş içinde yaratılacak etkiler ile özellikle demokratik seçimler döneminde insanların korkularının, inançlarının hedef seçilerek manipüle edilmesi, sosyal ve psikolojik bölünmenin ve en nihayetinde kutuplaşmanın sağlanmasıdır. İnsanların duygu ve davranışlarının derin analizine dayalı bu tür sosyal mühendislik çalışmalarının sonuçları seçimlerde hemen görülebilmekte fakat orta ve uzun vadede insanların kendi kültürlerinin temel değerlerine olan bağlılığı, inancı, sosyal medyaya olan güveni üzerinde ne türlü etkiler yaratacağı henüz tecrübe edilememiştir. Demokratik seçimlerde kullanılan siber etkiler ile siber savaşın enstrümanları artık siber alanın fiziksel ve dijital katmanın üstüne çıkarak algı katmanında da kullanılmaya başlanmış, insanların davranışları, düşünceleri ve semantik, bilişsel varlıkları, toplumları toplum yapan temel değerleri üzerinde etkili olmaya başlamıştır.

Siber savaş, sadece dışarıdan kaynaklanabilecek tehditler ile gerçekleştirilmemekte, aynı zamanda kurumlarda bulunan iç tehditler üzerinden de icra edilebilmektedir. 2018 yılında Ponemon Enstitüsü tarafından 159 firma üzerinde yapılan bir araştırmada iç tehditlerden kaynaklanan siber saldırıların yıllık ortalama 8.76 milyon ABD Doları maliyetlere ulaştığı tespit edilmiştir. İç tehditlerin hâlihazırda kurum içi siber alana giriş izinleri olması ve kurum için neyin önemli ve hassas olduğunu daha iyi bilmeleri nedeni ile dış tehditlerden daha fazla zarar verebilme potansiyeline sahiptirler. Örnek olarak 2018 yılında General Electric (GE) firmasında görevli Çin kökenli bir mühendisin, GE’nin gaz türbinlerine ilişkin gizli bilgileri steganografi teknikleri kullanarak bir gün batımı resmi içine saklamak marifeti ile firma dışına çıkarttığı ve bahse konu bilgileri Çin’e sızdırdığı rapor edilmiştir.

Siber savaşın seyir defterindeki önemli olaylar üzerinden tanımlamaya çalıştığımız özelliklerini özetleyecek olursak dijitalleşerek küreselleşen, iş ve sosyal hayatımızın her kesitinin dijital dönüşüm süreçleri ile her geçen gün daha da bağımlı ve bağlı olduğumuz siber alanda, bilgi işlem teknolojileri artık yeni silahlar ve günümüzün muharebe sahası olmuştur. Siber savaş, askeri komuta kontrol, silah ve sensör sistemlerinden kritik altyapıların endüstriyel kontrol sistemlerine, havaalanı, demiryolu ve liman işletme ve kontrol sistemlerinden, eğitim ve sağlık sistemlerine, bankacılık ve finans sistemlerine, iletişim altyapılarına, sosyal medya, nesnelerin interneti ile internete bağlı her türlü akıllı telefon, televizyon, beyaz eşyaya kadar bütün bilgi işlem sistemlerinin üzerinde vuku bulmakta, bireylerden ulusal seviyeye kadar çok geniş bir spektrumda krizler oluşturabilmekte ve politik, ekonomik, askeri ve sosyal düzen ve istikrarın bozulmasına neden olabilecek etkiler yaratabilmektedir.

Bu zamana kadar ulusal politikalar ve siyasal belgeler teknolojinin kullanımını şekillendirirken, dijital dönüşüm ile küreselleşmenin ve siber alanın günlük hayatımızın bir parçası haline gelmesinin kaçınılmaz bir sonucu olarak artık teknoloji politika ve siyasal belgelerin şekillenmesine yön veren bir etken olmuştur. Bu alanda etkin olabilmek, üstünlük kurabilmek, milli hak ve menfaatlerimizi koruyabilmek, siber vatanımızdaki varlıklarımızı tehditlere karşı savunabilmek, siber saldırılara karşı mukabele gösterebilmek, etkin ve saygın bir siber caydırıcılık duruşu sergileyebilmek, hâlihazırda tüm hızı ve temposu ile devam eden siber savaşta kazanan tarafta olabilmek için siberi;

- Sadece bir dijital servis sağlama, internet altyapısı, işletim sistemi ve uygulama yazılımları meselesi olarak görmemeli,

- Sadece bilgi teknolojilerinden sorumlu kurum, bölüm ve personelin dikkat etmesi gereken bilgi işlem problemine indirgememeli,

- Raftan siber güvenlik sistemleri satın alarak çözülecek bir mevzu olarak düşünmemeli,

- Bilakis; kolektif, her yaşta her bir bireyin kişisel siber hijyen tedbirleri ile parçası olacağı,

- Her bir sistemin siber güvenlik gereksinimlerinin tasarımdan itibaren göz önüne alınacağı,

- Tedarik zincirinin tamamında mümkün olduğunca tam kontrollü güvenlik politikalarının uygulanacağı,

- Bütün dünyanın çok yüksek bir ivmede icra ettiği dijital dönüşüm faaliyetleri kapsamında iş süreçlerinin ve verinin güvenli bir şekilde dijitalleştirileceği,

- Dijitalleşme ve siber güvenlik olgunluk seviyesinin birbirine yakın bir ivmede ilerletileceği,

- %100 siber güvenlik seviyesine asla ulaşılamayacağı için siber dayanıklılığa önem vererek dayanıklılık olgunluk seviyesinin yükseltildiği bir düzen hedeflenmelidir.