Şirketler Ortalama 11 Gün Boyunca Siber Saldırganların Ağlarına Sızdığını Fark Edemiyor

Şirketler Ortalama 11 Gün Boyunca Siber Saldırganların Ağlarına Sızdığını Fark Edemiyor

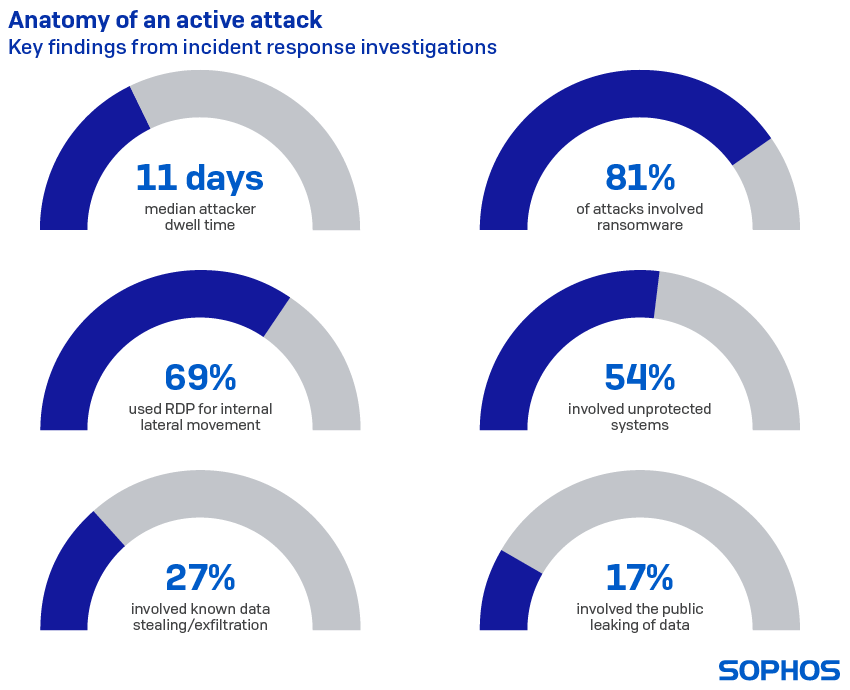

Sophos’un yayınladığı “Active Adversary Playbook 2021” raporu, siber saldırganların sızdıkları ağlarda ortalama 11 gün fark edilmeden serbestçe dolaşabildiklerini ortaya koydu. Bunların yüzde 81’i fidye yazılımlarıyla ilişkiliyken, saldırganların yüzde 69’u ağ içinde hareket etmek için Uzak Masaüstü Protokolünden (RDP) yardım alıyor.

Yeni nesil siber güvenliğin lideri Sophos, ön cephede siber tehditlerle mücadele eden tehdit avcılarının ve olay müdahale ekiplerinin tecrübelerine dayanarak hazırladığı “Active Adversary Playbook 2021” raporunu yayınladı. Rapor Sophos’un topladığı telemetri verilerinin yanı sıra, tehdit avcıları ve analistlerden oluşan Sophos Yönetilen Tehdit Müdahale ekibi (MTR) ve Sophos Hızlı Yanıt ekibinin karşılaştığı 81 ayrı saldırı girişiminin incelenmesiyle hazırlandı.

Siber güvenlik ekiplerinin saldırıların doğasını ve saldırganların davranışlarını daha iyi anlamasına yardımcı olmayı amaçlayan raporda, siber saldırganların geçtiğimiz yıl boyunca ortaya koydukları davranışlara, tekniklere ve prosedürlere yer veriliyor. Yapılan analizlere göre ağa sızan saldırganların tespit edilmesi ortalama 11 gün sürerken, fark edilmeden içerde kalma süresi 15 aya kadar uzayabiliyor. Olayların yüzde 81'i fidye yazılımı saldırılarıyla ilişkiliyken, yüzde 69'u ağ içinde hareket etmek için uzak masaüstü protokolünden (RDP) yardım alıyor.

Raporda yer alan temel bulgular şöyle sıralanıyor:

- Saldırganların tespit edilmeden içerde kalma süresi ortalama 11 gün. Bu, saldırganların ağa sızdıktan sonra içerde 11 gün boyunca keşif, yatay hareket, kimlik bilgisi dökümü, veri hırsızlığı ve benzer kötü niyetli faaliyetleri serbestçe gerçekleştirebildikleri anlamına geliyor. Bu faaliyetlerden bazılarının yalnızca birkaç dakika veya birkaç saatte tamamlanabildiği düşünüldüğünde, 11 gün oldukça uzun bir zaman.

- Saldırıların yüzde 90'ında Uzak Masaüstü Protokolü (RDP) kullanılıyor, saldırganların yüzde 69'u ağ içinde hareket etmek için RDP’den yardım alıyor. Son dönemde RDP odaklı tehditlerin önlenmesi adına VPN ve çok faktörlü kimlik doğrulama gibi pratikler öne çıksa da, saldırgan zaten ağın içine girmeyi başarmışsa bunların pek bir anlamı kalmıyor.

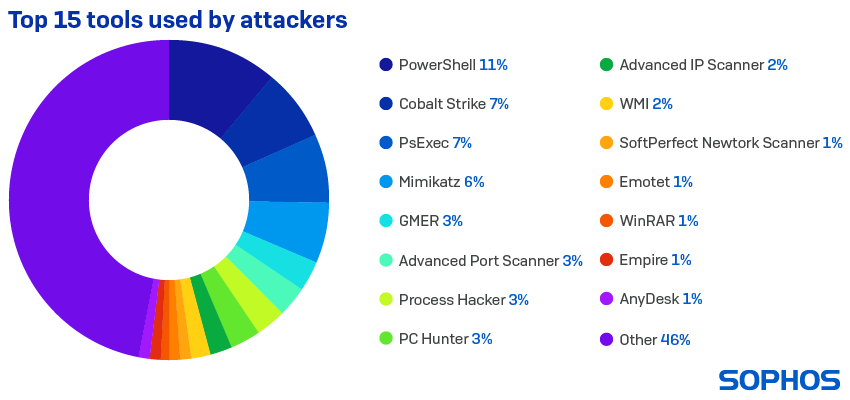

- Saldırılarda tespit edilen yaygın araçlar ilginç bağlantılara işaret ediyor. Örneğin PowerShell kullanılan saldırıların yüzde 58'i Cobalt Strike, yüzde 49'u PsExec, yüzde 33'ü Mimikatz ve yüzde 19'u GMER ile ilişkili. Saldırıların yüzde 27'sinde Cobalt Strike ve PsExec birlikte kullanılırken, yüzde 31'inde Mimikatz ve PsExec birlikte görülüyor. Bu tür ilişkilerin farkına varmak önemli, çünkü bunlar yaklaşan bir saldırı için erken uyarı görevi görebiliyor veya aktif bir saldırının varlığını doğrulayabiliyor.

- Fidye yazılımı saldırıların yüzde 81'inde yer alıyor. Fidye yazılımının serbest bırakıldığı an, genellikle saldırının BT güvenlik ekibi tarafından görünür hale geldiği noktaya karşılık geliyor. Sophos'un tespit ettiği diğer saldırı türleri arasında hırsızlık, kripto madencilik, bankacılık Truva atları ve daha fazlası yer alıyor.

Sophos Kıdemli Güvenlik Danışmanı John Shier, günümüz tehdit ortamının ilgi çekmeye çalışan gençlerden ulus devlet destekli tehdit gruplarına kadar çok çeşitli becerilere ve kaynaklara sahip geniş bir ekosistemden oluştuğuna dikkat çekiyor. Shier, şunları söylüyor:

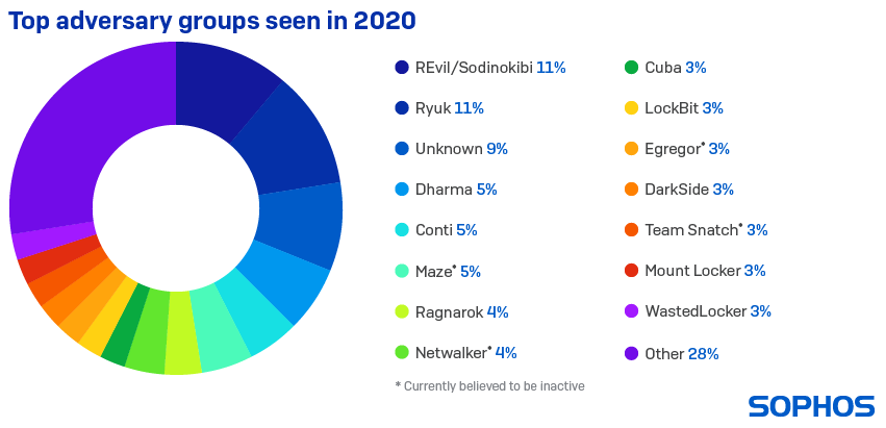

“Geçen yıl olay müdahale ekiplerimiz, 40’a yakın saldırı grubu tarafından başlatılan ve 400'den fazla farklı aracın kullanıldığı çok sayıda saldırının etkisiz hale getirilmesine yardımcı oldu. Bu araçların çoğunun BT yöneticileri ve güvenlik uzmanları tarafından günlük görevler için kullanılması, zararsız ve kötü niyetli faaliyetler arasındaki farkı tespit etmeyi giderek zorlaştırıyor. Saldırganların ağda ortalama 11 gün tespit edilmeden kalabilmesi ve saldırılarını rutin BT faaliyetleriyle harmanlayarak gerçekleştirmesi nedeniyle, siber güvenlik ekiplerinin erken uyarı işaretleri fark etmesi kritik önem taşıyor. Teknoloji çok şeyin üstesinden gelebilir, ancak günümüz tehdit ortamında teknolojinin tek başına yeterli olmayabileceğini aklımızdan çıkarmamamız lazım. Gerçek siber güvenlik uzmanlarının sahip olduğu deneyim ve yanıt verme yeteneği, her türlü güvenlik çözümünün hayati bir parçası haline geldi."