Wannacry fidye yazılımına karşı hangi önlemler alınmalı?

Wannacry fidye yazılımına karşı

hangi önlemler alınmalı?

12 Mayıs 2017’de etkisi küresel boyutlarda olan ve neredeyse her sektörü etkileyen bir siber saldırı gerçekleşti ve fidye yazılımı olarak bilinen saldırı bugüne kadar 150’den fazla ülkede 200.000’in üzerinde sistemi etkiledi. Bu saldırıların farklı türlerde yakın gelecekte de etkili olmaya devam edebileceğini belirten EY Türkiye Danışmanlık Bölümü Direktörü Ümit Şen, “Etkilenen cihazların kurum ağından ayırılması gerekiyor. Daha sonra çevrim dışı olarak yedekleri alınmalı. Zira bu yedekler çevrim içiyken alınırsa, tekrar saldırıya maruz kalarak şifrelenme riski bulunuyor” dedi

Dünyanın lider denetim ve danışmanlık şirketlerinden EY Türkiye’nin Danışmanlık Bölümü Direktörü Ümit Şen ve Adli Teknoloji ve Keşif Hizmetleri Bölümü Kıdemli Müdürü Can Genç, 12 Mayıs 2017 tarihinde etkisi küresel boyutlarda olan ve neredeyse her sektörü etkileyen siber saldırı ile ilgili şirketlerin alması gereken tedbirlere ilişkin önemli açıklamalarda bulundu. Fidye yazılımı olarak bilinen saldırının, saldırı tarihinden itibaren bugüne kadar 150’den fazla ülkede 200.000’in üzerinde sistemi etkilediğini belirten Ümit Şen, “EY olarak bizim de katıldığımız görüşe göre ve çoğu siber güvenlik araştırmacısının da öngördüğü üzere bu saldırılar farklı türlerde yakın gelecekte de etkili olmaya devam edecek” şeklinde konuştu. Fidye yazılımının eski sürümlerdeki ya da güncellenmemiş Microsoft işletim sistemlerindeki bir açıklıktan yararlandığını ifade eden Can Genç ise “İş sürekliliği planı etkinleştirilmeli. Muhtemel sigorta talepleri, davalar, tehdit istihbaratı, kanun koyucu ve otoritereler için yapılacak raporlamalar ve/veya kamuya yapılması gereken duyurular uyarınca hazırlanmalı” dedi.

Fidye yazılımları, genellikle oltalama (phishing) e-postaları kullanarak dosyaları şifreleyen ve bilgisayarları kilitleyen kötü amaçlı yazılımlardır. Saldırganlar bu şifrelemenin belirli bir zaman dilimi içinde çözülmesi için elektronik para birimi olan “Bitcoin” vasıtasıyla ödenecek bir fidye isterler. $300 ila $600 USD arasında değişen miktarlardaki fidyeler üç Bitcoin hesabından birine 3 gün içinde ödenmek zorundadır.

Bu tipteki fidye yazılımları, Windows işletim sistemlerinin SMB adı verilen, Server Message Block isimli ve 445 ve 139 portlarını kullanan, genelde Windows makinelerin ağ üzerindeki dosya sistemlerinin haberleşmesinde kullanılan protokol üzerinden yayılır. Başarılı bir kurulumdan sonra bu yazılım risk altındaki başka makineleri tarar ve yayılmaya çalışır. Bu fidye yazılımı eski sürümlerdeki ya da güncellenmemiş Microsoft işletim sistemlerindeki bir açıklıktan yararlanıyor. Microsoft bu açıklığı kapatmak için MS 17-010 isimli güvenlik yamasını yayınladı ve anti-virüs firmaları da gerekli güncellemeleri yaptı.

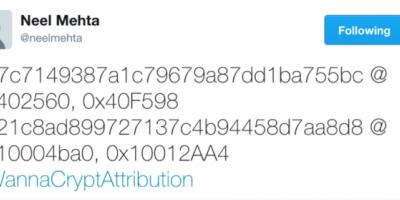

WannaCry fidye yazılımı e-postalarda gönderilen zip dosyalarını kullanarak daha önceden etkilenen makinelerde arka kapı (DoublePulsar gibi) olup olmadığını kontrol eder. SMB açıklığını hedef alan Double Pulsar ve ExternalBlue istismar yöntemleri “Shadow Brokers” grubu tarafından Nisan ayında duyurulmuştu.

Ne yapılması gerekiyor?

Saldırıdan etkilenenler için yapılması gerekenler aşağıdaki gibi özetlenebilir:

- Etkilenen cihazların kurum ağından ayırılması gerekiyor. Daha sonra çevrim dışı olarak yedekleri alınmalı. Zira bu yedekler çevrim içiyken alınırsa, tekrar saldırıya maruz kalarak şifrelenme riski bulunuyor.

- Kanıtlar hukuki kurallara uygun bir şekilde toplanmalı ve muhafaza edilmeli. Böylece soruşturmalarda ya da diğer düzenlemelere göre uygun şekilde kullanılabileceklerdir.

- Olay müdahale planları etkinleştirilmeli ve soruşturma sadece bilgi teknolojileri özelinde düşünülmemeli. Söz konusu inceleme ve soruşturmaları yürütecek tüm birimler ortak çalışmalı.

- Sistemlerdeki zafiyetler tespit edilmeli, saldırganların tekrar girişlerini zorlaştırmak için ilgili teknoloji bileşenleri üzerindeki güvenlik seviyeleri sıkılaştırılmalı ve gelecekte olabilecek saldırıları tespit etme ve cevap vermeye hazır olunmalı.

- İş sürekliliği planı etkinleştirilmeli. Muhtemel sigorta taleplerine, davalara, tehdit istihbaratına, kanun koyucu ve otoritereler için yapılacak raporlamalar ve/veya kamuya yapılması gereken duyurular uyarınca hazırlanmalı.

Bu tip saldırılara maruz kalmamak için nelere dikkat edilmeli?

- Güvenlik zafiyet yönetiminizin olgun bir kurumsal program doğrultusunda hazırlandığından emin olunmalı.

- Fidye yazılımı saldırısına karşı, etkinliği test edilen ve ölçülebilen, etkili bir kurumsal olay yönetimi ve iş sürekliliği planı hazırlanması gerekiyor.

- Tüm kritik verileri hesaba katarak uygun bir yedeklilik sürecinin tasarlanması ve uygulanması gerekiyor. Bunlar şu şekilde özetlenebilir:

* Sistem geri yükleme çizelgelerinin İş Sürekliliği Planı ile uygun hale getirilmesi,

* Kurumun Olay Yönetimi ve Felaket Hazırlık Planlarını inceleyerek fidye yazılım saldırısı gibi senaryolara yeterince uygun olup olmadığının değerlendirilmesi

- Bu düzeyde meydana gelebilecek kötü amaçlı yazılımlara karşı uç nokta izleme sistemleri kullanılması.

- Kritik sistemleri ve verileri doğru tanımlayarak riskli internet bağlantılarının yönetilmesi ve gerektiği yerlerde fazladan güvenlik önlemlerinin alınması

- Organizasyonun proaktif testler ile birlikte siber güvenlik farkındalığı arttırma çalışmalarına ve eğitimlerine sahip olduğundan emin olunması, var olan programlarının etkinliğinin gözden geçirilmesi.

- Güvenlik programlarınızın güncel saldırı simülasyonları ile test edilmesi.

- Tüm cihazlarınızın proaktif güvenlik izleme çözümleri ile izlendiğinden emin olunması.