Bilgisayar Ağ ve Bilgi Güvenliği

Bilgisayar Ağ ve Bilgi Güvenliği

Bilgi güvenliği ya da daha geniş anlamıyla siber güvenlik bilgilerin izinsiz erişimlerden, kullanımından, açığa çıkarılmasından, imha edilmesinden, değiştirilmesinden veya zarar verilmesinden korunma işlemidir. Bilgisayar sistemlerinin kullanımlarındaki artışlarla birlikte yaşanan siber olaylarda da büyük ölçüde artışlar olmuştur. Siber saldırıların bir kısmı siber güvenlik bilincinden yoksun kullanıcılar nedeni ile gerçekleşirken bir kısmı da sistemlere zarar vermek isteyen kötü niyetli kişiler tarafından gerçekleşmektedir. Siber güvenlik bilgi bütünlüğünün korunmasını hedeflerken aynı zamanda verinin güvenli bir şekilde ulaşılabilir olmasını da amaçlamaktadır.

Siber Saldırılar bir bilgisayara izinsiz erişimden başlamakta ve çok çeşitli alanlara kadar ilerlemektedir. İnternet dünyası söz konusu olduğunda saldırılar sadece erişim temelli olanlar ile sınırlı kalmamaktadır. Özellikle ağ saldırılarının yoğun ve önemli olmasından dolayı siber güvenliğin en temel konusundan birini ağ güvenliği oluşturmaktadır [10].

Ağ Güvenliğinin Önemi

Devletlerin ve içerisinde yaşayanların öncelikli ve ortak hedefi; her türlü tehditlerden korunmak ve bu amaçlar doğrultusunda tedbirler almaktır. Tüm canlılar ve canlı ruhuna bürünmüş olan firmalar, kurumlar ve devletlerin varlığını sürdürmek için her türlü kanaldan gelebilecek saldırılara karşı güvenliğini sağlaması gerekmektedir.

Günümüze kadar gelen klasik güvenlik anlayışı kapsamında tüm devletler hayati önem taşıyan güvenlik anlayışı için bir takım tedbirler almışlardır. Hukuki düzenlemelerin yapılması, polis teşkilatları, istihbarat teşkilatları ve askeri teşkilatların kurulması güvenlik ihlallerini engellemek için doğan doğal bir ihtiyaçtır.

Özellikle 2000’li yıllardan sonra bilgi ve iletişim teknolojilerinin hızlı bir şekilde gelişmesi tüm bireylerin ve kurumların tüm çalışmalarını bilgisayar ve bağlı olduğu ağlar üzerinden yapmaları ve hayatımızın her alanında teknolojinin kullanılması güvenlik olgusuna yeni yaklaşımları da beraberinde getirmiştir. Teknolojiden vazgeçemeyen toplumlar güvenliği artırma yoluna gitmektedirler. Hiç şüphesiz yeni güvenlik ihtiyaçları da eskiden gelen güvenlik ihtiyaçları kadar önem taşımaktadır. Bu nedenle özellikle büyük ağ sistemlerine sahip kurum ve kuruluşlar başta olmak üzere en değerli veri olan bilginin korunması için önlem alınması tüm taraflar için zorunlu hale gelmiştir.

Ağ güvenliği gün geçtikçe daha da önem kazanan bir konudur. Çok büyük öneme sahip özel ve kurumsal bilgilerin internet gibi global ve güvensiz bir ortamda dolaşması güvenlik kaygılarının artmasına sebep olmaktadır.

Ağ güvenliği genel olarak, bir kurumun veri iletişiminde kullandığı tüm kaynakların güvenli olup olmamasını konu edinmektedir. Sahip olunan kaynaklara yetkisiz ve illegal sebeplerle kötü amaçlı erişimleri engellemek ve verinin dolaşımı sırasında mahremiyetini, bütünlüğünü ve özelliğini korumak ağ güvenliği kapsamında yapılmaktadır [10].

İş yerine bir hırsız girmeden önlem almak çoğu kişi için masraf kalemi olarak görülebilmektedir. Ancak ne zaman değerli varlıklarımızı kaybedersek güvenlik önlemlerini almadığımız için üzülürüz. Kıt kaynaklar nedeni ile bilgi işlem personeli, siber güvenlik personeli ya da network güvenlik önlemleri almayan bir firmanın vahşi internet ortamından payını alması kaçınılamazdır. Dünya artık eski dünya değildir. Firmaların

Ağınız ne kadar güvenli?

Ağınızda güvenlik açıkları var mı?

Bugüne kadar alınan güvenlik tedbirleri nelerdir?

sorularına verilecek cevabı bugün gözden geçirmeleri gerekmektedir. Çünkü yarın çok geç olacaktır.

Ağ Saldırılarını Algılama ve Önleme

Ağ sistemine genellikle saldırılar, yazılım açıkları, konfigürasyon açıkları, yeni teknoloji zafiyetleri, TCP/IP temelli zafiyetler, P2P bağlantılar, insan temelli zafiyetler, sistem yöneticilerinin ihmali gibi birçok sebepten dolayı olmaktadır. Konfigürasyon açıkları genellikle sistem içerisinde yer alan cihazların ve üzerinde çalışan servislerin default ayarlarında bırakılması ya da yanlış yapılandırması gibi sebeplerden kaynaklanmaktadır. Özellikle kurumlarda kablosuz cihazların artış göstermesi istismarların daha uzaktan yapılmasına sebebiyet vermektedir. Network içerisinde kullanılan aktif cihazların bilinen zafiyetlerinin kapatılmaması, işletim sistemleri ve firmware updatelerinin zamanında yapılmaması da network saldırılarına sebebiyet vermektedir.

Ağ güvenliğini sağlamak için birçok çalışmanın birlikte yapılması gerekmektedir. Herhangi bir çalışmanın eksik olması diğer çalışmalarda yapılan çalışmaları da sekteye uğratacaktır. Örnek teşkil edebilecek bazı güvenlik tedbirlerini kısaca aşağıdaki gibi açıklayabiliriz. Buna rağmen ağ yapıları farklı farklı olduğundan alınacak tedbirlerde çeşitlilik arz edecektir.

Ağ Trafiğinin Kontrol Altına Alınması

Ağ üzerinde güvenlik duvarı yapısının kullanılması oldukça önemlidir. Ancak güvenlik amacıyla tek başına yeterli olmamaktadır. Ağın yapısına göre farklı yazılım ya da donanımlarla desteklenmesi gerekebilmektedir. Ayrıca saldırı sadece kurum dışından gelmeyeceği için kurum içerisinin de takip edilmesi gelebilecek saldırılara karşı önlem alınması açısından önemlidir.

Şekil 1-24 Ağ trafiğinin kontrol altına alınması

Şekil 1-24 Ağ trafiğinin kontrol altına alınması

Kriptoloji

Paylaşıma açık bir ağ üzerinden veri aktarımı yapılacağı durumlarda şifreleme sistemlerinin kullanılması gerekmektedir. Güvenliğin öneminin artması ile birlikte çoğu protokoller şifreleme sistemlerini destekler durumdadır. Bu nedenle ihtiyaca göre ilgili protokollerdeki güvenlik tedbirleri uygulanması gerekmektedir. İleriki bölümlerde şifreleme çeşitlerine ve önemine değinilecektir.

Veri bütünlüğünün takibi

Transfer edilen verilerin süreç boyunca değiştirilip değiştirilmediğinin (data integrity) takibi, network güvenliği açısından önemlidir. Özellikle e-bankacılık için önem arz eden verinin doğruluğu ve veri bütünlüğü, günümüzde özel verilerin kullanıldığı tüm işlemlerde takip edilmesi ve göz ardı edilmemesi gereken bir durumdadır. Veri mahremiyeti network güvenliği için olmazsa olmaz olan ve istismara en açık konulardan biridir.

Yetkisiz iletişimin engellenmesi

Uzak bağlantılarda yetkisiz kullanıcıların OSI’nin 2. veya 3. katmanı düzeyinde engellenmesi gerekmektedir. Yerel alan ağına 2. düzeyde bağlanan kullanıcı o ağın üyesi olur ve tüm ağ imkânlarından yararlanır. Özellikle kablosuz ağlar ile artırılan menziller nedeni ile yetkisiz erişimler artabilmektedir.

Veriyi Gönderenin Doğruluğu

Alıcıya gelen veriyi gönderen kişinin doğru kişi olduğundan emin olunması önemlidir. Yerine geçme en önemli saldırı tiplerinden biridir. Kimlik doğrulama işlemine (Authentication) denilmektedir.

Ağ Gizliliği

Bilişim ağları üzerinden gerçekleşen veri alışverişinin güvenli olarak yapılabilmesi için gizliliğe önem verilmesi gerekmektedir. Gizliliğin sağlanması hassas içeriklere sahip bilgilerin yanlış kişilerin eline ulaşmasını engellemek için önemlidir. Erişim yetkisi, söz konusu verileri görüntüleme yetkisine sahip kişilerle sınırlandırılmalıdır. Bu konu için firmaların uygulaması gereken senaryo için aşağıdaki örnek kullanılabilir;

Bilginin istenmeyen kişilerin eline geçmesi durumunda görülecek zarar nedir? Bu sorunun cevabında ulaşılacak hasarın boyutlarına göre bilgiler kategorilendirilerek uygulanacak tedbirler belirlenmelidir. Kategorilerin çeşitlenmesi gizliliğin sağlanması açısından veriye ulaşımı da çeşitlendirecektir.

Bazen kurumlardaki veriler tahmin edilenden çok daha hassas olabilmektedir. Bu tip durumlarda kurumlar tedbir uygularken insan faktörünü de ihmal etmemelidir. Güvenlik riskleri ve bu riskler karşısında uygulanması beklenen veri güvenliği konularında erişim yetkisine sahip kişilere özel eğitimler verilmelidir. Unutulmaması gereken asıl konu en zayıf halkanın çoğu zaman insan olduğudur.

Gizliliğin sağlanması için kullanılan yöntemlere en iyi örneklerden biriside e-devlet uygulamalarıdır. Genelde iki tür uygulanan şifreler veriye doğru kişinin ulaşması için tasarlanmıştır. Bu şifreleme sistemi zamanla daha da çeşitlendirilerek (biometric verification, e-imza uygulamaları, retina taramaları vb..) gizliliğin sağlanmasına yardımcı olmaya çalışmaktadır.

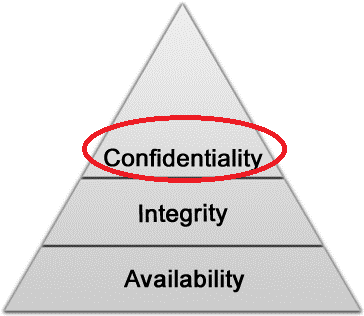

Şekil 1-25: Gizliliğin sağlanması

Şekil 1-25: Gizliliğin sağlanması

Bilgi Bütünlüğü

Bütünlük, bilginin tüm hareketi boyunca korunmasını amaçlamaktadır. Verinin kendi içerisindeki tutarlılığını, verinin değiştirilip değiştirilmediği yani doğruluğu güvence altına almalıdır. Verinin ağda dolaşımı sırasında yetkisiz kişilerce değiştirilmesini engellemek için önlemler alınmalıdır. Paylaşılan verilerin bütünlüğü birçok kamu hizmeti açısından önem taşımaktadır.

Dosyalara erişim için kullanılan yetkilendirmeler, kullanıcı erişim denetimlerinin kontrol altına alınması, izinsiz giriş teşebbüslerinin engellenmesi ve kayıt altına alınması, özellikle birçok bulut sisteminde kullanıma sunulan versiyon farklılıklarının tutulması ve sürüm kontrolü, alınabilecek tedbirler arasındadır. Özellikle bütünlüğün doğruluğu için verilerin yedeklenmesi ve yeri geldiğinde geri döndürülebilmesi, Verinin bir kopyasının uzak ve güvenli bir lokasyonda tutulması (Disaster Recovery) alınabilecek ek önlemeler arasındadır.

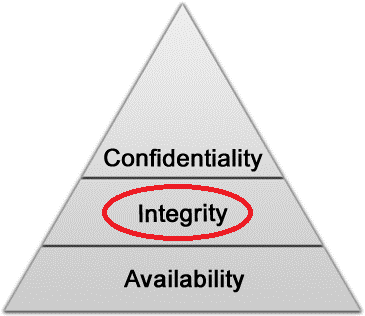

Şekil 1-26: Bilgi Bütünlüğü

Şekil 1-26: Bilgi Bütünlüğü

Alınabilecek önlemler kurumdaki verinin kritiklik seviyesine göre farklılıklar gösterebilir. Örneğin bazı kurumlar bu tedbirlere ek olarak DLP gibi (Data Loss/Leak Prevention – Veri Kaybı/Sızıntısı Önleme) sistemden istenmeyen verilerin çıkışını önleyen ya da belirlenen dosyaların kullanım durumlarını izleyen yaklaşımları da uygulayabilmektedir