Dünyanın En Tehlikeli ve İnatçı Fidye Yazılımları Kurbanlarını Böyle Avlıyor

Dünyanın En Tehlikeli ve İnatçı Fidye Yazılımları Kurbanlarını Böyle Avlıyor

Sophos, aralarında WannaCry, SamSam, RobbinHood, Ryuk ve MegaCortex gibi dünya genelinde pek çok sisteme diz çöktürmüş örneklerin de yer aldığı 11 ayrı fidye yazılımı ailesinin saldırılarını nasıl gerçekleştirdiklerine ışık tutan bir kılavuz yayınladı.

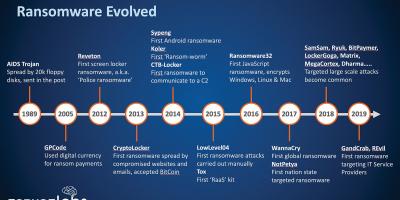

Yeni nesil siber güvenlik çözümlerinin lideri Sophos, dünyanın en tehlikeli ve inatçı fidye yazılımlarının saldırılarını nasıl gerçekleştirdiğini tüm detaylarıyla ortaya koyan “How Ransomware Attacks” (Fidye Yazılımları Nasıl Saldırır) adlı bir kılavuz yayınladı. Sophos 2020 Güvenlik Öngörüleri raporunun tamamlayıcısı niteliğindeki kılavuz, WannaCry, GandCrab, SamSam, Dharma, BitPaymer, Ryuk, LockerGoga, MegaCortex, RobbinHood, Matrix ve Sodinokibi fidye yazılımlarının kullandıkları tekniklere ışık tutuyor.

Kılavuzda fidye yazılımlarının nasıl kendilerini sistemin güvenilir bir parçası olarak gösterebildikleri, güvenlik protokollerini nasıl aşabildikleri, bilgi teknolojileri ekipleri durumun farkına varana kadar çok sayıda dosyayı şifreleyip yedekleme süreçlerini nasıl devre dışı bırakabildikleri gözler önüne seriliyor.

Raporu hazırlayan Sophos Tehdit Engelleme Teknolojileri Mühendislik Direktörü Mark Loman, bulgularını şöyle özetliyor: “Fidye yazılımlarının arkasındaki kişiler, güvenlik yazılımlarının nasıl çalıştığını gayet iyi biliyor ve saldırılarını ona göre planlıyorlar. Tüm çabalarını güvenlik altyapısına yakalanmadan mümkün olan en kısa zamanda en fazla sayıda dosyayı şifrelemek ve veri kurtarmayı zorlaştırmak üzerine kuruyorlar. Bazı durumlarda ana saldırı müdahale edecek bilgi teknolojileri ekiplerinin uyuduğu varsayımıyla gece saatlerinde gerçekleştiriliyor. Saldırının muhatapları başlarına geleni anladıklarında çoğu zaman geç kalmış oluyor. Bu nedenle sıkı güvenlik kontrollerinin sağlanması, tüm ağ, sistem ve uç noktalarda denetim ve tehdit önleme kabiliyetlerinin mevcut olması ve güncellemelerin eksiksiz yapılması büyük önem taşıyor.”

Milyon Dolarlık Sistemleri Böyle Esir Alıyorlar

Üç temel yöntem üzerinden yayılıyorlar. Bir sisteme bulaştıktan sonra kendilerini hızla diğer bilgisayarla kopyalayanlar (cryptoworm, örneğin WannaCry), hizmet olarak fidye yazılımı kitleri şeklinde dark web üzerinde satılanlar (örneğin Sodinokibi) ve aktif otomatik fidye saldırıları. Fidye saldırısının ağ üzerinde tespit edilen açıklar kullanılarak elle yönlendirildiği aktif otomatik saldırılar, günümüzde en çok rastlanan saldırı şeklini oluşturuyor.

Kriptografik kod imzalarını taklit ediyorlar. Saldırganlar çalıntı güvenlik sertifikalarını kullanarak kendilerini sistemin güvenli bir parçası gibi gösteriyor, öylece güvenlik denetimlerinden muaf tutuluyor.

Kendilerine ayrıcalık sağlıyorlar. Fidye yazılımı EternalBlue gibi açıkları kullanarak kendini sistemde ayrıcalıklı bir noktaya taşıyor. Böylece saldırganlar sisteme yeni programlar yükleme, veriyi değiştirme veya silme, yeni kullanıcı hesapları oluşturma ve güvenlik yazılımlarını devre dışı bırakma gibi olanaklara kavuşuyor.

Yatay geçiş tekniğini kullanıyorlar. Fidye yazılımı bir noktadan bulaştıktan sonra sistemler arasında sessizce ilerleyip, öncelikle dosya ve yedekleme sunucularının yerini tespit ederek işe koyuluyor. Böylece saldırı anında en fazla hasarı verebilme, önemli dosyaları öncelikli olarak şifreleyebilme ve birden fazla şifreleme sürecini aynı anda başlatabilme yeteneklerine kavuşuyor.

Uzaktan kumandayla saldırıyorlar. Bazı fidye yazılımları dosya sunucularına doğrudan bulaşmak yerine ele geçirilen uç nokta cihazları üzerinden saldırıyı gerçekleştiriyor. Bunun için Uzak Masaüstü Protokolü (RDP) veya sistem yöneticilerinin sistemleri uzaktan kontrol etmek için kullandığı uzaktan yönetim çözümlerinde yer alan zaaflardan faydalanılıyor.

Dosyaları şifreleyerek isimlerini değiştiriyorlar. Bazıları dosyaların üzerine yeniden yazarken, bazıları dosyanın yedeklerini de bulup ortadan kaldırarak veri kurtarmayı çok daha zor hale getiriyor.

Fidye Saldırılarından Korunmak İçin Ne Yapmalı?

Ağa bağlı cihazlarınızın tam bir envanterini çıkarın ve kullandığınız güvenlik yazılımlarının güncel olup olmadığını kontrol edin.

Ağınızdaki tüm cihazların güvenlik yamalarını takip edin, yayınlandığında hızla uygulayın.

Bilgisayarlarınızın WannaCry tarafından kullanılan EternalBlue açığına karşı yamandığından emin olun. Gerekli yönlendirmeleri bu adreste bulabilirsiniz.

Herhangi bir saldırıdan en az zararla kurtulmak için önemli dosyalarınızı ağ harici depolama cihazlarında düzenli olarak yedekleyin.

Destekleyen tüm sistemlerde çift aşamalı kimlik kontrolü denetimini aktif hale getirin.

Güvenlik altyapınızı kurgularken katmanlı güvenlik modelini tercih edin. Sophos Intercept X ile fidye yazılımlarına karşı uç noktada etkin bir güvenlik sağlarken, uç nokta tehdit algılama ve karşı koyma (EDR) teknolojisi sayesinde görünürlüğü artırabilirsiniz.