Finansal Kurumlarda Trojan Atak Yöntemleri

Finansal Kurumlarda Trojan Atak Yöntemleri

Saldırganın güvenli bir bilgisayardan kar elde etmesinin birden fazla yolu vardır. Örneğin Infostealer. Shifu, finansal dolandırıcılık için kullanılan tipik özellikleri içeren sofistike bir bankacılık Trojan'ıdır.

Shifu, mağdurların kimlik doğrulama amacıyla kullandığı çok çeşitli bilgileri çalmaktadır. Şifreleri çalmak için keylogging kullanır, HTTP formlarına yazılan kimlik bilgilerini alır, özel sertifikaları çalar, tehlikeye giren bilgisayarlar üzerinde uzaktan kontrol sağlar ve bazı uygulamalar tarafından kullanılan dış kimlik doğrulama simgelerini çizer. Shifu, bir satış noktası (POS) uç nokta bilgisayarını tehlikeye attığını tespit ederse, ödeme kartı verilerini bile hedefler. Shifu, distribütörleri için potansiyel karı maksimize etmek için birçok yöntem kullanıyor; ancak, birçok özelliği, finansal tehditlerin arkasındaki suçluların kullanabileceği tüm yöntemlere gelince, buzdağının sadece görünen kısmını temsil ediyor.

Man-in-the-browser Saldırıları

Finansal dolandırıcılık kötü amaçlı yazılımları tarafından kullanılan en yaygın ve iyi belgelenmiş yöntem, genellikle web enjeksiyonlarını kullanan MitB saldırısıdır. Bu saldırı yöntemi, Truva Atının/trojanın tarayıcıdan gelen ve tarayıcıdaki tüm trafiği yerel olarak değiştirmesine, sosyal mühendislik alanını veya işlemlerin arka planda gerçekleşmesini sağlar. Bir MitB saldırısını gerçekleştirmenin en yaygın yolu, web tarayıcısına değişiklikleri düzenleyen bir modül enjekte etmektir. Bu yöntem genellikle Internet Explorer, Firefox ve Chrome gibi popüler tarayıcılara odaklanır.

Daha yeni web enjeksiyonları genellikle yüksek kaliteli hesaplar için phishing amacıyla, kurumsal müşterilerle ilgilenen bankalardaki departmanları da hedefler. Hazır web projeleri, yeraltı pazarlarında 100 ABD Dolarından daha düşük bir fiyata satılmaktadır. Bu yöntemle, SSL şifrelemesi bozulmaz ve tarayıcı parmak izi değişmez, kullanıcı ve finans kurumunun enjekte edilen değişiklikleri tespit etmesi zorlaşır.

Dolaylı Saldırılar

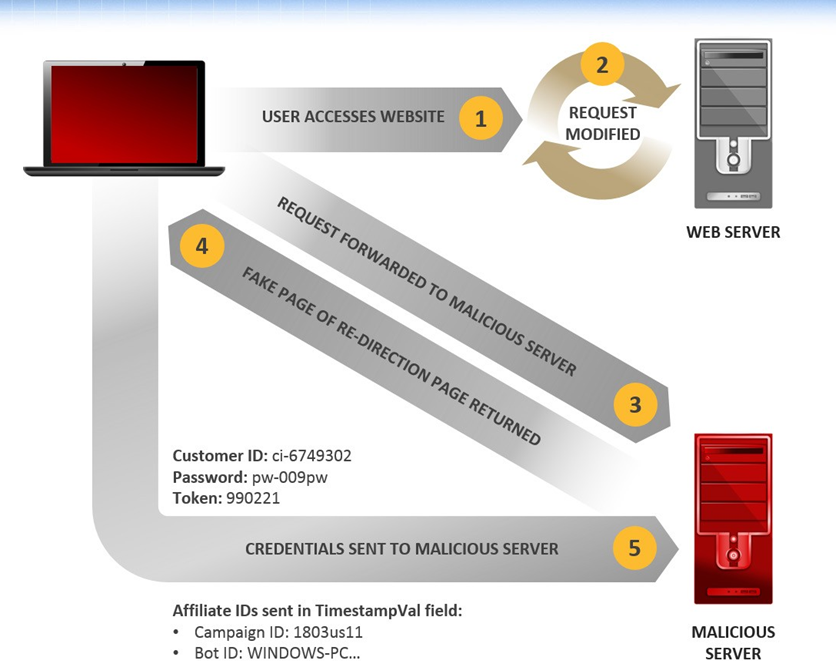

Yönlendirme saldırıları yeni değildir, aslında yalnızca gelişmiş kimlik avı saldırılarıdır ve MitB saldırılarından daha uzun sürmektedirler. Ancak, örneğin Dyre Trojan gibi mağdurları dolandırmak için yönlendirme saldırılarının kullanımında bir artış gözlemlenmektedir. Konsept basittir: saldırgan, ağ trafiğini onlar tarafından kontrol edilen bir sunucuya yönlendirmek için kötü amaçlı yazılımı kullanır. Bazı kötü amaçlı yazılımlar, yeniden yönlendirme için bir web enjeksiyonu kullanır; diğerleri ise yerel bir proxy ayarlar, yerel DNS çözünürlüğünü değiştirir ya da tamamen yeni bir DNS sunucusu ayarlar. Uzak bir siteden yüklenen eski kullanılmış JavaScript enjeksiyonlarının yönlendirme saldırıları, bankacılık oturumunun boş çerçevesi içinde uzaktan dinamik içeriği görüntülemek için kullanılmaktadır.

Aldatmacayı daha da güvenilir hale getirmek için, Truva atı/trojan, gerekli tüm SSL sertifikalarını taklit etmek için sahte bir CA kök sertifikası yükleyebilir. Bu nedenle, kullanıcı, tarayıcı adres çubuğundaki eksik bir güvenlik simgesinden haberdar edilmez ve bir sertifikanın parmak izini doğrulamak çoğu kullanıcı için pratik bir çözüm değildir. Saldırgan daha sonra bekler. Mağdur istenen çevrimiçi hizmete giriş yaptırana kadar... Finansal hizmet tarafından dağıtılan kimlik doğrulama şemasına bağlı olarak, saldırgan daha sonra kullanmak için kimlik bilgilerini çalabilir ve kullanıcıyı orijinal siteye yönlendirebilir, tamamen şeffaf bir proxy olarak davranabilir ve gerçekleşen tüm işlemleri değiştirebilir ya da sahte bir kopya kullanarak banka web sitesinde, yeni bir oturum oluşturmak ve arka planda sahte işlemler yapmak için gereken sayıda kullanıcıyı çıkarabilir.

Ek Yükler

Finansal Truva atlarının/ trojanların çoğu tuş vuruşlarını kaydetme, ekran görüntüleri alma ve dosya yükleme ve indirme işlevi içerir. Bu tipik özelliklerin yanı sıra, dolandırıcılığın ötesine geçen ek yeteneklere de sahip olabilirler.

Bu tehditlerin arkasındaki gruplar, kâr getirebilecek diğer güvenceleri toplamak için uzmanlaşmıştır; yeraltı forumlarında satılabilen medya akış hizmetleri için hesap bilgileri gibi; veya Dyre'ye odaklanan kariyer ve İK ile ilgili web sitesi kimlik bilgileri çalabilirler. Bunun yanı sıra, diğer tehditler saldırganlar tarafından da oluşturulabilir. Bununla birlikte, bu gibi ilave faaliyetler, kötü amaçlı yazılımın algılanması ve bilgisayardan çıkarılması riskini artırır. Örneğin Dyre, virüslü bilgisayarlara ek kötü amaçlı yazılım indirirken görülmüştür.

Bazı grupların, mağdurun çevrimiçi bankacılık yapması için belirli bir süre beklediği gözlemlenmektedir. Böyle bir oturum bu süre içinde gerçekleşmezse, virüslü bilgisayardan kar elde etmek için Cryptolocker malware gibi ek tehditler gönderirler. Tehdit altındaki sistemleri bir botnet'e satmak, her enfeksiyondan minimum kar elde etmek için başka bir yöntemdir.