YÜKSEK TEHDİT SEVİYELERİ İLERİ DÜZEY BİR WAF GEREKTİRİR!

YÜKSEK TEHDİT SEVİYELERİ İLERİ DÜZEY BİR WAF GEREKTİRİR!

Tehdit manzarası sadece 5 yıl öncekinden çok farklı. Geleneksel bir web uygulaması güvenlik duvarı (WAF), uygulama katmanı saldırılarını azaltmak için bir zamanlar çok etkili bir çözümdü, ancak şimdi saldırganların gelişmiş yeteneklerini ve çevikliğini korumakta zorlanıyor. İmzalar sıklıkla yeni istismarların gerisinde kalmaktadır. Geleneksel bir WAF yetenekli olduğunda bile tehdidi hafifletmek, doğru bir şekilde uygulamak ve yönetmek zor olabilir. Bugün, hızla gelişen tehditlerin azaltılmasını etkin bir şekilde otomatikleştirmek için yeni yöntemlere ihtiyaç duyulmaktadır.

Geleneksel WAF'lar neden yetersizdir?

Çok sayıda bilinen saldırılara, özellikle de siteler arası komut dosyası çalıştırma (XSS) ve SQL enjeksiyonuna açık olan kod çalıştıran web uygulama sunucularının sorununu gidermek için geleneksel WAF'ler oluşturuldu. WAF'ler, bu ortak güvenlik açıklarını gidermek için yıllar içinde konuşlandırıldı, ancak yanlış pozitif ve operasyonel karmaşıklık sorunları olmadan değil. Orijinal açık kaynaklı WAF ModSecurity, genellikle kötü niyetli istekleri tespit etmek için kullandığı büyük ölçüde pasif, filtre tabanlı mekanizmaları yenmeye çalışan baypas saldırıları veya kaçırma tekniklerinin hedefidir.

Yeni nesil güvenlik duvarları (NGFW) “uygulamaya duyarlı” özellikler iddia ediyor ve bazı enjeksiyon saldırılarını (XSS, SQLi, vb.) durdurabiliyor. Ancak, NGFW pasif filtre tespitine hala güveniyor ve her HTTP isteğini incelemiyor. Bunun yerine, istekleri örnekleme ve tam istek yükünü değil, ilk birkaç baytını incelemek için daha çok IPS gibi çalışır. Sonuç olarak, NGFW teknolojilerine karşı uygulama katmanı baypas saldırıları yaygındır.

NGFW ve diğer güvenlik duvarı teknolojilerinde uygulanan botnet'lere ve diğer otomatik tehditlere karşı etkisiz olduğu kanıtlanmıştır.

WAF teknolojisi yıllar geçtikçe daha da gelişti, ancak hala büyük ölçüde kötü amaçlı yükleri tespit etmek ve web isteklerinde protokol uyumluluğunu kontrol etmek için kullanılan pasif, filtre tabanlı yöntemlere dayanıyor. Ek olarak, WAF politikalarını yönetmenin operasyonel karmaşıklığı, birçok kuruluşun bazı uygulamaları korumasız bırakmasına neden olmuştur.

Birçok yüksek profilli ihlalde, hedeflenen kuruluş uygulama sunucusunu ekleyemediğinden veya WAF politikasını yeterince hızlı bir şekilde uygulayamadığından bilinen bir uygulama güvenlik açığından yararlanıldı. Bu zorlukların bir araya gelmesi, otomasyon teknolojilerindeki gelişmeler ve kiralık botnet'lerin kolay kullanılabilirliği tehditleri tespit etmeyi çok daha zorlaştırdı. Başsız tarayıcılar gibi otomasyon teknolojileri, bir insan kullanıcısını bir bottan ayırt etmeyi zorlaştırır, hatta kullanımda CAPTCHA zorlukları. Botnet'ler, kolayca zarar görebilen IoT cihazlarının, kablo modemlerin ve tarayıcıların tükenmez beslemesi üzerine kuruludur ve kaynak IP adresini botnet saldırılarının tespiti ve azaltılması için neredeyse işe yaramaz hale getirir.

En zayıf halka? Tarayıcı.

Tarayıcılar, genellikle uygulama güvenliğindeki en zayıf halkadır. Saldırganlar uzlaşmaya çalışıyor e-posta mesajlarına veya sosyal medya yayınlarına gömülü genel phishing saldırıları yoluyla kullanıcı. Kötü amaçlı bağlantılara tıklamak, saldırganların kötü amaçlı yazılımı hedef makineye yerleştirmesini sağlar. Kötü amaçlı yazılımın, virüs bulaşmış makineyi bir botnet ordusunda listelemek ve son bölümde bahsettiği saldırılardan birini gerçekleştirmek için kullanılması.

Daha yaygın olarak, kötü amaçlı yazılım Uzaktan Erişim Truva Atı (RAT), keylogger veya başka bir veri toplama yöntemi şeklini alır. Bu yöntemler, saldırganın kullanıcı adı ve şifre bilgileri, iletişim listeleri ve karaborsadaki potansiyel değeri olan diğer bilgiler gibi hassas verileri toplamasını sağlar. Kullanıcıyı kimlik bilgisi hırsızlığından korumak, bir tarayıcı veya mobil uygulama istemci olduğunda özellikle göz korkutucu bir iştir. Bu istemci tipleri, uç nokta cihazının güvenlik duruşunu zorlamak için sınırlı seçenekler sunar. Kullanıcılar sık sık cihazlarının tehlikeye atıldığını bilmiyor ve İnternet servisinin hassas verilerini koruduğunu düşünüyor. HTTPS şifrelemesi, aktarım sırasında veri koruması sağlarken, son noktaya girildiğinde verileri korumaz.

Daha iyi uygulama güvenlik kontrolleri uygulamak

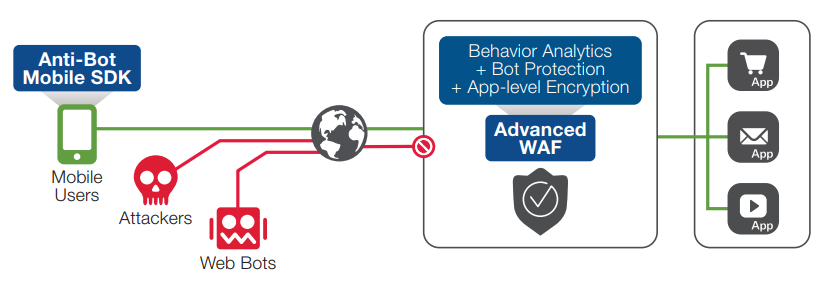

WAF, istemci uç noktasını sorgulayabilen ve uygulamanın güvenlik duruşunu dinamik olarak güçlendirebilen aktif bir güvenlik kontrolüne dönüşmelidir. İyi haber, F5 Advanced WAF, gelişen uygulama katmanı tehditlerini algılamak ve durdurmak için karşı önlemler kullanıyor. Advanced WAF, yüksek düzeyde, herhangi bir müşteri oturumu ile ilişkili tehdidi daha tam olarak değerlendirmek için mevcut iki ana mekanizması olduğu için davranış analizi ve dinamik kod enjeksiyonlarını birleştirir. Normal uygulama trafiği davranışının temelini profilleyerek, anormal trafik düzenlerinin tespit edilmesi daha kolay hale gelir.

Otomasyon saldırganın yeteneklerini arttırdığı gibi, bu teknolojiler normal bir olayı anormal trafikten bir insan güvenlik mühendisinin asla yapamayacağı şekilde ayırt edebilir. F5 Advanced WAF, kötü niyetli trafiği engelleyen ve yönetici müdahalesi olmadan dinamik imzalar üretmek için gelişmiş analizler ve makine öğrenmeyi kullanır. Bir müşterinin bir insan kullanıcısı olan bir tarayıcı olup olmadığını değerlendirmek için JavaScript enjeksiyonlarını kullanan Advanced WAF, bir müşteri parmak izi oluşturur ve botların ve diğer otomatik araçların daha kolay algılanmasını sağlar. İstemci parmak izleriyle, saldırgan bir IP adresinin ötesinde de izlenebilir. Advanced WAF’ın proaktif bot savunması, her bir müşteri oturumuna meydan okuyarak, müşterinin doğasını saptamanın yanı sıra dost botları kötü niyetli olanlardan ayırt eder. Zorluklar, kullanıcı için şeffaf olup, CAPTCHA zorluklarıyla ilişkili kullanıcı deneyimi (UX) üzerindeki etkiyi azaltır veya ortadan kaldırır.

İşte otomatik tehditlere odaklanarak kazandıklarınız:

Odakları otomatik tehditlere kaydırarak ve daha aktif güvenlik önlemleri alarak kurumlar, aşağıdakiler de dahil olmak üzere geleneksel WAF yaklaşımlarına kıyasla önemli faydalar sağlayabilir: Operasyonel iyileştirmeler Tüm web uygulamaları tarayıcıları ve mobil uygulamaları müşterileri olarak paylaşır, bu nedenle çoğu (ideal olarak tüm) web uygulamaları için genel bir WAF politikası dağıtmak daha kolay hale gelir. WAF politikası veya etkin yama içermeyen web uygulaması geçmişte kaldı. Azaltılmış risk Saldırgan cephaneliğinden otomatik taramayı ortadan kaldırmak, uygulama altyapısındaki en son güvenlik açığını bulmalarına yönelik çabaları artırır. 0 günde bir yamalı bir sunucunun kullanılması riski önemli ölçüde azaltılır. Kaynakların daha iyi kullanımı Yüzde 40'a varan trafik azalmasıyla birlikte uygulama sunucularının işletim maliyetleri, özellikle genel bulut ortamlarında azaltılır. Uygulama sunucusu performansı, düşük yük altında da iyileşebilir ve bu da kullanıcı deneyiminde iyileşme sağlayabilir.

Bazal yükün azaltılması, web uygulamalarının uygulama katmanı DDoS saldırılarına daha az duyarlı olduğu anlamına gelir. Burada açıklanan yöntemler, web uygulama güvenliği hakkında yeni bir şekilde düşünmek için bir plandır. F5'in gelişen tehdit manzarasını nasıl gördüğünü temsil eder. Gelişmiş WAF gibi araçların kullanılmasıyla güvenliğe daha aktif bir yaklaşım kullanarak, güvenlik uzmanları daha etkili kontroller uygulayabilir ve daha fazla uygulama sağlayabilirler. F5, web ve mobil uygulamalar için kapsamlı bot azaltma, tarayıcıda kimlik bilgisi koruması ve makine öğrenimini kullanarak otomatik davranışsal analitik dahil ederek Gelişmiş WAF alanına öncülük ediyor.