Türkiye’ye Yönelik Yapılan Bazı Oltalama Saldırıları ve MuddyWater Saldırısı

Türkiye’ye Yönelik Yapılan Bazı Oltalama Saldırıları ve MuddyWater Saldırısı

Hedefli siber saldırılar, tüm dünyadan belirli ülkeleri, kamu kurumlarını, kritik altyapıları etkileyebilen, saldırganlara oldukça kritik yetki ve bilgiler sağlayabilen saldırılardır. Zaman zaman ülke olarak da maruz kaldığımız bu saldırıların, geçtiğimiz aylarda bizler için yeniden bir tehdit haline geldiği görülmüştür. Özellikle Ekim(2018) ayından bu yana Türkiye, Ürdün, Azerbaycan ve Pakistan’a yönelik yapılan MuddyWater saldırıları, dünya genelinde 2017 yılından beri hedefli saldırılar arasında en gözdeler arasındadır. Ülkemizi hedef almaya başlayan bu saldırıların, özellikle kamu kurumlarını, askeri kurumları, telekomünikasyon şirketlerini ve eğitim kurumlarını etkilemek üzere oluşturulmuş oltalama e-postaları aracılığıyla yapıldığı bilinmektedir. Bu saldırılar, kullanıcıların makrolara izin vermesi için yapılan sosyal mühendislik metotları içermektedir. Bu durum bizlere, artık siber saldırılarda tekil bir teknik saldırı kaynağının kullanılmasından ziyade, teknik bir takım kabiliyetlerin, sosyal mühendislik metotlarıyla birleştirilerek, kullanıcıları kandırma yoluna gidildiğini göstermektedir. Türkiye hedefli olarak yapılan bu saldırıda kullanılan doküman şu şekildedir:

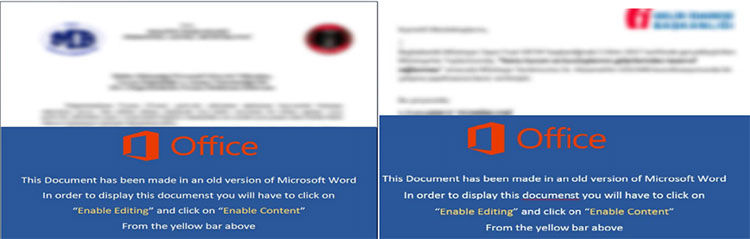

Saldırının ilk başlaması, genellikle statik analizleri engellemek için parola korumalı olan makro-etkin Office 97-2003 Word dosyaları ile olmaktadır. Makro ilk etkin olduğunda kötücül bir VBA kodu çalıştırılır. Bazı durumlarda, kötü amaçlı makro, kullanıcı sahte bir metin kutusunu etkinleştirdiğinde de çalıştırılır.

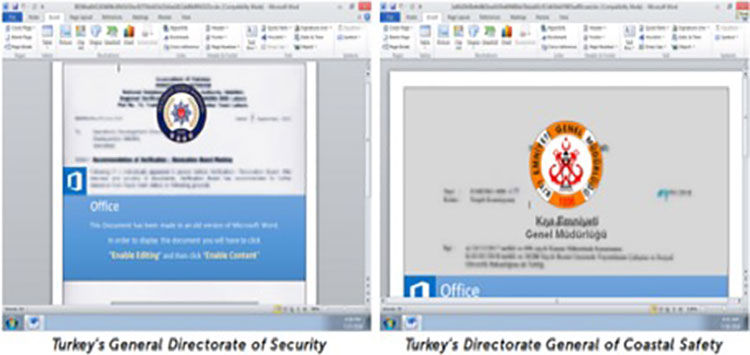

Ekim(2018) ayındaki bu saldırıların ardından, Aralık(2018) ayında ve Nisan(2019) ayında da yeniden faaliyetlerin devam ettiğini belirten çalışmalar yayımlanmıştır. MuddyWater’ın kullandığı tekniklere benzer şekilde dosyalar içeren Rapor.doc, Gizli Rapor.doc veya maliye raporu(Gizli Bilgi).doc isimli bazı dosyaların Türkiye’den VirusTotal’e yüklenerek kontrolünün yapıldığı görülmüştür. Aşağıdaki ekran görüntüleri, herhangi bir tipik oltalama dosyasına benzer şekilde gerçek görünmesi için gizlenmiş kötü amaçlı ekleri göstermektedir. Görüntüler, çeşitli Türk kamu kuruluşlarına ait olarak tanımlanan bulanık logoları göstermektedir. Bu logolar, kullanıcıları belgelerin yasal olduğuna inandırmaktadır. Daha sonra belge, kullanıcılara bunun "eski bir sürüm" olduğunu bildirmekte ve makrolara izin vererek belgeyi düzgün şekilde görüntüleyebileceklerini söylemektedir. Hedeflenen kullanıcılar makroları etkinleştirirse, kötü amaçlı süreç devam etmektedir.

Makrolar, base52 ile kodlanmış stringler içermektedir ve bu genellikle MuddyWater tarafından kullanılan bir yöntemdir. Daha sonra zararlı bazı komutlar çalıştırılmaktadır. Bu backdoor, sistemden işletim sistemi, alan adı, kullanıcı adı, IP adresi gibi birçok veriyi elde etmektedir.

Ne yazık ki son zamanlarda ülkemizi hedef alan saldırılar, MuddyWater ile sınırlı kalmamıştır. Yine Ekim(2018) ayında Comodo Tehdit Araştırma Laboratuvar’ı tarafından keşfedilen ve Türkiye’deki bankaların kullanıcılarını etkileyen yeni bir oltalama saldırısı keşfedilmiştir. Bu saldırı, Türkiye İş Bankası, Garanti Bankası, Türkiye Halk Bankası, Yapı Kredi Bankası veya T.C. Ziraat Bankası tarafından e-posta gönderilmiş gibi görünen sahte bir e-posta ile yapılmaktadır. Ek olarak gönderilen dosyada ise zararlı yazılım barındırmaktadır. Dosyalarda “.exe” ya da “.jar” formatında zararlılar bulunmaktadır. Bir başka hedefli saldırı, Emotet zararlı yazılımının dağıtılması için Kasım ayında yapılmaya başlayan saldırılardır. Bu zararlının, oldukça gelişmiş ve kalıcı özellikleri olmakla birlikte, kendi kendine yayılabilmekte ve e-posta hesaplarını, kullanıcıların kritik bilgilerini ele geçirebilmektedir. Bu zararlı yazılım, Word ve PDF dokümanları ile dağıtılmaktadır. Ayrıca, kullanıcıların belgeleri açmalarını sağlayan yasal ödeme bildirimi, banka hesabı ve benzeri içerikler gönderilmektedir. Aralık ayında ortaya çıkan ve ülkemiz ile birlikte Katar’ı hedef alan bir başka saldırı, yine oltalama e-postaları aracılığıyla yapılmaktadır. Bu saldırılardan ülkemiz için yapılanda, bir etkinlik duyurusu kayıt formu gönderilmekte ve bu etkinliğin TBMM tarafından destekli olduğu belirtilmektedir. Bu saldırı, diğer oltalama e-postalarına benzer bir teknik kullanmakta ve Office tabanlı dosyalar için makrolara izin verilmesini talep etmektedir. Daha sonra da zararlı faaliyetlerine başlamaktadır.

MuddyWater saldırıları ve diğer hedefli saldırılar için ülke olarak özellikle kamu kurumlarında önlemlerin alınması amacıyla USOM ve SOME’ler birlikte çalışmalar yapmaktadır. Fakat burada dikkat çekilmesi gereken nokta, oltalama e-postaları aracılığıyla dağıtılan bu zararlı bileşenler konusunda tüm kişilerde bir farkındalık oluşturmanın önemidir. Çünkü ortaya çıkan zarar, yalnızca kişinin değil, tüm kurumun hassas bilgilerinin ele geçirilmesine yol açabilecek kadar büyüktür. Sonuç olarak, yukarıda bahsi geçen ve özellikle son 3 ayda yoğun bir şekilde ülkemiz odaklı görülen bu saldırıların ortak noktası, oltalama e-postaları aracılığıyla gönderilmeleri, makro içeren dokümanların kullanılması ve sosyal mühendislik teknikleri kullanarak kullanıcıları kandırmaya çalışmalarıdır. Bu bileşenler bizlere, siber güvenlik farkındalığına sahip olmanın, güvende olmanın ön koşulu olduğunu göstermiştir. Çünkü teknik bilgi, tecrübe ve yeteneğimiz hangi noktada olursa olsun, sistemlerimiz en zayıf halkada yer alan insanın farkındalığı kadar güçlü olacaktır…