IAM, PIM ve PAM! Bu Siber Güvenlik Kısaltmaları Ne Anlama Geliyor?

IAM, PIM ve PAM!

Bu Siber Güvenlik Kısaltmaları Ne Anlama Geliyor?

Bazı siber güvenlik terimleri oldukça kafa karıştırıcı olabiliyor. Kimlik ve erişim yönetimi (IAM), ayrıcalıklı kimlik yönetimi (PIM) ve ayrıcalıklı erişim yönetimi (PAM) gibi... Aynı mı, yoksa sadece benzer mi? Haydi gelin bunların ne demek olduğunu açıklayalım.

Sizce IAM, PIM, PAM ve diğer siber güvenlik kısaltmalarını bu kadar kafa karıştırıcı yapan şey nedir?

IAM, PIM, PAM ve konuşacağımız diğer kısaltmalar aynı şeyle ilgilidir: hassas varlıkları güvence altına almak için çözümler. Bu terimler, kimin erişebileceğini, ne görmesine ve ne yapmasına izin verildiğini yöneterek veri ve sistemlerini korumakla ilgilidir. Bu terimler bazen kafa karıştırıcı olabiliyor.

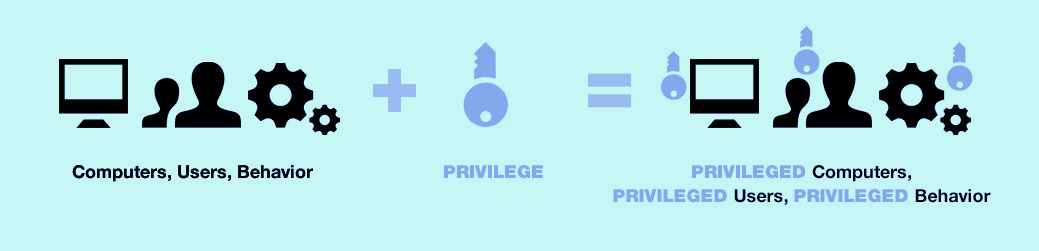

Bu kısaltmaların birçoğu “privilege” ve “privileged” kelimelerini içerir. Fark nedir?

PRIVILEGE:

“Ayrıcalık /Privilege”, bir ağda veya bilgisayarda değişiklik yapma yetkisidir. Hem insanlar hem de hesaplar ayrıcalıklara sahip olabilir ve her ikisi de farklı ayrıcalık seviyelerine sahip olabilir.

Örneğin, kıdemli bir BT yöneticisi veya “super user” sunucuları, güvenlik duvarlarını ve bulut depolamayı yapılandırabilir ve yüksek bir ayrıcalık seviyesine sahip olabilir. Bununla birlikte, bir satış temsilcisi, örneğin dizüstü bilgisayarlara giriş yaparak ve satış verilerine erişerek bazı sistemleri kullanabilmelidir, ancak onaylanan bir listede olmadığı sürece ağ ayarlarını, izinlerini veya yazılımını değiştirememelidir.

Tek bir kuruluşun ağında farklı erişim düzeylerine sahip tüm kişileri hayal edin: Unix yöneticisi Unix sistemlerine erişebilir; Windows yöneticileri Windows sistemlerini yönetir; Yardım Masası personeli, yazıcıları vb. yapılandırabilir. Buna ek olarak, bu sistemlerde oturum açmak için gereken tüm hesapların ve kurumda ki binlerce yetkiyi düşünebilirsiniz.

PRIVILEGED:

“Ayrıcalıklı/Privileged”, ayrıcalıklı şeyleri (örneğin yetkili hesap, yetkili kimlik) tanımlayan bir sıfattır.

Birisi “Bu hesap ayrıcalığa sahip” dediğinde, standart bir hesaptan daha yüksek bir erişim ve izin seviyesine sahip olduğu anlamına gelir. Biri “Bu ayrıcalıklı bir hesap” diyebilir.

Yönetici rolü örneğinde, yönetici belirli bir yetki seviyesine sahip olmasına rağmen, yetki gerektiren görevleri gerçekleştirmek için hâlâ Ayrıcalıklı/Yetkili bir hesaba ihtiyacı vardır.

“Ayrıcalıklı erişim” nedir?

**Kısaca, bir kullanıcının, sürecin veya bilgisayarın korunan bir kaynağa yetkili bir hesap kullanarak erişimidir.

Bu nedenle, Ayrıcalıklı Erişim Yönetimi, bir kurumun BT altyapısı içindeki bu güçlü hesapları yönetmek için özel gereksinimlere odaklanan Ayrıcalıklı Hesap Yönetimi'nden daha geniş bir alanı kapsar. Ayrıca, bir BT ortamındaki kullanıcılar, hesaplar, süreçler ve sistemler için yüksek erişim ve izinler üzerinde kontrol uygulamak için siber güvenlik stratejileri ve teknolojilerinden oluşur.

Ayrıcalıklı Erişim Yönetimi altında ayrıca hesabın nasıl korunduğuna da yer verilmektedir. Örneğin, erişim iş akışları, iki faktörlü / çok faktörlü kimlik doğrulama, oturum kaydı ve başlatma, kapsamlı bir Ayrıcalıklı Erişim Yönetimi stratejisinin kritik unsurlarındandır.

Ayrıcalık Yönetimi - Ayrıcalıklı Erişim Yönetimi - Ayrıcalıklı Hesap Yönetimi

Genellikle “yönetim/management” bağlamında kullanılan “privilege” ve “privileged” kelimelerini duyacaksınız. Ayrıcalık Yönetimi (Privilege Management), ağda kimin veya neyin imtiyazlarının bulunduğunu yönetme sürecini ifade eder. Bu, ayrıcalıklı hesap yönetiminden (PAM) farklıdır; bu teknoloji, daha önce ayrıcalıklar verilen gerçek hesapları yönetme görevini ifade eder.

Her zaman ayrıcalıklı hesapların krallığın anahtarı (keys to the kingdom) olduğunu söylüyoruz. Bir şirketin en kritik bilgilerine erişim sağlayabilirler.

Ayrıcalıklı bir hesap insanlar tarafından kullanılmayan (non-human) hesaplardır. Örnek vermek gerekirse, ayrıcalıklı bir hesap ile insanlar bilgisayarına giriş yapmamalıdır, günlük işlerinde mail, CRM vs de kullanmamalıdır. Bu hesaplar, BT uzmanlarının uygulamaları, yazılımları ve sunucu donanımını yönetmelerini sağlamak için bulunmaktadır. Ayrıca, paylaşılan daha yüksek izin düzeylerine dayanarak idari veya özel erişim yetkisine sahiptirler. Ayrıcalıklı bir hesabın kullanıcısı genelde, bir ortamın yönetiminden veya belirli bir yazılım veya donanımın BT yöneticisinden sorumlu olan sistem yöneticisidir.

Yukarıda bahsettiğim gibi ayrıcalıklı hesaplar genelde uygulamayı, yazılımları ve sistemlere erişim için BT uzmanları tarafından kullanılır. Şimdi biraz da kimlik tarafından bahsedelim.

Kimlik Yönetimi ve Ayrıcalık Yönetimi

**Ayrıcalık Yönetimi alanı, daha geniş olan Kimlik ve Erişim Yönetimi (IAM) kapsamının bir parçası olarak kabul edilir. Bununla birlikte, kimlik ve ayrıcalık ayrılmaz bir şekilde bağlantılıdır. Kullanılan teknolojiler ve çözümler daha karmaşık hale geldikçe, çizgiler bulanıklaşmaya devam eder.

Kimlik, nitelikleri ifade eder. Siz, patronunuz, BT yöneticisi ve İK personeli, özellikleri oluşturmaktan, güncellemekten ve hatta silmekten sorumlu olabilecek örneklerden sadece birkaçı. IAM'in temel amacı, birey başına bir dijital kimliktir. Bu dijital kimlik kurulduktan sonra sürdürülmeli, değiştirilmeli ve izlenmelidir.

Ayrıcalık Yönetimi, yalnızca bireysel kullanıcıların değil, aynı zamanda süper kullanıcılar, admin veya servis hesapları gibi paylaşılan (shared) hesapların da haklarının yönetilmesine yardımcı olan IAM'nin bir parçasıdır. Bir PAM aracı, IAM araçlarının veya parola yöneticilerinin aksine, tüm ayrıcalıklı hesapları korur ve yönetir. Olgun PAM çözümleri, güçlü şifre oluşturma ve bireysel sistemlere erişim kontrolünden daha ileri gider, aynı zamanda bir kuruluşun genel Kimlik ve Erişim Yönetimi (IAM) stratejisine entegre birleştirilmiş, sağlam ve en önemlisi şeffaf bir platform sunar.

Yetkili kimlikleri insanlar taşırken, yetkili hesapları insanlar sadece kritik sistemlere erişmek/yönetmek için kullanırlar. BT uzmanı işten ayrıldığında yetkili kimliği de ortadan kaldırılır fakat o kişinin kullandığı yetkili hesaplar kullanılmaya devam eder. Çünkü bu yetkili hesapları uygulamalar, yazılımlar ve servisler kullanılır.

Bir PAM çözümü ararken içeride kullandığınız çözümlerle ne kadar entegre olup olmadığına dikkat edilmelidir. Özellikle, eğer IAM çözümleriniz var ise bu konuda ısrarcı olunmalıdır. Bu sayede kurumunuzdaki kimliklerin hangi yetkili hesapları, ne zaman, neden ve nerede kullandıklarını izleyip, kayıt altında tutabilirsiniz.

Burak COŞKUN, Platin Bilişim Specialist Security Engineer

Burak COŞKUN, Platin Bilişim Specialist Security Engineer

Bir sonraki makale de aşağıdaki başlıkları anlatacağım.

- PAM çözümü kullanmanın sağladıkları kolaylıklar,

- PAM çözümü ile engellenen güvenlik tehditleri, (Pass the Hash, Golden Ticket vs)

- PAM çözümüne dair ne tarz logların SIEM ürünlerinde korelasyona tabi tutulması,

- Görünürlüğü arttırmak için PAM çözümleriyle hangi teknolojiler entegre edilmeli,