VERİ SINIFLANDIRILMASI VE HASSAS VERİNİN SIZDIRILMASI

VERİ SINIFLANDIRILMASI VE HASSAS VERİNİN SIZDIRILMASI

Örnek Veri Tipleri

CEMİLE DENEREL BAŞAK, PLATİN BİLİŞİM KIDEMLİ SİSTEM MÜHENDİSİ

CEMİLE DENEREL BAŞAK, PLATİN BİLİŞİM KIDEMLİ SİSTEM MÜHENDİSİ

1-)GİZLİ: Bu bilgi varlıklarına erişim sıkı olarak korunmalı ve sadece erişim için belirli bir iş ihtiyacı için erişmesi gerekenlere sağlanmalıdır. Bilgi varlığının paylaşılması bilgi varlığı sahibinin onayına bağlıdır. Şirket dışı ile yapılan paylaşımlarda ise ayrıca bir gizlilik sözleşmesi imzalanmasına ihtiyaç vardır. Örneğin, çalışanların performans değerlendirmeleri ve yeni ürün geliştirme planları bu kapsamda değerlendirilebilir. Bu kategorideki bilgi varlıklarının uygun biçimde etiketlenmesi şarttır.

2-)İÇ KULLANIM: Bu bilgi varlığının şirket dışı ile paylaşımı arada bir bilgi güvenliği sözleşmesine bağlıdır. Ancak bilgi varlığının sızmasının çok ciddi hasar vermesi beklenmez ve şirket çalışanlarının erişim ve kullanıma açık bilgilerdir. Örneğin, şirketin dâhili telefon defteri, çalışanların iş takvimleri bu kapsamda değerlendirilebilir. Bir bilgi varlığının hangi kategoriye girdiği anlaşılamadığı zamanlarda bu kategoride olduğu kabul edilir. Bu nedenle, bu kategorideki bilgi varlıklarının etiketlenmesine ihtiyaç yoktur.

3-)GENEL KULLANIM: Bu bilgi varlığının şirket dışında genel kullanıma açılması için kuruluşun niteliğine göre Pazarlama, Halkla İlişkiler, Yatırımcı İlişkileri veya Kurumsal İletişim bölümlerinde kamusal dağıtım için onaylanması gereklidir. Örneğin, pazarlama broşürleri ve basın açıklamaları bu kapsamda değerlendirilebilir. Bu kategorideki bilgi varlıklarının uygun biçimde etiketlenmesi gereklidir.

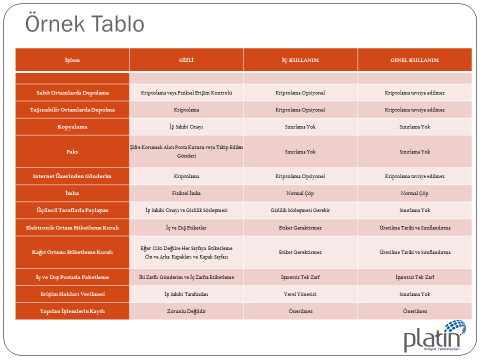

Örnek Gizli ve Kritik Veri Yapısı:

Bu sınıfların her birini kendi şirketinize göre tanımlayın:

>(Örneğin) Gizlilik - Çok gizli: Yetkisiz bir kişinin eline geçmesi durumunda x TL üstünde maddi kayıplara neden olabilen, ulusan basında yer alıp şirketin itibarını sarsabilecek, yetkili makamların ceza vermesine neden olabilecek.

> (Örneğin) Süreklilik - Çok kritik: Ulaşılamaması durumunda şirketin operasyonlarını tümüyle durdurabilecek, y TL üzerinde maddi kayba neden olabilecek. Bu sınıfların her birisi için alınacak önlemleri tanımlayın.

Gizlilik sınıfları için:

Eposta ile gönderilebilir mi?

Saklanırken şifrelenmesi (crypto) gerekli mi?

Networkte transfer edilirken crypto gerekli mi?

Yabancılarla paylaşılabilir mi, paylaşılırsa kimin onayı gerekli?

Nasıl yedeklenecek?

Nerelerde ve nasıl yayınlanabilir?

Tedarikçilerle, müşterilerle vs paylaşılabilir mi?

Telefonla iletilebilir mi?

Faksla gönderilebilir mi?

Bu bilginin bulunduğu laptopların diskleri şifrelenecek mi?

Özellikle gizli bilgiler ve paylaşım yöntemleri için bu önlemleri tanımladığınızda "hassas bilgilerin paylaşılması konusundaki politika" da kendiliğinden oluşmuş olacak.

Bu sınıfları ve önlemleri iş birimleri ile birlikte hazırlamanız veya en azından onların onaylarını almanız gerekli. Bunlar BİLGİ TEKNOLOJİLERİNİN tek başına almaması gereken kararlar.

Elinizdeki mevcut tüm verinin bir envanterini oluşturun ve şunları içeren bir tablo oluşturun:

Bilginin adı

Bilginin bulunduğu/saklandığı yerler (DB, uygulama, sunucu, yedek, matbu doküman, PC..vb--sınıflandırma şekli size kalmış)

Bilginin sahibi (Mutlaka iş birimlerinden olmalı)

Bilginin gizlilik sınıfı

Bilginin süreklilik sınıfı

Bilgiyle ilgili yasal şartlar (kişisel bilgi, yasal saklanma süresi vb)

Bunları bir tabloya ekleyin ve Bilgi Sahiplerine onaylatın.

|

Hassas verilerin paylaşımı için özel olarak: Üçüncü kişilerle paylaştığınız ya da erişim hakkı verdiğiniz tüm bilgilerin listesini çıkarın |

| Bilgi Sızıntısı Nedir?

Kurumun bilişim teknolojileri ile kullandığı, işlediği ya da ürettiği verilerin bilinçli ya da bilinçsiz bir şekilde kurum dışına taşınarak, belirlenmiş "bilgi güvenliği" politikalarının ihlalidir. |

Bilgi Sızıntısını Neden Engellemek Gerekir?

Bu nedenlerden birkaç tanesi aşağıdaki gibidir.

- Stratejik gereksinimler

- İş gizliliği

- Veri gizliliği

- Hukuki yükümlülükler

- Kişisel verilerin gizliliği

- Uluslararası bilgi güvenliği standart ve akreditasyonlarına uyum

- HIPAA, GLBA, BASEL II, Sarbanes-Oxley, DSS

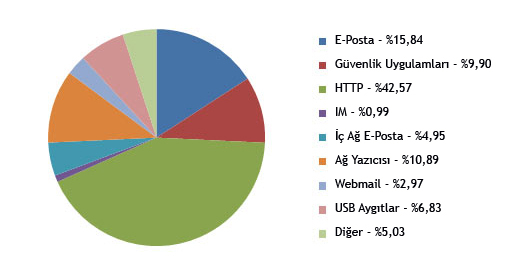

Bilgi Sızıntısı Kaynakları

Bilgi sızıntısının %77,25'i ağ uygulamaları üzerinden gerçekleşmektedir.

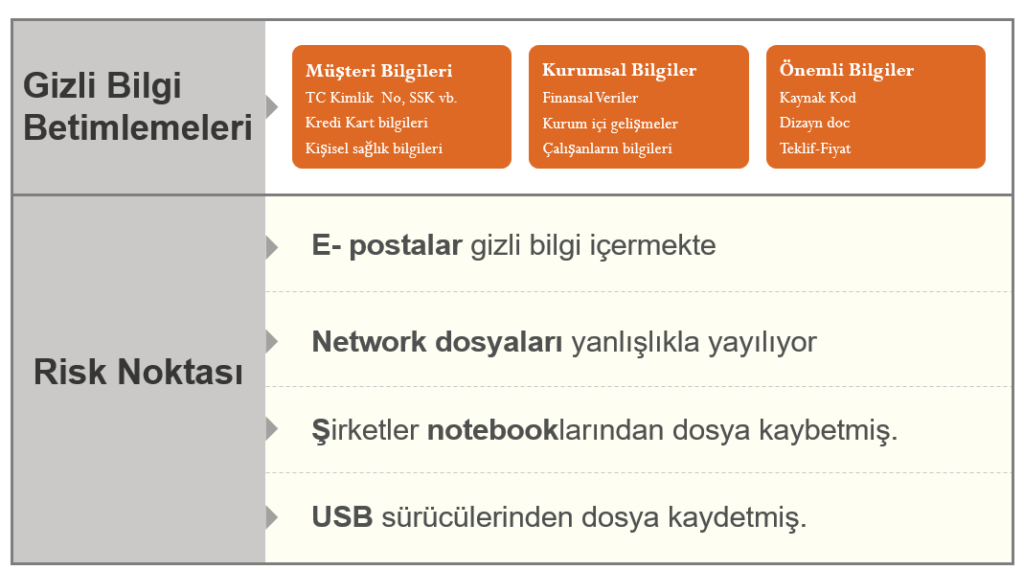

GİZLİ BİLGİ:

GİZLİ BİLGİ:

Gizli Bilgi ile İlgili Sorulması Gerekenler

Hangi bilgi bizim için gizli ve hassas bilgidir?

Hangi bilgiyi korumalıyız?

Hangi bilgiyi korumak bizim için daha öncelikli.

Hangi bilgiyi korumak ise önemsiz veya gereksiz.

Hangi veri tipleri mevcuttur?

Bu veriler nerelerde yer almaktadır?

Hangi erişim yetkileri uygulanmıştır?

Hangi koruma seviyeleri ugulanmıştır?

Bu regülasyonlara uygun mudur?

Bulunan içerik ile ilgili yeterli detay görüntülenebiliyor mu?

Bilginin kaynağı belirleniyor mu?

Bilginin sahibi belirlenebiliyor mu?

Bilginin oluşturulma ve değiştirilme tarihleri

Bulunan içerikler arasında korelasyon kurulabiliyor mu? Örnek vermek gerekirse bir yerde tespit edilen bir içerik farklı lokasyonlarda da yer alıyorsa bu tespit edilebiliyor mu?

Bilgi takip edilebiliyor mu? Farklı zamanlarda yapılan taramalar arasında aynı içerik takip edilebiliyor mu?

Bilgi nerede saklanıyor?

Bilgi nerede bekliyor?

Bilgi nerede kullanılıyor?

|

Veri Sızıntısını Önleme (Data Losse Prevention DLP) Kurumsal yapınızda gizli ve önemli bilgilerin tespit edilmesi, bu bilgilerin sızdırılmasına karşı alınan önlemlerdir. Bu bilgilerin güvenliğini içten ve dıştan bilgi hırsızlığının önüne geçilmesi olarak adlandırılabilir. Hassas verilerin yetkisiz kullanımı, iletiminin izlenmesini ve korunmasını amaçlar. Buradaki veri, aşağıdaki üç halden biri halinde bulunur: |

| Son yıllardaki veri sızıntısı vakalarına örnekler:

• JPMorgan Chase: 2014'ün 3. çeyreğinde yapılan bir siber saldırıda 83 milyon müşteri verisi çalındı. |