Yeni başlayanlar için ATM soygunu: Kaspersky Lab, ATM soymaya yarayan yeni bir yazılım kiti keşfetti

Yeni başlayanlar için ATM soygunu: Kaspersky Lab, ATM soymaya yarayan yeni bir yazılım kiti keşfetti

Kaspersky Lab araştırmacıları, DarkNet pazarında kendisine rahatlıkla alıcı bulan ve ATM’leri hedef alan bir zararlı yazılım keşfetti. Üç bileşenden oluşan Cutlet Maker yazılımı, saldırganın fiziksel olarak makineye erişim sağlamasıyla birlikte ATM’deki paranın çalınmasını sağlıyor. Oldukça detaylı bir kullanım kılavuzuna ve saldırganlara milyonlarca dolar kazandırma potansiyeline sahip olan yazılım, 5000 dolar kadar nispeten düşük bir fiyata alıcı buluyor.

ATM’ler, maksimum kazanç elde etmek için farklı yöntemler deneyen dolandırıcılar için önemli bir gelir kaynağı olmaya devam ediyor. Dolandırıcıların bir kısmı, metal kesici alet kullanmaya dayalı fiziksel yöntemleri tercih ederken, bir diğer grup ise zararlı yazılımların yardımıyla bankamatikleri içeriden manipüle etmeyi tercih ediyor. ATM korsanlığına yönelik zararlı yazılımların uzun yıllardır bilinmesine karşın, yapılan bu son keşifle, ürünlerini bilgisayar teknolojisinden çok fazla anlamayan suçlulara ulaştırmak isteyen kötü amaçlı yazılım yaratıcılarının bu işe her geçen gün daha çok kaynak harcadığı anlaşılıyor.

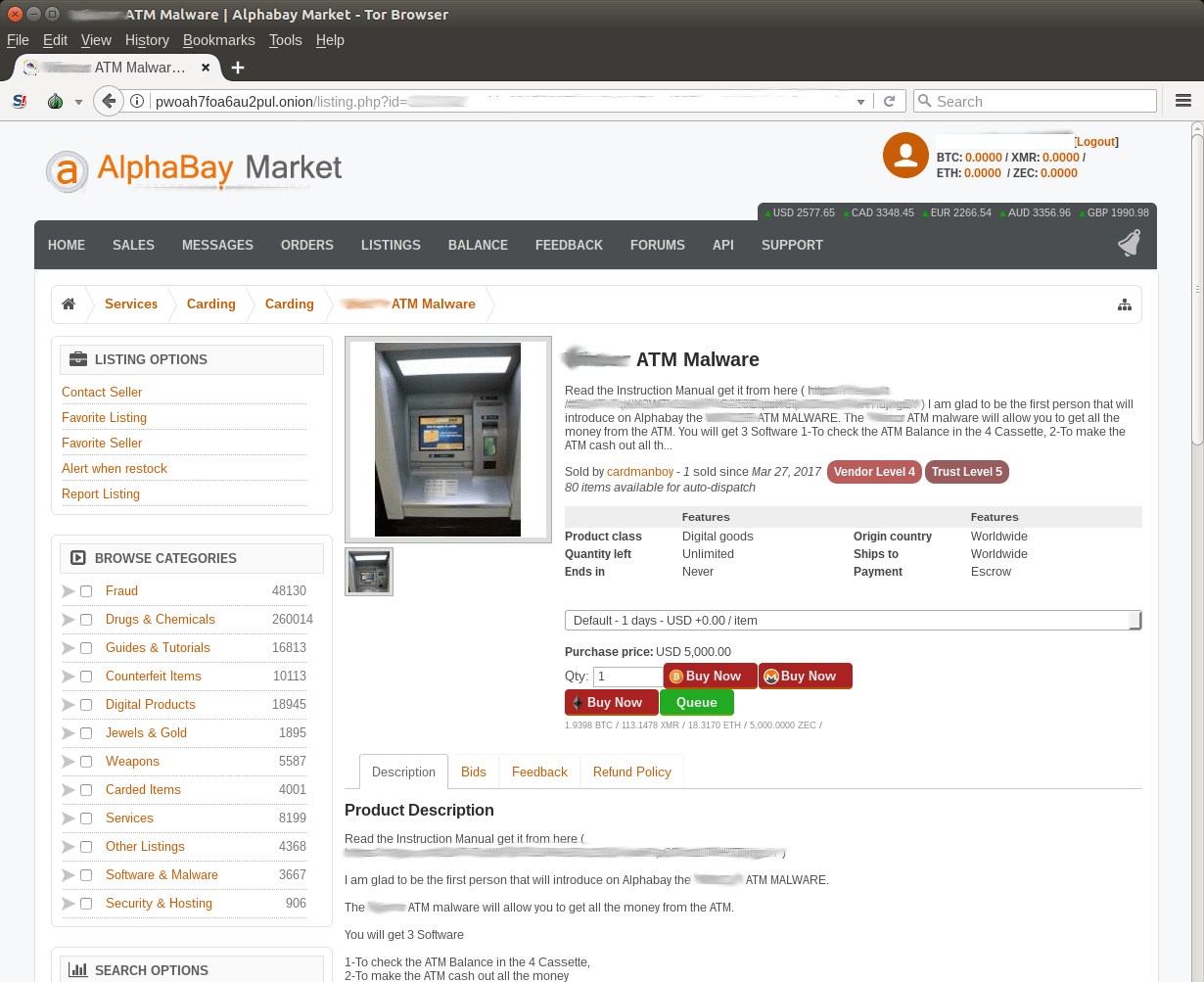

Bu yılın başlarında Kaspersky Lab’ın iş ortaklarından biri, şirketin araştırmacılarına daha önce bilinmeyen ve ATM’lerin içerisindeki PC’leri hedef alan kötü amaçlı bir yazılım örneği paylaştı. Araştırmacılar, bu yazılımın veya onunla ilgili herhangi bir şeyin, yeraltı forum sayfalarında satılıp satılmadığını merak ettiler ve bunu takiben yaptıkları arama başarılı oldu: Popüler bir DarkNet sitesi olan Alphabay’de yayınlanan ve ATM’leri hedefleyen kötü amaçlı yazılım türünü tanımlayan bir reklam teklifi, yapılan arama sorgusuyla eşleşti. Bununla birlikte, araştırmacıların eline ilk adımda geçen yazılımın ATM hacklemek için geliştirilen ticari kötü amaçlı bir yazılım kitine ait olduğu da ortaya çıkmış oldu. Yazılımın satıcısı tarafından herkese açık bir şekilde yapılan bir paylaşımda, zararlı yazılımın tanıtımının ve nasıl elde edilebileceğine dair bilgilerin yanı sıra, saldırılarda nasıl kullanılabileceğine dair adım adım bir kullanma kılavuzu ve de öğretici videolar bulunuyordu.

Araştırmaya göre, zararlı yazılım kiti üç bileşenden oluşuyor:

- ATM'nin dağıtıcısıyla iletişim kurmak için ana modül olarak görev yapan Cutlet Maker yazılımı,

- Cutlet Maker uygulamasını çalıştırmak ve izinsiz kullanımdan korumak için bir parola oluşturmak üzere tasarlanan c0decalc adlı program.

- ATM nakit kasetlerinin mevcut durumunu belirleyerek, suçlular için zaman kazandıran Stimulator uygulaması (Bir saldırgan, bu uygulamayı yükleyerek her kasetteki para birimi, değer ve banknot sayısı hakkında kesin bilgi alır; bu nedenle birer birer para çekme yerine, en büyük miktarı içereni hedef olarak seçebilir).

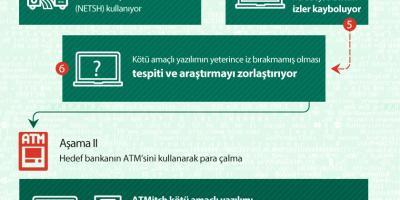

Saldırıya başlarken suçluların ilk olarak zararlı yazılımı yüklemek üzere kullanılan USB yuvasına ulaşmak için ATM’nin içerisine doğrudan erişim sağlamaları gerekiyor. Başarabilirlerse, zararlı yazılımı barındıran USB yardımıyla ATM’ye ulaşıyorlar. Bundan sonraki ilk adım olarak suçlular Cutlet Maker'ı yüklüyorlar. Şifre korumalı olduğundan, dizüstü veya tablet gibi başka bir cihaza kurulan c0decalc programını kullanıyorlar. Bu yöntemde, Cutlet Maker’ı yazanlar tarafından geliştirilen, diğer suçluların zararlı yazılımdan ücretsiz olarak yararlanmasının önüne geçen bir tür “telif hakkı” koruması olarak dikkat çekiyor. Son olarak kodun oluşturulmasıyla beraber suçlular, Cutlet Maker arayüzüne girerek para aktarım işlemine başlıyorlar.

Cutlet Maker, 27 Mart 2017 tarihinden beri satışta olmasına rağmen ilk olarak Haziran 2016 tarihinde araştırmacıların radarına girdi. O dönemde Ukrayna’dan kamuya açık bir çoklu tarayıcı servisine gönderildi fakat daha sonra farklı ülkelerden de gönderimler yapıldı. Her ne kadar zararlı yazılımların gerçekten saldırılarda kullanılıp kullanılmadığı açık olmasa da, zararlı yazılım ile beraber gelen el kitabı, yazılımın geliştiricileri tarafından sunulan ve zararlı yazılımın verimliliğini ortaya koyan videolar içeriyor.

Zararlı yazılımın arkasında kimin olduğu bilinmiyor fakat dil, gramer ve üslup hataları, potansiyel suçluların ana dili İngilizce olmayan kişiler olabileceğine işaret ediyor.

Kaspersky Lab Güvenlik Araştırmacısı Konstantin Zykov, konuyla ilgili şunları söylüyor: “Cutlet Maker neredeyse hiçbir gelişmiş yeteneğe veya profesyonel bilgisayar kullanma becerisine ihtiyaç duymuyor. Cebinde birkaç bin doları olan herhangi bir suçlu, oldukça sofistike bir saldırı operasyonu gibi görünen ATM hackleme işini rahatlıkla yapabiliyor. Bu durum, finansal kuruluşlar için potansiyel bir tehdit haline geliyor. Ancak daha da önemlisi, Cutlet Maker çalıştığı esnada ATM'lerin yazılım ve donanımlarıyla etkileşime giriyor ve neredeyse hiçbir güvenlik engeliyle karşılaşmıyor. Bu durumun değişmesi ve ATM makinelerinin daha güvenli hale getirilmesi gerekiyor.”

Cutlet Maker gibi kötü niyetli araçlara karşı ATM'leri korumanın ve fiziksel olarak güçlendirmenin yanı sıra, Kaspersky Lab uzmanları finansal organizasyonlara şunları yapmalarını öneriyor:

- Yetkisiz yazılımların ATM'de çalışmasını engelleyen “baştan yasaklı” politikaları sıkı uygulayın.

- Yetkisiz cihazların ATM'ye bağlanmasını kısıtlamak için cihaz kontrol mekanizmalarını etkinleştirin.

- ATM'lerinizi Cutlet Maker gibi kötü amaçlı yazılımlardan gelen saldırılardan korumak için özel bir güvenlik çözümü kullanın.

Daha iyi ATM koruması için Kaspersky Lab, Kaspersky Embedded Systems Security gibi uygun bir güvenlik çözümünü kullanmanızı öneriyor.

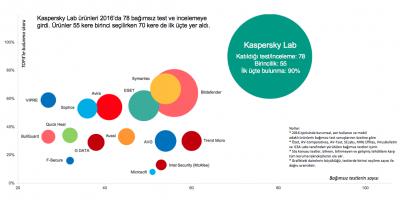

Kaspersky Lab ürünleri, Cutlet Maker yazılımını başarıyla algılıyor ve engelliyor.